Zuletzt aktualisiert am 7. January 2026

Google Authenticator und YubiKey helfen beide dabei, Benutzerkonten zu schützen. Dennoch funktionieren sie auf unterschiedliche Weise. Viele der meistgelesenen Artikel konzentrieren sich auf die grundlegenden Unterschiede, ohne auf wichtige Aspekte einzugehen. Diese Lücken lassen IT-Administratoren und Sicherheitsverantwortliche oft nach klareren Antworten suchen. In diesem Leitfaden erfahren Sie, worin sich Google Authenticator und YubiKey unterscheiden, einschließlich der Punkte, die in vielen anderen Artikeln fehlen.

Überblick: Software vs. Hardware

Google Authenticator ist ein softwarebasiertes Tool zur Generierung von Einmalpasswörtern (One-Time Passwords, OTP). Es läuft auf Smartphones und erzeugt zeitbasierte Codes zur Verifizierung der Benutzeridentität. Im Gegensatz dazu ist YubiKey ein Hardware-Sicherheitsschlüssel. Benutzer stecken den Schlüssel physisch ein oder halten ihn an den NFC-Reader, um sich zu authentifizieren.

Viele Organisationen nutzen beide Lösungen, um Logins für Mitarbeitende und Kundinnen bzw. Kunden abzusichern. Beide Optionen sind in gängigen MFA-Plattformen wie Rublon MFA verfügbar, die durch robuste Multi-Faktor-Authentifizierung den sicheren Zugriff auf Unternehmenssysteme vereinfacht.

Google Authenticator vs. YubiKey: Was ist der Unterschied?

Der Hauptunterschied liegt in ihrer Form und den Kosten. Google Authenticator ist eine kostenlose Software für Smartphones, während YubiKey ein physischer Schlüssel ist, der gekauft werden muss und entweder eingesteckt oder drahtlos verbunden wird. Doch die Unterschiede gehen über diese Punkte hinaus.

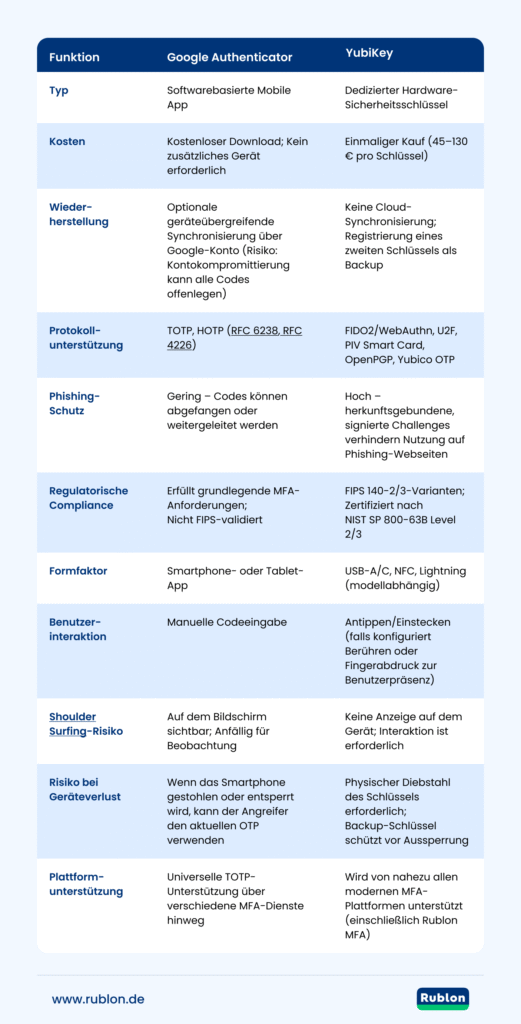

Hier finden Sie eine Tabelle zum Vergleich beider Lösungen.

Google Authenticator vs. YubiKey: Vergleichstabelle der Unterschiede

| Funktion | Google Authenticator | YubiKey |

|---|---|---|

| Typ | Softwarebasierte Mobile App | Dedizierter Hardware-Sicherheitsschlüssel |

| Kosten | Kostenloser Download; Kein zusätzliches Gerät erforderlich | Einmaliger Kauf (45–130 € pro Schlüssel) |

| Wiederherstellung | Optionale geräteübergreifende Synchronisierung über Google-Konto (Risiko: Kontokompromittierung kann alle Codes offenlegen) | Keine Cloud-Synchronisierung; Registrierung eines zweiten Schlüssels als Backup |

| Protokollunterstützung | TOTP, HOTP (RFC 6238, RFC 4226) | FIDO2/WebAuthn, U2F, PIV Smart Card, OpenPGP, Yubico OTP |

| Phishing-Schutz | Gering – Codes können abgefangen oder weitergeleitet werden | Hoch – herkunftsgebundene, signierte Challenges verhindern Nutzung auf Phishing-Websites |

| Regulatorische Compliance | Erfüllt grundlegende MFA-Anforderungen; Nicht FIPS-validiert | FIPS 140-2/3-Varianten; Zertifiziert nach NIST SP 800-63B Level 2/3 |

| Formfaktor | Smartphone- oder Tablet-App | USB-A/C, NFC, Lightning (modellabhängig) |

| Benutzerinteraktion | Manuelle Codeeingabe | Antippen/Einstecken (falls konfiguriert Berühren oder Fingerabdruck zur Benutzerpräsenz) |

| Shoulder Surfing-Risiko | Auf dem Bildschirm sichtbar; Anfällig für Beobachtung | Keine Anzeige auf dem Gerät; Interaktion ist erforderlich |

| Risiko bei Geräteverlust | Wenn das Smartphone gestohlen oder entsperrt wird, kann der Angreifer den aktuellen OTP verwenden | Physischer Diebstahl des Schlüssels erforderlich; Backup-Schlüssel schützt vor Aussperrung |

| Plattformunterstützung | Universelle TOTP-Unterstützung über verschiedene MFA-Dienste hinweg | Wird von nahezu allen modernen MFA-Plattformen unterstützt (einschließlich Rublon MFA) |

Auf der Suche nach einem FIDO-MFA-Anbieter?

Schützen Sie Benutzerinnen und Benutzer von Active Directory und Entra ID mit phishingresistenten FIDO-Sicherheitsschlüsseln und Passkeys vor Hackerangriffen.

Vorteile von YubiKey gegenüber Google Authenticator

- Stärkere physische Sicherheit: YubiKey ist ein physisches Token. Angreifer benötigen physischen Zugriff, um es zu kompromittieren. Dies senkt das Risiko von Bedrohungen wie Malware und verhindert viele Arten von Angriffen.

- Phishing-Schutz: YubiKeys sind phishing-resistent und ermöglichen dadurch eine äußerst sichere phishingresistente MFA.

- Höhere Compliance mit strengen Vorschriften: YubiKey gilt als die sicherste Authentifizierungsmethode und gewährleistet dadurch eine stärkere Einhaltung selbst strengster Cybersicherheitsrichtlinien, wie dem Federal Zero Trust Strategy Memorandum und NIST SP 800-63B AAL3.

- Größere Auswahl an Authentifizierungsoptionen: Neuere YubiKey-Modelle unterstützen mehrere Authentifizierungsstandards, darunter Yubico OTP, FIDO U2F und FIDO2. Diese Flexibilität bietet mehr Optionen für den Unternehmenseinsatz.

Vorteile von Google Authenticator gegenüber YubiKey

- Keine Hardwarekosten: Google Authenticator ist kostenlos und erfordert lediglich ein Smartphone oder Tablet. Dadurch ist er eine kostengünstige Lösung für kleinere Teams und preisbewusste Privatanwender.

- Größere Verbreitung: Obwohl die Nutzung von YubiKeys jedes Jahr zunimmt, ist Google Authenticator nach wie vor die weiter verbreitete Option.

- Sofortige Verfügbarkeit: Benutzerinnen und Benutzer können die App herunterladen und ihre Konten sofort absichern, ohne auf den Versand zu warten oder physische Schlüssel verwalten zu müssen.

Überlegungen für Unternehmen

Sowohl Google Authenticator als auch YubiKey können Unternehmensanwendungen absichern, jedoch hängt die Wahl oft von Budget, Benutzerschulung und Compliance-Anforderungen ab.

- MFA-Integration: Wählen Sie einen MFA-Anbieter (Multi-Factor Authentication), der beide Optionen unterstützt. Rublon MFA ermöglicht es Unternehmen beispielsweise, sowohl Google Authenticator- als auch YubiKey-Authentifizierungsmethoden über eine zentrale Plattform zu verwalten. Administratoren erhalten dadurch eine zentrale Kontrolle über Benutzer-Onboarding, Richtliniendurchsetzung und Nutzungsprotokolle.

- Bereitstellungskomplexität: Softwarebasierte Authentifizierung kann in verteilten Belegschaften schneller skaliert werden, da Mitarbeitende bereits Smartphones besitzen. Hardware-Schlüssel wie YubiKey sind zwar wesentlich sicherer, erfordern jedoch eine physische Verteilung an alle Benutzer und damit zusätzlichen logistischen Aufwand.

- Langfristige Kosten: Google Authenticator verursacht keine direkten Kosten, abgesehen von eventuellen Aufwendungen für Mobilgeräte. Die geringere Sicherheitsstufe kann jedoch zu Kompromittierungen führen, die für das Unternehmen sowohl finanziell als auch reputationsbezogen kostspielig werden können. Im Gegensatz dazu erfordert YubiKey eine Anfangsinvestition, bietet dafür aber einen besonders starken phishingresistenten Schutz und verringert das Risiko einer Kompromittierung erheblich.

Phishing verhindern. Jetzt kostenlose 30-Tage-Rublon-Testphase starten →

Welche Lösung sollten Sie wählen?

Die Entscheidung zwischen Google Authenticator und YubiKey hängt von mehreren Faktoren ab. Zwar spielt das Budget eine Rolle, doch die Sicherheitslage ist entscheidend. Softwarebasierte Lösungen sind einfacher und kostengünstiger bereitzustellen. YubiKey bietet jedoch ein höheres Maß an Sicherheit. Daher ist YubiKey die bevorzugte Wahl für jede Organisation, der Sicherheit und Compliance wichtig sind.

Unternehmenslösungen wie Rublon MFA vereinfachen die parallele Nutzung beider Methoden. Dies ist ideal für Organisationen, die eine starke MFA-Absicherung für privilegierte Konten (via YubiKey) wünschen, während sie gleichzeitig eine benutzerfreundliche Alternative (über Google Authenticator) für den übrigen Teil der Belegschaft anbieten.

Auf der Suche nach FIDO2-Sicherheitsschlüsseln? Wir haben sie!

Benötigen Sie zuverlässige FIDO2-Sicherheitsschlüssel für Ihre Mitarbeitenden oder Kundinnen und Kunden? Wir helfen Ihnen, die richtigen Modelle auszuwählen.

Starten Sie noch heute Ihre kostenlose Rublon MFA-Testphase

Erleben Sie 30 Tage Rublon MFA völlig kostenlos.

Stärken Sie Ihre Sicherheitsmaßnahmen mit phishingresistenten Logins, setzen Sie FIDO2-Sicherheitsschlüssel ein und nutzen Sie Google Authenticator (sowie andere MFA-Mobile-Apps) in nur wenigen Minuten, um die Sicherheitslage Ihrer Organisation zu verbessern.

Um Ihre kostenlose Testphase zu starten, klicken Sie auf die Schaltfläche unten.