Zuletzt aktualisiert am 7. January 2026

Der Hauptunterschied zwischen NTLM und Kerberos besteht darin, dass NTLM ein Challenge-Response-Protokoll ist, das bei der Authentifizierung in Arbeitsgruppen und lokal verwendet wird, während Kerberos ein ticketbasiertes Protokoll ist, das einen vertrauenswürdigen Drittanbieter zur Authentifizierung nutzt.

Hinweis: NTLM ist der Name für ein Paket, das LAN Manager Versionen 1 und 2 sowie NTLM Versionen 1 und 2 enthält. Trotzdem wird mit NTLM häufig die Version 2 (NTLMv2) gemeint.

MFA für Windows Logon & RDP

Aktivieren Sie starke Multi-Faktor-Authentifizierung für lokale und Remote-Windows-Anmeldungen, RDS, VPN und vieles mehr – mit der kostenlosen Testversion von Rublon MFA.

NTLM vs. Kerberos: Was ist der Unterschied?

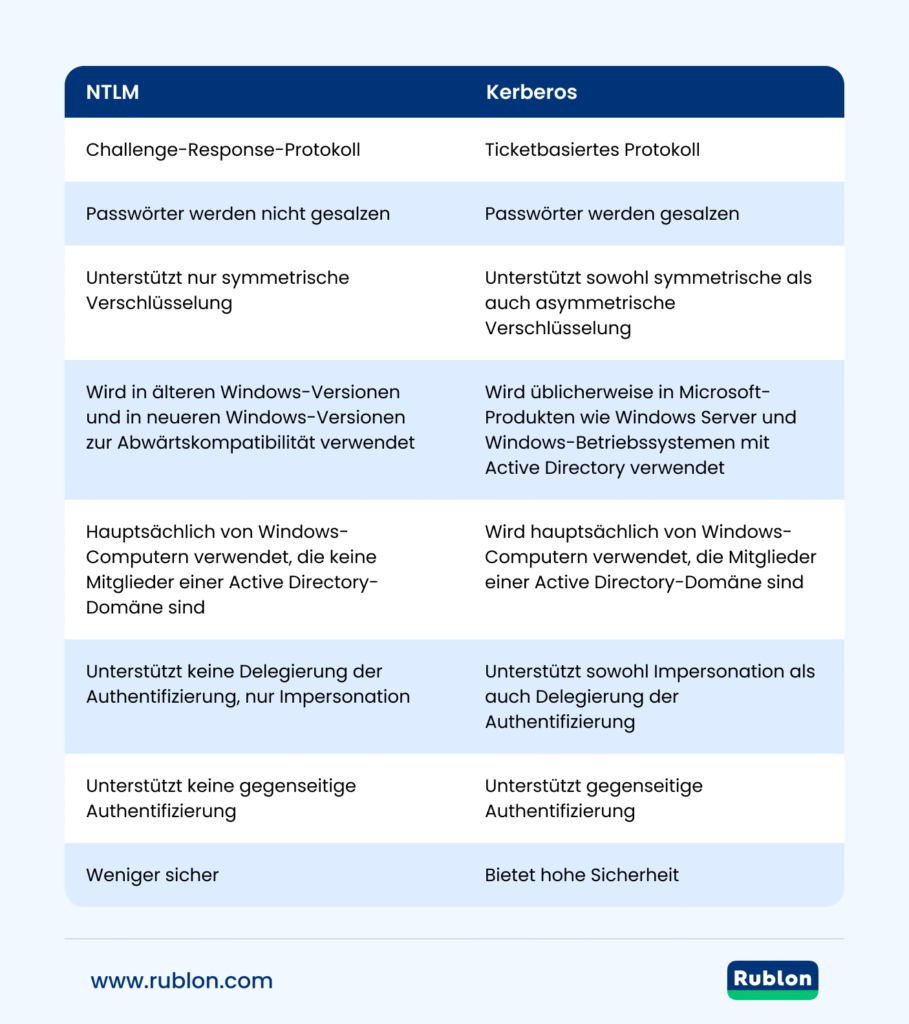

NTLM und Kerberos sind zwei weit verbreitete Client-Server-Authentifizierungsprotokolle. Beide sind in Windows-Betriebssystemen verfügbar und werden hauptsächlich verwendet, um Anwender zu authentifizieren, die sich an ihren Windows-Computern anmelden. Dennoch gibt es viele Unterschiede zwischen Kerberos und NTLM. Die wichtigsten Unterschiede haben wir in der folgenden Tabelle zusammengefasst.

| NTLM | Kerberos |

| Challenge-Response-Protokoll | Ticketbasiertes Protokoll |

| Passwörter werden nicht gesalzen | Passwörter werden gesalzen |

| Unterstützt nur symmetrische Verschlüsselung | Unterstützt sowohl symmetrische als auch asymmetrische Verschlüsselung |

| Wird in älteren Windows-Versionen und in neueren Windows-Versionen zur Abwärtskompatibilität verwendet | Wird üblicherweise in Microsoft-Produkten wie Windows Server und Windows-Betriebssystemen mit Active Directory verwendet |

| Hauptsächlich von Windows-Computern verwendet, die keine Mitglieder einer Active Directory-Domäne sind | Wird hauptsächlich von Windows-Computern verwendet, die Mitglieder einer Active Directory-Domäne sind |

| Unterstützt keine Delegierung der Authentifizierung, nur Impersonation | Unterstützt sowohl Impersonation als auch Delegierung der Authentifizierung |

| Unterstützt keine gegenseitige Authentifizierung | Unterstützt gegenseitige Authentifizierung |

| Weniger sicher | Bietet hohe Sicherheit |

Zentrale MFA-Lösung für Ihr Unternehmen

Schützen Sie Ihre Remote Desktop Services (RDS), Cloud- und On-Premise-Anwendungen mit zentralisierter, phishing-resistenter Multi-Faktor-Authentifizierung.

Warum ist Kerberos besser als NTLM?

Kerberos ist NTLM überlegen, weil:

- Kerberos ist sicherer: Kerberos speichert oder überträgt das Passwort nicht über das Netzwerk und kann asymmetrische Verschlüsselung verwenden, um Replay-Angriffe und Man-in-the-Middle (MiTM)-Angriffe zu verhindern.

- Kerberos ist schneller: NTLM belastet Domain Controller stärker, während Kerberos ein einzelnes Ticket verwendet, um auf mehrere Netzwerkressourcen zuzugreifen.

- Kerberos unterstützt delegierte Authentifizierung: NTLM unterstützt nur Impersonation, während Kerberos auch die Delegation der Authentifizierung ermöglicht.

- Kerberos unterstützt gegenseitige Authentifizierung: Diese kann bestimmte Abfangangriffe sowie unbefugten Zugriff auf Netzwerkressourcen verhindern.

Was sind die Nachteile von NTLM?

Der größte Nachteil von NTLM ist die schwache Kryptografie, auf der es basiert. Zudem fehlen NTLM einige Funktionen, die Kerberos bietet:

- Einfache Hash-Extraktion: Es gibt zahlreiche Hacking-Tools, mit denen sich zwischengespeicherte Zugangsdaten wie NTLM-Hashes leicht auslesen lassen.

- Schwacher Hash-Algorithmus: NTLM verwendet den veralteten und unsicheren MD4-Algorithmus zur Passwort-Hashing. Damit lassen sich alle 8-stelligen Passwörter in weniger als 2,5 Stunden knacken.

- Pass-the-Hash-Schwachstelle: NTLM ist anfällig für sogenannte Pass-the-Hash (PtH)-Angriffe, bei denen ein Angreifer sich mit einem gestohlenen Hash authentifizieren kann.

30 Tage kostenlose MFA für Windows & RDP →

Warum wird NTLM noch verwendet?

NTLM ist ein veraltetes Protokoll. Es ist weniger sicher und bietet weniger Funktionen als Kerberos. Warum also wird NTLM dennoch weiterhin eingesetzt? Hier sind einige Gründe:

- Fallback-Option: Wenn Kerberos fehlschlägt, wechselt der Client automatisch auf NTLM zurück.

- Authentifizierung in Arbeitsgruppen: NTLM wird verwendet, um sich an Systemen zu authentifizieren, die Mitglieder einer Arbeitsgruppe sind.

- Lokale Authentifizierung: NTLM kommt bei der lokalen Anmeldung auf Systemen zum Einsatz, die keine Domänencontroller sind.

- Abwärtskompatibilität: Ältere Systeme wie Windows 95, Windows 98 und Windows NT 4.0 sind keine Mitglieder einer Active Directory-Domäne und verwenden daher NTLM zur lokalen Anmeldung.

- Nicht vorhandener SPN: Wenn ein Client einen Service Principal Name (SPN) anfragt, der in Active Directory nicht registriert ist, funktioniert Kerberos nicht. Ein Beispiel dafür ist der Zugriff über eine IP-Adresse statt über einen Hostnamen oder ein fehlender SPN-Eintrag.

- Keine Verbindung zu DNS oder DC: Wenn keine Verbindung zwischen dem Client und dem DNS-Server oder Domain Controller besteht, wird NTLM verwendet.

- Hybride Umgebungen: In hybriden Setups mit einer Mischung aus Domänen- und Nicht-Domänen-Clients oder mit lokalen und Domänenkonten wird NTLM weiterhin eingesetzt.

Historischer Kontext und Entwicklung

Ein Verständnis der Herkunft von NTLM und Kerberos liefert wertvolle Einblicke in ihr Design und ihre heutige Nutzung. NTLM wurde in den frühen Tagen der Windows-Netzwerke als einfaches Challenge-Response-Verfahren entwickelt. Im Laufe der Zeit entstanden mehrere Versionen – NTLMv1 und NTLMv2 – wobei jede Weiterentwicklung die Sicherheit verbessern sollte.

Im Gegensatz dazu wurde Kerberos als ticketbasiertes System am MIT entwickelt und später von Microsoft für Active-Directory-Umgebungen übernommen. Seine Weiterentwicklung spiegelt das wachsende Bedürfnis nach robuster, zentralisierter Authentifizierung und der Unterstützung komplexer, verteilter Netzwerke wider.Diese historische Perspektive erklärt, warum beide Protokolle heute noch nebeneinander existieren, und verdeutlicht die technologischen Entwicklungen, die moderne Authentifizierungsverfahren geprägt haben.

Rublon Newsletter abonnieren

Bleiben Sie sicher und immer einen Schritt voraus – abonnieren Sie den Rublon-Newsletter für exklusive Einblicke in die Cybersicherheit und Expertentipps!

Technischer Einblick: Wie NTLM und Kerberos funktionieren

Für Leser, die sich mit den technischen Grundlagen vertraut machen möchten, zeigt dieser Abschnitt die betrieblichen Unterschiede zwischen NTLM und Kerberos auf:

- Verschlüsselung und Sicherheit: NTLM verwendet ausschließlich symmetrische Verschlüsselung mit weniger starken Hash-Algorithmen, während Kerberos sowohl symmetrische als auch asymmetrische Verfahren nutzen kann. Das macht Kerberos deutlich sicherer und besser geeignet für moderne Netzwerke.

- NTLM-Mechanismus: NTLM basiert auf einem Challenge-Response-Verfahren. Wenn sich ein Anwender anmelden möchte, sendet der Server eine Challenge, die der Client mit einem Hash des Passworts verschlüsselt beantwortet. Dieses Verfahren stützt sich jedoch auf veraltete kryptografische Methoden wie MD4 oder MD5 und ist anfällig für Angriffe wie „Pass-the-Hash“.

- Kerberos-Architektur: Kerberos nutzt dagegen ein Ticketsystem, das von einem vertrauenswürdigen Key Distribution Center (KDC) verwaltet wird. Nach der ersten Verifizierung erhält der Anwender ein Ticket Granting Ticket (TGT), das er anschließend gegen Service-Tickets eintauscht, wenn er auf Ressourcen zugreift. Dieses Vorgehen minimiert die Passwort-Exposition und ermöglicht gegenseitige Authentifizierung – sowohl der Anwender als auch der Dienst verifizieren dabei die Identität des jeweils anderen.

Best Practices für die Implementierung und Fehlersuche

Für IT-Administratoren reicht es nicht aus, die Theorie von NTLM und Kerberos zu verstehen – der erfolgreiche Einsatz erfordert eine durchdachte Umsetzung:

- Kerberos-Konfiguration: Stellen Sie sicher, dass Ihre Active-Directory-Umgebung korrekt eingerichtet ist. Dazu gehören präzise DNS-Einstellungen, synchronisierte Systemuhren auf allen Geräten, die korrekte Registrierung von Service Principal Names (SPNs) sowie der Einsatz von MFA für Active Directory.

- Häufige Fallstricke vermeiden: Probleme wie Zeitabweichungen (Clock Skew), SPN-Konflikte oder falsch konfigurierte KDCs treten in Kerberos-Umgebungen häufig auf. Führen Sie regelmäßiges Monitoring und Logging ein, um solche Fehler frühzeitig zu erkennen und zu beheben.

- NTLM-Nutzung minimieren: Auch wenn NTLM als Fallback dienen kann, sollte seine Nutzung so weit wie möglich eingeschränkt werden. Erhöhen Sie die Sicherheit, indem Sie Gruppenrichtlinien so konfigurieren, dass Kerberos bevorzugt wird, und deaktivieren Sie NTLM, wo es möglich ist. So verringern Sie das Risiko von Schwachstellen wie „Pass-the-Hash“.

- Fehlersuche mit geeigneten Tools: Nutzen Sie Netzwerküberwachungstools und die Windows-Ereignisanzeige, um Authentifizierungsfehler und Performanceprobleme zu analysieren und so eine sichere und reibungslose Anmeldung sicherzustellen.

Vergleich der Einsatzszenarien: Welches Protokoll ist das richtige?

Die Wahl des passenden Authentifizierungsverfahrens hängt stark von der jeweiligen Umgebung und den konkreten Anforderungen ab:

- Altsysteme und isolierte Umgebungen: NTLM wird häufig noch in älteren Systemen oder in Arbeitsgruppen ohne Active Directory verwendet. In solchen Fällen kann NTLM weiterhin eine Rolle spielen.

- Unternehmensnetzwerke und Domänenumgebungen: In modernen Unternehmensumgebungen ist Kerberos in der Regel die bevorzugte Wahl – dank Funktionen wie gegenseitiger Authentifizierung und Unterstützung für Delegation.

- Hybride Netzwerke: In Umgebungen mit einer Mischung aus modernen und veralteten Systemen kann ein ausgewogener Ansatz notwendig sein. Administratoren sollten Sicherheitsanforderungen, Kompatibilität und Performance analysieren, bevor sie sich auf ein Protokoll festlegen.

- Checkliste zur Entscheidungsfindung: Eine einfache Checkliste – mit Kriterien wie Systemalter, Netzwerkkomplexität, Sicherheitsbedarf und vorhandener Infrastruktur – kann Organisationen dabei helfen, eine fundierte Authentifizierungsstrategie zu wählen.

Zukünftige Entwicklungen bei Windows-Authentifizierungsprotokollen

Die Landschaft der Netzwerksicherheit entwickelt sich stetig weiter, ebenso wie die Authentifizierungsprotokolle:

- Anpassungsfähigkeit und Integration: Zukünftige Protokolle werden voraussichtlich mit Blick auf Interoperabilität entwickelt, um eine nahtlose Integration in lokale, hybride und cloudbasierte Umgebungen zu ermöglichen.

- Aufstieg von Multi-Faktor-Authentifizierung (MFA): Moderne Sicherheitskonzepte setzen zunehmend auf MFA als Standard, um eine zusätzliche Schutzebene über klassische Passwörter hinaus bereitzustellen.

- Cloud und Zero Trust: Mit dem Wandel hin zu Cloud-Diensten gewinnen Identitätslösungen wie Microsoft Entra ID (ehemals Azure AD) und Zero-Trust-Architekturen an Bedeutung. Diese Lösungen lassen sich mit traditionellen Protokollen kombinieren und bieten dabei ein höheres Sicherheitsniveau.

- Jenseits von Kerberos und NTLM: Forschung und Entwicklung arbeiten bereits an der nächsten Generation von Authentifizierungssystemen. Ziel ist es, die Stärken bestehender Protokolle mit modernen kryptografischen Verfahren zu kombinieren, um künftigen Bedrohungen effektiv zu begegnen.

Erhöhte Sicherheit für NTLM und Kerberos durch Multi-Faktor-Authentifizierung (MFA)

NTLM und Kerberos bilden seit langem das Rückgrat der Windows-Authentifizierung, bringen jedoch inhärente Schwachstellen mit sich – darunter die Anfälligkeit für Pass-the-Hash-, Replay- und andere anmeldebezogene Angriffe.

Die heutigen Bedrohungsszenarien erfordern eine zusätzliche Sicherheitsebene – genau hier setzt MFA an. Laut Microsoft kann die Implementierung von Multi-Faktor-Authentifizierung über 99,9 % aller Kontoübernahme-Angriffe verhindern, was ihre zentrale Bedeutung zur Absicherung klassischer Authentifizierungsprotokolle unterstreicht.

Warum MFA für NTLM und Kerberos unverzichtbar ist

- Zusätzliche Sicherheitsebene: Selbst wenn ein Angreifer es schafft, Zugangsdaten über NTLMs Challenge-Response-Verfahren zu kompromittieren oder Schwächen in Kerberos auszunutzen, erfordert MFA eine zweite Form der Verifizierung – z. B. einen Einmalcode, einen biometrischen Scan oder ein Hardware-Token. Dadurch wird das Risiko eines unautorisierten Zugriffs deutlich reduziert.

- Schutz vor gestohlenen Zugangsdaten: MFA neutralisiert effektiv Bedrohungen durch gestohlene oder abgefangene Passwörter. Microsoft gibt an, dass Multi-Faktor-Authentifizierung über 99.9% aller Kontoübernahme-Angriffe (Account Takeover, ATO) verhindern kann — ein klarer Beleg für ihre Wirksamkeit gegen moderne Cyberbedrohungen.

- Ergänzung zu den Stärken von Kerberos: Obwohl Kerberos bereits Funktionen wie gegenseitige Authentifizierung und ein sicheres Ticketsystem bietet, verringert MFA zusätzlich das Risiko von Replay-Angriffen. Selbst wenn ein Ticket abgefangen wird, ist ein weiterer Authentifizierungsfaktor erforderlich, bevor Zugriff gewährt wird.

- Absicherung von NTLM-Umgebungen: In Szenarien, in denen NTLM weiterhin eingesetzt wird – etwa in Altsystemen oder nicht in Domänen eingebundenen Konfigurationen – gleicht MFA die kryptografischen Schwächen von NTLM aus. Ohne eine komplette Systemumstellung lässt sich so ein deutlich höheres Sicherheitsniveau erreichen.

Holen Sie sich dieses leistungsstarke MFA für Windows-Anmeldung und RDP

Sie können den Schutz der Windows- und RDP-Anmeldung Ihrer Anwender mit moderner Multi-Faktor-Authentifizierung (MFA) deutlich erhöhen – mit Rublon für Windows Logon und RDP.

Fazit zu Kerberos vs. NTLM

Kerberos ist moderner und sicherer als NTLM. Auch wenn NTLM einige Schwächen aufweist, findet es in bestimmten Szenarien weiterhin Anwendung. Kerberos ist das bevorzugte Authentifizierungsprotokoll, und NTLM sollte nur dann verwendet werden, wenn Kerberos keine Option ist. Insgesamt gilt: Administratoren sollten ihre Domänen, Active Directory und Netzwerkinfrastruktur sorgfältig konfigurieren, um eine reibungslose und sichere Anmeldung der Anwender zu gewährleisten – unabhängig davon, welches Protokoll zum Einsatz kommt.