Zuletzt aktualisiert am 30. July 2025

RADIUS und LDAP sind zwei häufig verwendete Protokolle zur Authentifizierung und Autorisierung von Anwendern. Auf den ersten Blick erscheinen sie ähnlich, jedoch unterscheiden sie sich in mehreren wichtigen Punkten. Aber worin genau liegt der Unterschied zwischen RADIUS und LDAP? Bevor wir in die Diskussion RADIUS vs. LDAP einsteigen, schauen wir uns an, was diese beiden Protokolle eigentlich sind.

Was ist RADIUS?

RADIUS (Remote Authentication Dial-In User Service) ist ein Protokoll, das es RADIUS-Clients ermöglicht, mit einem RADIUS-Server zu kommunizieren, um Anwender zu authentifizieren und deren Zugriff auf den angeforderten Dienst zu autorisieren.

Klären wir das etwas genauer:

Der RADIUS-Client ist ein Network Access Server (NAS), also zum Beispiel ein Virtual Private Network (VPN), ein Router oder ein Switch. Beispiele für RADIUS-Clients sind Cisco AnyConnect VPN, OpenVPN und SonicWall.

Wichtig: Eine lokal auf dem Computer des Anwenders installierte VPN-Client-Software ist kein RADIUS-Client. Der RADIUS-Client ist der Remote-Access-Server, mit dem diese VPN-Clients sich verbinden.

Der RADIUS-Server ist ein Prozess, der im Hintergrund auf einem Windows- oder Linux-Server läuft. Der RADIUS-Server authentifiziert die Anwenderdaten und überprüft die Zugriffsrechte anhand einer zentralen Datenbank. Diese zentrale Datenbank kann entweder eine eingebaute Datenbank oder ein externer Identity Provider wie Active Directory sein.

Wie funktioniert das RADIUS-Protokoll?

Kurz gesagt, zur Authentifizierung eines Anwenders läuft der Prozess wie folgt ab:

Ein RADIUS-Client sendet eine RADIUS Access-Request-Nachricht an den RADIUS-Server. Die Anmeldedaten des Anwenders sind Teil dieser Access-Request-Nachricht. Nach dem Empfang der Anfrage überprüft der RADIUS-Server die übermittelten Anmeldedaten anhand der Anwenderdatenbank und antwortet mit einer der folgenden drei Nachrichten:

- Access-Accept – Die Anmeldung des Anwenders wird akzeptiert

- Access-Reject – Die Anmeldung des Anwenders wird abgelehnt

- Access-Challenge – Eine zusätzliche Herausforderung wird an den Anwender gesendet, z. B. die Aufforderung, einen TOTP-Codes einzugeben.

Neben Authentifizierung und Autorisierung unterstützt RADIUS auch Abrechnungsfunktionen (Accounting).

Was ist LDAP?

LDAP (Lightweight Directory Access Protocol) ist ein Protokoll, das es LDAP-Clients ermöglicht, über ein Netzwerk auf einen LDAP-Server wie Microsoft Active Directory zuzugreifen und diesen zu lesen oder zu ändern.

Der LDAP-Client ist jede Anwendung, bei der sich Anwender anmelden und die das LDAP-Protokoll unterstützt.

Der LDAP-Server ist ein Verzeichnisdienst wie Microsoft Active Directory, OpenLDAP oder FreeIPA, der Benutzernamen und Passwörter in Form eines LDAP-Verzeichnisbaums speichert.

LDAP-Clients verwenden das LDAP-Protokoll, um auf den LDAP-Server zuzugreifen. In den meisten Fällen kontaktiert ein LDAP-Client den LDAP-Server, um einen Anwender anhand des Verzeichnisses im LDAP-Verzeichnisbaum zu authentifizieren oder zu autorisieren. Das LDAP-Protokoll kann auch verwendet werden, um Anwenderinformationen zu ändern, zum Beispiel die E-Mail-Adresse eines Anwenders.

Wie funktioniert das LDAP-Protokoll?

Kurz gesagt, zur Authentifizierung eines Anwenders läuft der Prozess folgendermaßen ab:

Der LDAP-Client sendet die eingegebenen Anmeldedaten an den LDAP-Server. Dieser vergleicht die Daten mit den im Verzeichnisdienst gespeicherten Informationen und akzeptiert oder verweigert den Anmeldeversuch des Anwenders.

Stärken Sie die Unternehmensauthentifizierung mit Rublon Multi-Faktor-Authentifizierung

Sichern Sie Ihre kritischen Netzwerkdienste – RADIUS, LDAP und Active Directory – mit der Rublon Multi-Faktor-Authentifizierung. Stellen Sie sicher, dass nur autorisierte Anwender Zugriff auf Ihre Systeme erhalten, und erhöhen Sie die Sicherheit, ohne den Bedienkomfort einzuschränken.

RADIUS vs. LDAP: Was ist der Unterschied?

Werfen wir einen Blick auf die Unterschiede zwischen LDAP und RADIUS.

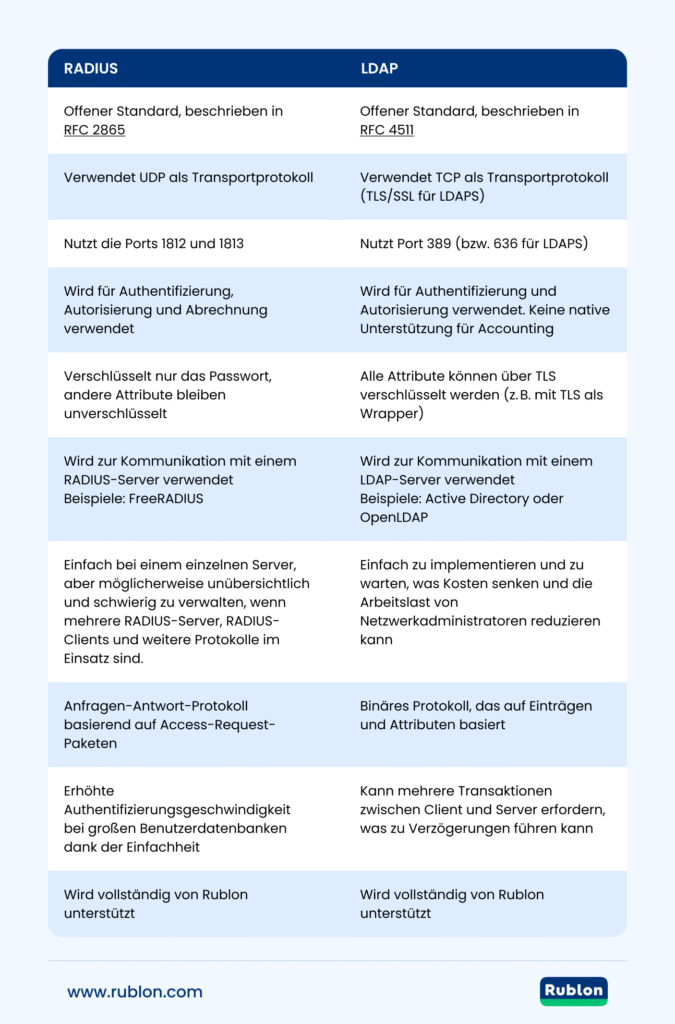

| RADIUS | LDAP |

| Offener Standard, beschrieben in RFC 2865 | Offener Standard, beschrieben in RFC 4511 |

| Verwendet UDP als Transportprotokoll | Verwendet TCP als Transportprotokoll (TLS/SSL für LDAPS) |

| Nutzt die Ports 1812 und 1813 | Nutzt Port 389 (bzw. 636 für LDAPS) |

| Wird für Authentifizierung, Autorisierung und Abrechnung verwendet | Wird für Authentifizierung und Autorisierung verwendet. Keine native Unterstützung für Accounting |

| Verschlüsselt nur das Passwort, andere Attribute bleiben unverschlüsselt | Alle Attribute können über TLS verschlüsselt werden (z. B. mit TLS als Wrapper) |

| Wird zur Kommunikation mit einem RADIUS-Server verwendet Beispiele: FreeRADIUS | Wird zur Kommunikation mit einem LDAP-Server verwendet Beispiele: Active Directory oder OpenLDAP |

| Einfach bei einem einzelnen Server, aber möglicherweise unübersichtlich und schwierig zu verwalten, wenn mehrere RADIUS-Server, RADIUS-Clients und weitere Protokolle im Einsatz sind. | Einfach zu implementieren und zu warten, was Kosten senken und die Arbeitslast von Netzwerkadministratoren reduzieren kann |

| Anfragen-Antwort-Protokoll basierend auf Access-Request-Paketen | Binäres Protokoll, das auf Einträgen und Attributen basiert |

| Erhöhte Authentifizierungsgeschwindigkeit bei großen Benutzerdatenbanken dank der Einfachheit | Kann mehrere Transaktionen zwischen Client und Server erfordern, was zu Verzögerungen führen kann |

| Wird vollständig von Rublon unterstützt | Wird vollständig von Rublon unterstützt |

Funktionsweise

RADIUS und LDAP sind offene Standardprotokolle, die in RFC-Dokumenten beschrieben sind. RADIUS verwendet UDP und arbeitet auf den Ports 1812 (für Authentifizierung) und 1813 (für Accounting). Im Gegensatz dazu nutzt LDAP TCP auf Port 389. LDAP kann mit TLS/SSL verschlüsselt werden, diese Variante nennt man LDAPS und sie läuft über Port 646. Sowohl RADIUS als auch LDAP unterstützen Authentifizierung und Autorisierung. Allerdings unterstützt nur RADIUS Accounting vollständig. Serverseitiges Accounting ist in bestimmten LDAP-Implementierungen in unterschiedlichem Maße möglich.

Verschlüsselung

LDAP mit aktiviertem TLS kann alle Attribute verschlüsseln. Im Gegensatz dazu verschlüsselt RADIUS nur das Passwort.

Anwendungsfälle

Wenig überraschend dient das RADIUS-Protokoll der Kommunikation zwischen dem RADIUS-Client und dem RADIUS-Server. Ebenso ermöglicht das LDAP-Protokoll die Kommunikation zwischen dem LDAP-Client und dem LDAP-Server. Auch wenn es möglich ist, einen RADIUS-Server wie FreeRADIUS so zu konfigurieren, dass er mit Active Directory kommuniziert, kann eine solche Konfiguration für Administratoren verwirrend und schwieriger zu warten sein. In diesem Fall würde der Client zunächst das RADIUS-Protokoll verwenden, um sich mit dem RADIUS-Server zu verbinden. Anschließend würde der RADIUS-Server über das LDAP-Protokoll mit dem Active Directory kommunizieren. Eine direkte Verbindung des Clients zum Active Directory wäre in so einem Szenario sicherlich die einfachere Lösung. Eine unkompliziertere Implementierung bedeutet in der Regel weniger Overhead und geringeren Aufwand für Netzwerkadministratoren.

Sichern Sie RADIUS, LDAP und Active Directory – Jetzt 30 Tage kostenlos testen →

Technische Unterschiede

RADIUS ist ein Request-Response-Protokoll, das Access-Request-Pakete für die Authentifizierung und Accounting-Request-Pakete für das Accounting sendet. Im Gegensatz dazu ist LDAP ein binäres Protokoll, das mit Einträgen und Attributen arbeitet.

In manchen Fällen sind bei LDAP mehrere Transaktionen zwischen Client und Server notwendig. Je mehr Transaktionen nötig sind, desto höher ist die Wahrscheinlichkeit von Verzögerungen, was die Authentifizierung verlangsamen kann. Außerdem eignet sich RADIUS dank seines einfacheren Protokolls und des Verzichts auf komplexe Verzeichnissuchen besser für große Anwenderdatenbanken.

Multi-Faktor-Authentifizierung (MFA)

Mit Rublon können Sie MFA für Dienste implementieren, die mit den Protokollen RADIUS und LDAP kompatibel sind, um alle deine Active-Directory- und RADIUS-Anwender abzusichern.

RADIUS vs. LDAP mit MFA

RADIUS- und LDAP-Protokolle werden in Unternehmen häufig im Rahmen der Single-Factor Authentication (SFA) eingesetzt. Aber wie funktioniert Multi-Factor Authentication (MFA) in Kombination mit diesen Protokollen, und welche Änderungen sind gegebenenfalls an der Infrastruktur erforderlich, nachdem MFA eingeführt wurde?

Erfahre mehr über MFA für RADIUS und MFA für LDAP:

LDAP oder RADIUS: Was soll ich wählen?

Die Entscheidung zwischen LDAP und RADIUS ist keine Kleinigkeit. Tatsächlich geht es bei dieser Wahl im Kern darum, sich für einen Identity Provider (IdP) zu entscheiden, nicht direkt für ein Protokoll. Das verwendete Protokoll (oder die Protokolle) hängt weitgehend vom gewählten IdP ab. Wenn Sie sich für Active Directory oder OpenLDAP entscheiden, werden Sie das LDAP-Protokoll verwenden. Wenn Sie FreeRADIUS wählen, werden Sie das RADIUS-Protokoll einsetzen.

Sie können diese Protokolle auch kombinieren, wenn Sie möchten, aber im Wesentlichen gilt:

1. Das RADIUS-Protokoll wird häufig für den Netzwerkzugriff verwendet, daher ergibt es Sinn, es für VPN-Verbindungen zu nutzen. Das LDAP-Protokoll hingegen wird oft als Verzeichnisdienst verwendet. Sie können LDAP also zum Beispiel bei der Anmeldung über Remote Desktop Services (RDS) für Anwender in einer Active-Directory-Domäne einsetzen.

2. Haben Sie bereits einen Identity Provider in Ihrem Unternehmen im Einsatz?

- Falls ja, verwenden Sie vermutlich bereits RADIUS oder LDAP – oder vielleicht sogar beides.

- Falls nein, werfen Sie einen Blick auf die Tabelle in diesem Artikel. Überlegen Sie außerdem, welcher Identity Provider zu Ihrem konkreten Anwendungsfall passt. Wenn Sie mehrere unterschiedliche Fälle haben, können Sie diese eventuell trennen und in jedem Fall gezielt RADIUS oder LDAP einsetzen.

Wenn Sie die Multi-Faktor-Authentifizierung aktivieren möchten, stellt weder LDAP noch RADIUS ein Hindernis dar – Rublon unterstützt beide.

Rublon aktiviert MFA für Ihre RADIUS- und LDAP-Anwender

Rublon schützt alle Ihre Anwender in FreeRADIUS, OpenLDAP, Active Directory und FreeIPA, die sich bei Anwendungen und VPNs in Ihrem Unternehmen anmelde. Darüber hinaus unterstützt Rublon SAML-kompatible Anwendungen und ermöglicht MFA für Remote Desktop Services sowie Linux SSH.

Steigen Sie direkt ein und starten Sie Ihre kostenlose 30-tägige Rublon-Testversion: