Zuletzt aktualisiert am 26. August 2025

YubiKey ist eine bekannte Marke für Hardware-Sicherheitsschlüssel, während FIDO2 ein offener Standard ist, der von vielen Herstellern von Sicherheitsschlüsseln verwendet wird. Obwohl die Begriffe „FIDO2-Sicherheitsschlüssel“ und „YubiKey“ oft synonym verwendet werden, handelt es sich nicht um dasselbe. Dieser Artikel wird Ihnen helfen, die Unterschiede zwischen YubiKey und FIDO2-Sicherheitsschlüssel zu verstehen.

Was ist FIDO2?

FIDO2 ist ein offener, herstellerunabhängiger Standard (WebAuthn + CTAP2), der eine passwortlose oder phishing-resistente Multi-Faktor-Authentifizierung (MFA) über Browser, Plattformen und Geräte hinweg ermöglicht.

Was ist ein FIDO2-Sicherheitsschlüssel?

Ein FIDO2-Sicherheitsschlüssel ist ein dedizierter Hardware-Authentifikator (in der Regel ein USB- oder NFC-Schlüsselanhänger), der den FIDO2-Standard für die Benutzerüberprüfung und sichere kryptografische Signierung implementiert.

Was ist ein YubiKey?

YubiKey ist die proprietäre Produktfamilie von Hardware-Sicherheitsschlüsseln des Herstellers Yubico. Die meisten aktuellen Modelle unterstützen FIDO2 sowie zusätzlich weitere Protokolle wie FIDO U2F, Smart Card (PIV), OpenPGP, Yubico OTP und Challenge-Response (HMAC-SHA-1).

YubiKey vs. FIDO2-Sicherheitsschlüssel: Was ist der Unterschied?

Der Hauptunterschied besteht darin, dass YubiKey eine von Yubico entwickelte Produktreihe ist, die mehrere Standards unterstützt, darunter FIDO2, FIDO U2F und weitere.

Ein FIDO2-Sicherheitsschlüssel kann hingegen von verschiedenen Anbietern stammen. Entscheidend ist, dass er den FIDO2-Standard implementiert.

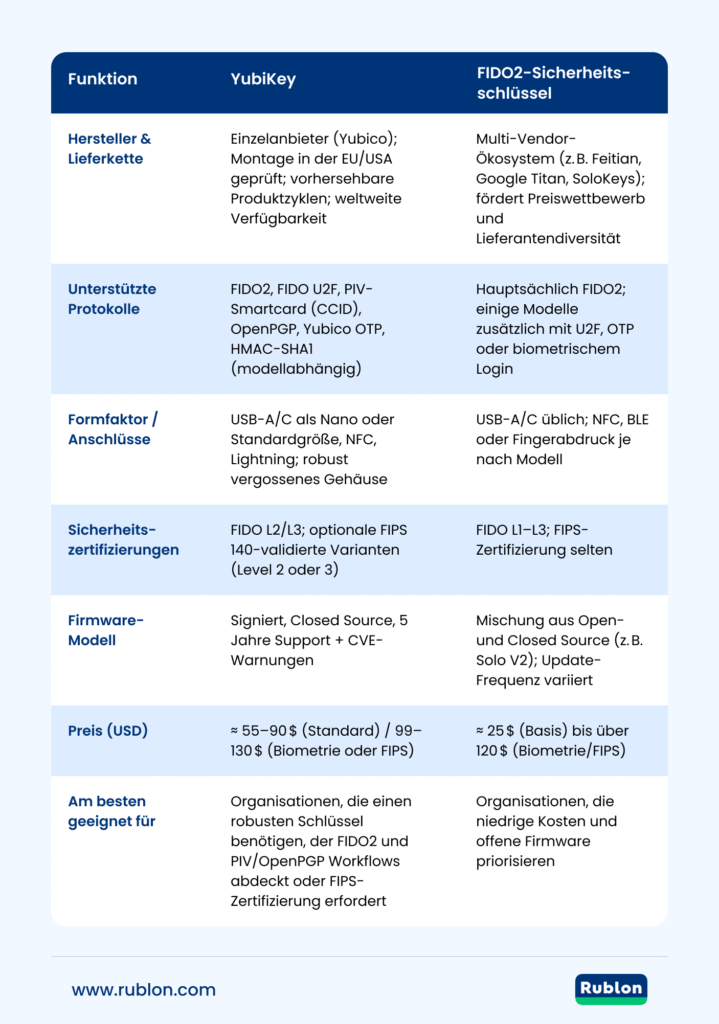

YubiKey vs. FIDO2-Sicherheitsschlüssel: Vergleichstabelle

| Funktion | YubiKey (aktuelle 5-, Bio- & FIPS-Serien) | Allgemeiner FIDO2-Sicherheitsschlüssel |

|---|---|---|

| Hersteller & Lieferkette | Einzelanbieter (Yubico); Montage in der EU/USA geprüft; vorhersehbare Produktzyklen; weltweite Verfügbarkeit | Multi-Vendor-Ökosystem (z. B. Feitian, Google Titan, SoloKeys); fördert Preiswettbewerb und Lieferantendiversität |

| Unterstützte Protokolle | FIDO2, FIDO U2F, PIV-Smartcard (CCID), OpenPGP, Yubico OTP, HMAC-SHA1 (modellabhängig) | Hauptsächlich FIDO2; einige Modelle zusätzlich mit U2F, OTP oder biometrischem Login |

| Formfaktor / Anschlüsse | USB-A/C als Nano oder Standardgröße, NFC, Lightning; robust vergossenes Gehäuse | USB-A/C üblich; NFC, BLE oder Fingerabdruck je nach Modell |

| Sicherheitszertifizierungen | FIDO L2/L3; optionale FIPS 140-validierte Varianten (Level 2 oder 3) | FIDO L1–L3; FIPS-Zertifizierung selten |

| Firmware-Modell | Signiert, Closed Source, 5 Jahre Support + CVE-Warnungen | Mischung aus Open- und Closed Source (z. B. Solo V2); Update-Frequenz variiert |

| Preis (USD) | ≈ 55–90 $ (Standard) / 99–130 $ (Biometrie oder FIPS) | ≈ 25 $ (Basis) bis über 120 $ (Biometrie/FIPS) |

| Am besten geeignet für | Organisationen, die einen robusten Schlüssel benötigen, der FIDO2 und PIV/OpenPGP Workflows abdeckt oder FIPS-Zertifizierung erfordert | Organisationen, die Wert auf niedrige Kosten und offene Firmware legen |

* Hinweis: Ältere YubiKey-Modelle (z. B. YubiKey Standard/Nano – nur OTP – und YubiKey 4 – FIDO U2F, kein FIDO2) unterscheiden sich in Funktion und Kompatibilität.

Auf der Suche nach einem FIDO-MFA-Anbieter?

Schützen Sie Ihre Active Directory- und Entra ID-Anwender vor Hackern – mit phishing-resistenten FIDO-Sicherheitsschlüsseln und Passkeys.

Unterscheidung zwischen YubiKeys und FIDO2-Sicherheitsschlüsseln

- Nicht jeder YubiKey ist FIDO2-kompatibel. Ältere Modelle wie YubiKey Standard und Nano unterstützen nur OTP und U2F.

- Nicht jeder FIDO2-Sicherheitsschlüssel ist ein YubiKey. Google Titan, Feitian BioPass K27 und Solo V2 sind einige der vielen Alternativen.

- Für regulierte Umgebungen (PCI DSS, HIPAA, NIS2) sollte sichergestellt sein, dass das Gerät mindestens ein FIDO Authenticator Level 2 Zertifizierung besitzt.

Vorteile von YubiKey gegenüber anderen FIDO2-Sicherheitsschlüsseln

- FIPS-Optionen & höhere FIDO-Level: YubiKey bietet Varianten, die nach FIPS 140 validiert sind (Level 2/3) und Modelle mit Zertifizierung auf FIDO Authenticator Level 2/3 – ideal für regulierte Umgebungen.

- Umfassendere Protokollunterstützung: Neben FIDO2/U2F unterstützen viele Modelle zusätzliche Standards wie PIV Smartcard (CCID), OpenPGP, Yubico OTP und HMAC-SHA1 – ein einzelner Schlüssel kann damit auch Signatur- und Karten-Workflows abdecken.

- Bewährte Marke & Qualität: YubiKey hat sich durch robuste Bauweise und verlässliche Firmware-Updates bewährt – entscheidend für gleichbleibende Leistung auf verschiedenen Plattformen.

- Vertrauenswürdige Firmware: Yubico testet seine Firmware intensiv. Anwender können sich darauf verlassen, dass ihre Schlüssel strenge Sicherheitsstandards über FIDO2 hinaus erfüllen.

- NFC- und biometrische Modelle: Einige YubiKeys bieten NFC-Unterstützung oder ein integriertes Fingerabdruck-Scanning, das die Authentifizierungsabläufe noch effizienter und sicherer machen kann.

Vorteile anderer FIDO2-Sicherheitsschlüssel gegenüber YubiKey

- Preisvorteil: Einige FIDO2-Schlüssel könnten günstiger sein als YubiKeys, insbesondere wenn keine speziellen Funktionen wie Biometrie oder NFC benötigt werden.

- Bluetooth Low Energy (BLE) Transport: Mehrere FIDO2-Schlüssel (zum Beispiel Thetis BLE FIDO2) unterstützen BLE für den Einsatz in Umgebungen, in denen USB oder NFC nicht verfügbar sind.

- Open-Source-Optionen: Manche Schlüssel, wie etwa Solo V2, werden mit offener Firmware ausgeliefert und bieten mehr Transparenz im Vergleich zu YubiKeys, die eine signierte, proprietäre Firmware verwenden.

- Vielfalt an Anbietern: FIDO2 ist ein offener Standard. Es stehen daher viele Hersteller zur Auswahl, was eine flexible und vielfältige Produktauswahl ermöglicht.

Phishing verhindern. Jetzt für die 30-tägige kostenlose Rublon-Testversion registrieren →

Welche Option sollten Sie wählen?

Das hängt von Ihren Anforderungen ab:

- Wählen Sie YubiKey, wenn Sie einen einzigen, unternehmensgerechten Schlüssel möchten, der FIDO2 mit PIV-Smartcard- und OpenPGP-Unterstützung in einem manipulationssicheren Formfaktor kombiniert – mit der Option auf FIPS-validierte Modelle für regulierte Umgebungen.

- Wählen Sie einen generischen FIDO2-Sicherheitsschlüssel, wenn geringere Stückkosten oder eine Vorgabe zur Herstellerdiversität im Vordergrund stehen oder wenn Sie Funktionen wie BLE-Konnektivität oder vollständig offene Firmware benötigen.

Moderne MFA-Anbieter wie Rublon MFA unterstützen sowohl YubiKeys als auch FIDO2-Sicherheitsschlüssel anderer Hersteller sowie ältere FIDO U2F-Schlüssel und FIDO2-Software-Passkeys. Das gibt Unternehmen mehr Flexibilität bei der Entscheidung zwischen einem FIDO2-Sicherheitsschlüssel und einem YubiKey.

Auf der Suche nach FIDO2-Sicherheitsschlüsseln? Wir haben sie!

Benötigen Sie zuverlässige FIDO2-Schlüssel für Ihre Mitarbeitenden oder Kundinnen und Kunden?

Wir helfen Ihnen bei der Auswahl der passenden Modelle.

Jetzt kostenlose Rublon-MFA-Testversion starten

Testen Sie Rublon MFA 30 Tage lang kostenlos. Aktivieren Sie phishing-resistente MFA-Anmeldungen, führen Sie FIDO2-Sicherheitsschlüssel und Passkeys innerhalb weniger Minuten ein und erleben Sie, wie einfach sich die Sicherheitslage Ihrer Organisation verbessern lässt.

Um Ihre kostenlose Testversion zu starten, klicken Sie auf den Button unten.