Zuletzt aktualisiert am 16. December 2025

Was ist SAML?

MFA für SAML und Single Sign-On (SSO)

Wie kann man Single Sign-On (SSO) sicherer machen?

Wie funktioniert SAML MFA mit SSO?

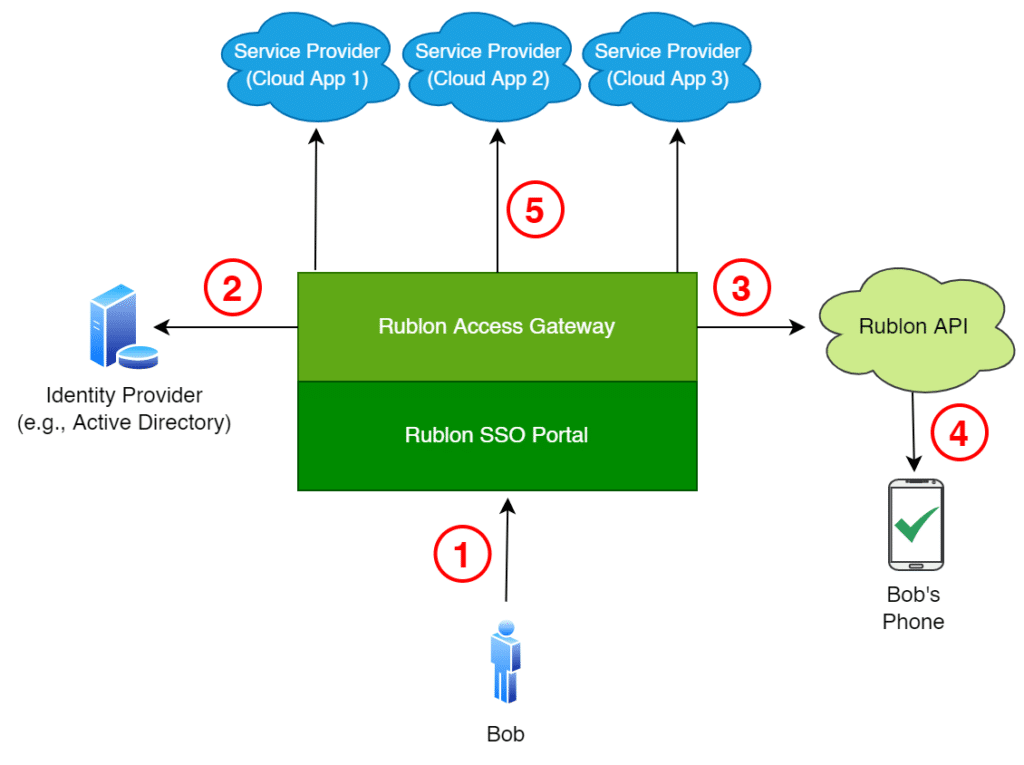

Diagramm für MFA + SSO + SAML

Überlegungen zur Sicherheit und Benutzerfreundlichkeit

Wie kann ich MFA für meine Cloud-Anwendungen mit SAML aktivieren?

- Installieren und konfigurieren Sie das Rublon Access Gateway.

- Konfigurieren Sie das Rublon SSO-Portal.

- Finden Sie die Integrationsanweisungen für Ihre Cloud-Anwendung in unserer Dokumentation.

- Folgen Sie den Anweisungen und integrieren Sie die Cloud-Anwendung mit dem Rublon Access Gateway.

- Wiederholen Sie die Schritte 2 und 3 für eine beliebige Anzahl von Cloud-Anwendungen.

- Melden Sie sich im Rublon SSO Portal an und greifen Sie auf jede der integrierten Cloud-Anwendungen zu, ohne Ihr Passwort erneut eingeben zu müssen.