Zuletzt aktualisiert am 4. December 2025

Rublon MFA unterstützt hardwaregebundene und softwaregebundene Passkeys und ermöglicht so ein reibungsloses Login-Erlebnis mit höchster Sicherheit. In dieser Anleitung erfahren Sie, wie Sie einen Passkey für Ihre in Rublon integrierten Dienste erstellen und ihn als zweiten Authentifizierungsfaktor während der Multi-Faktor-Authentifizierung (MFA) verwenden.

Erste Schritte zur Passkey-Registrierung

Diese Schritte gelten sowohl für hardwaregebundene als auch für softwaregebundene Passkeys und müssen abgeschlossen werden, bevor Sie mit den weiteren Abschnitten dieser Anleitung fortfahren.

Hinweis

Um sich mit Ihrem Passkey anzumelden, müssen Sie diesen zuerst über die Ansicht Authentifikatoren verwalten (Manage Authenticators) erstellen oder Ihren Administrator bitten, Ihnen eine Registrierungs-E-Mail (Enrollment Email) zu zusenden.

1. Starten Sie die Anmeldung in Ihrer Anwendung.

Um zu prüfen, ob Ihre in Rublon integrierte Anwendung WebAuthn unterstützt, öffnen Sie die Liste der unterstützter Anwendungen. Da sowohl Passkeys als auch FIDO2-Sicherheitsschlüssel WebAuthn verwenden, gilt diese Liste für beide.

2. Geben Sie Ihren Benutzernamen und Ihr Passwort ein.

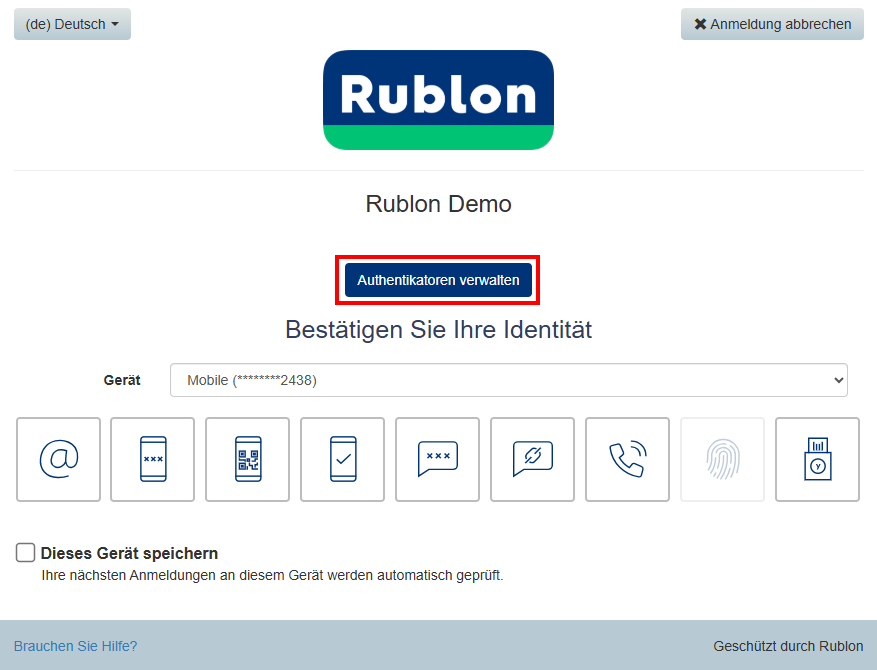

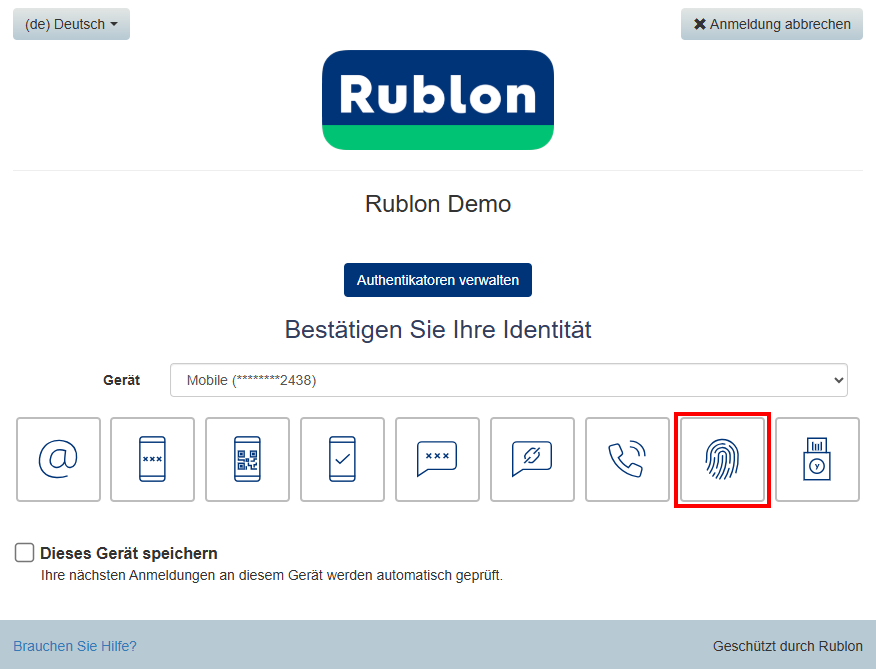

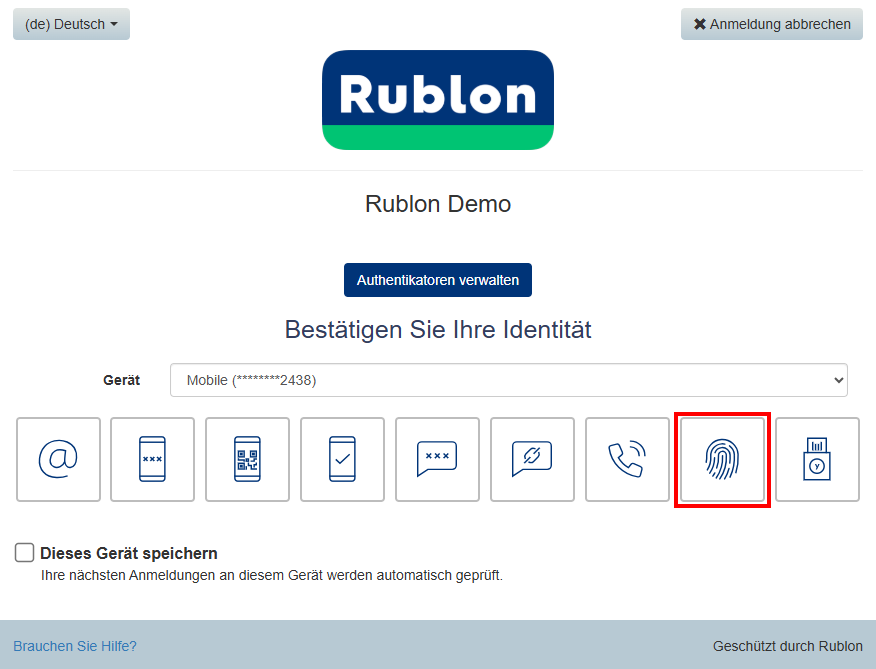

3. Der Rublon Prompt erscheint.

4. Klicken Sie auf Authentifikatoren verwalten.

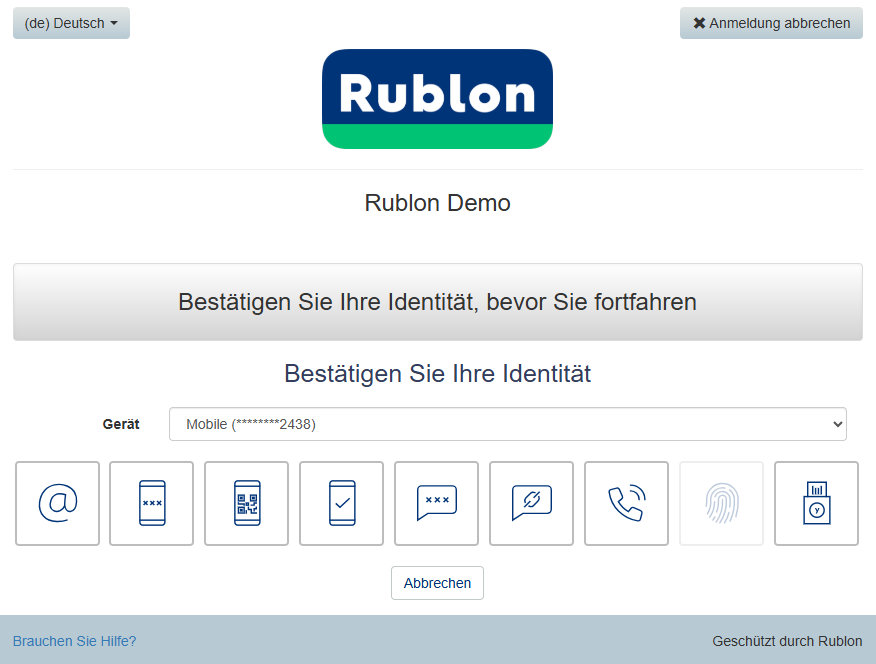

5. Um Ihre Identität zu bestätigen, bevor Sie fortfahren, wählen Sie eine der verfügbaren Authentifizierungsmethoden aus.

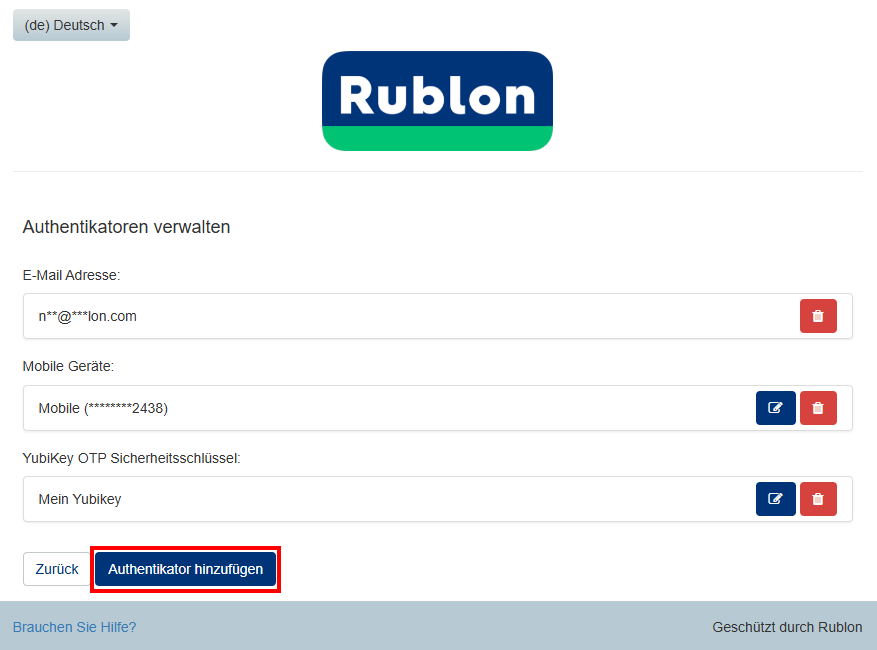

6. Nachdem Sie Ihre Identität mit einer der verfügbaren Methoden (z. B. Mobile Push) bestätigt haben, zeigt die Rublon Prompt die Ansicht Authentifikatoren verwalten an.

7. Klicken Sie auf Authentifikator hinzufügen.

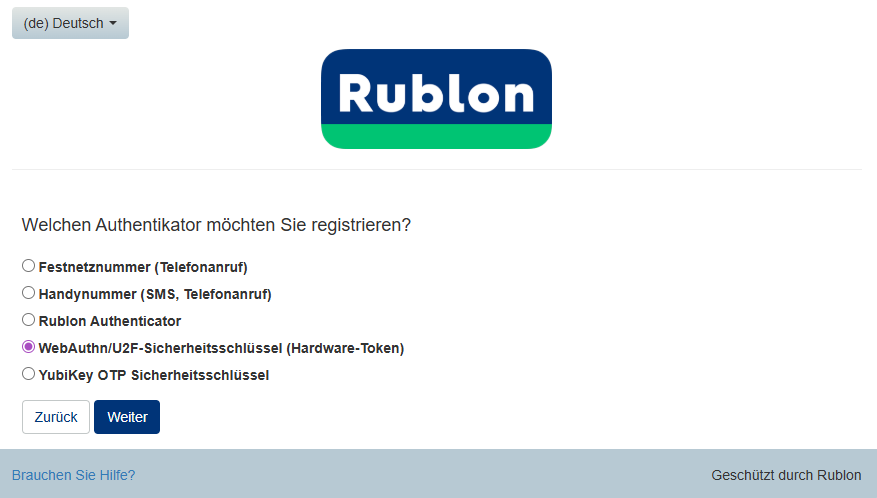

8. Wählen Sie WebAuthn/U2F Security Key (hardware token) als Authentifikatortyp aus und klicken Sie auf Weiter.

9. Die weiteren Schritte unterscheiden sich je nachdem, ob Sie einen softwaregebundenen oder einen hardwaregebundenen Passkey registrieren möchten.

- Ein hardwaregebundener Passkey ist ein Passkey, den Sie auf Ihrem FIDO2 Sicherheitsschlüssel speichern.

- Ein softwaregebundener Passkey ist ein Passkey, den Sie mit einem Tool wie 1Password oder Bitwarden erstellen und in Ihrem Dateisystem speichern.

Weitere Unterschiede zwischen diesen beiden Typen finden Sie unter:

Software vs. Hardware Passkeys: Was ist der Unterschied?

Registrierung eines softwaregebundenen Passkeys

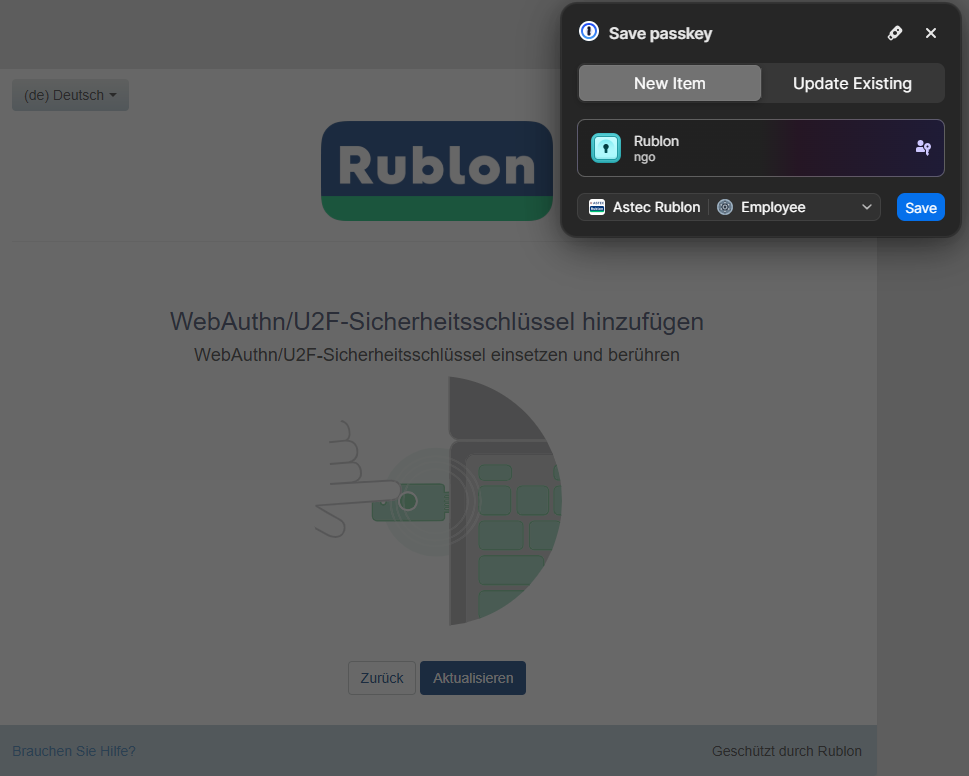

Das folgende Beispiel zeigt, wie Sie einen softwaregebundenen Passkey mit Rublon MFA unter Verwendung von 1Password erstellen und registrieren. Sie können auch einen anderen Passkey-Manager verwenden.

1. Stellen Sie sicher, dass Sie alle Schritte aus dem Abschnitt Erste Schritte zur Passkey-Registrierung abgeschlossen haben.

2. Nachdem Sie WebAuthn/U2F-Sicherheitsschlüssel (Hardware-Token) als Authentifikatortyp auf der vorherigen Seite des Registrierungsassistenten ausgewählt haben, sollte sich ein Fenster öffnen, in dem Sie aufgefordert werden, den Passkey zu speichern. In diesem Beispiel handelt es sich um ein 1Password-Fenster, in dem Sie auf Speichern (Save) klicken.

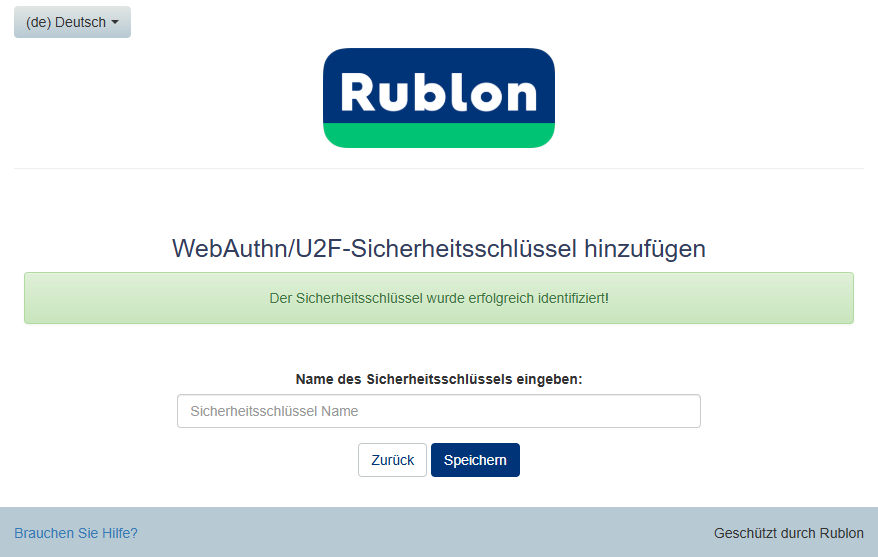

3. Nachdem der neu erstellte Passkey gespeichert wurde, geben Sie einen Namen für Ihren Passkey ein und klicken Sie auf Speichern.

4. Sie werden anschließend zum Rublon Prompt weitergeleitet. Sie können sich nun mit Ihrem Passkey anmelden.

Anmeldung mit einem softwaregebundenen Passkey

1. Um sich mit Ihrem softwaregebundenen Passkey anzumelden, wählen Sie im Rublon Prompt die Authentifizierungsmethode WebAuthn/U2F Sicherheitsschlüssel.

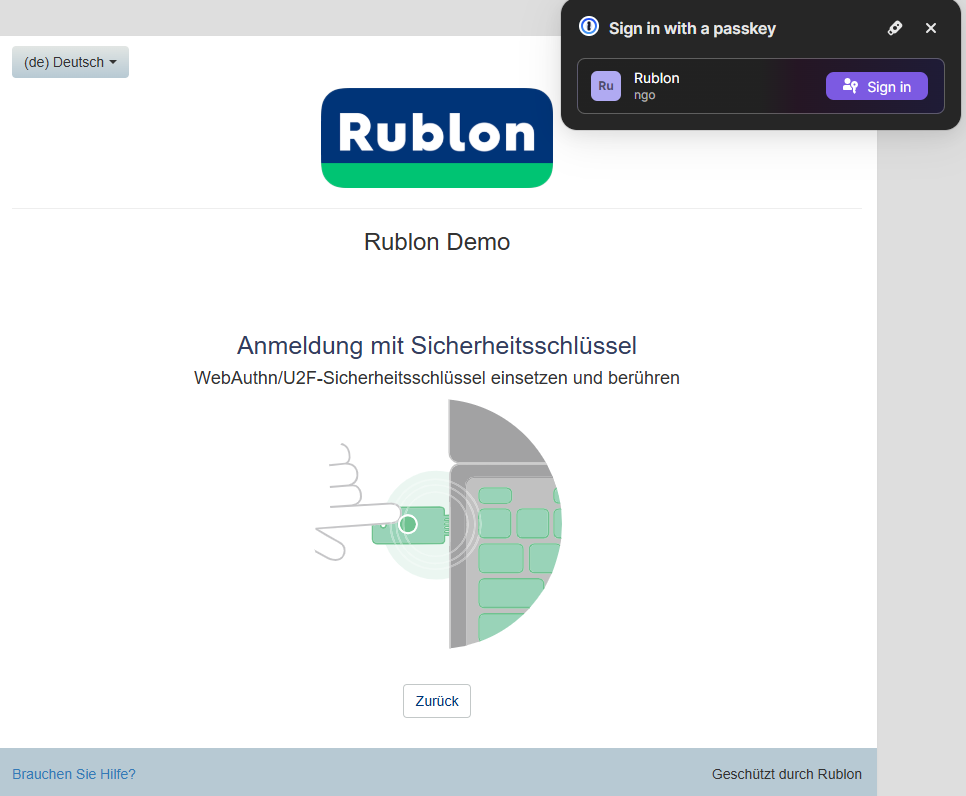

2. Das Anmeldefenster Ihres Passkey Managers wird angezeigt und bietet Ihnen die Möglichkeit, sich mit dem Passkey anzumelden. In diesem Beispiel handelt es sich um ein 1Password-Fenster, und der Passkey ist im Betriebssystem des verwendeten Geräts gespeichert. Klicken Sie auf Anmelden (Sign in).

Anmeldung mit einem auf Ihrem Mobilgerät gespeicherten Passkey

Wenn Sie einen Passkey besitzen, der mit Rublon verknüpft ist und in einem verschlüsselten Software-Tresor Ihres Passcode Managers (z. B. 1Password, Bitwarden) auf Ihrem Mobilgerät gespeichert ist, können Sie diesen Passkey während der Rublon MFA-Anmeldung verwenden.

Die Voraussetzung für die Nutzung eines Mobilgeräts, das einen Passkey speichert, ist die abgeschlossene Registrierung eines softwaregebundenen Passkeys auf diesem Gerät. Dies ist erforderlich, da der Passkey dabei erstellt und im lokalen Tresor Ihres Passkey-Managers gespeichert wird.

Die allgemeinen Anmeldeschritte für dieses Szenario sind wie folgt:

1. Aktivieren Sie Bluetooth sowohl auf dem Mobilgerät, das den Passkey speichert, als auch auf dem Gerät, auf dem Sie sich anmelden möchten.

2. Wählen Sie im Rublon Prompt die Authentifizierungsmethode WebAuthn/U2F Security Key und anschließend die Option iPhone, iPad oder Android-Gerät.

3. Scannen Sie den QR-Code und öffnen Sie die URL.

4. Abhängig von den Sicherheitseinstellungen Ihres Mobilgeräts werden Sie möglicherweise aufgefordert, eine zusätzliche Sicherheitsprüfung durchzuführen, z. B. durch Scannen Ihres Fingerabdrucks, bevor Sie angemeldet werden.

3. Sie werden nun erfolgreich bei Ihrer Anwendung angemeldet.

Registrierung eines hardwaregebundenen Passkeys

Das folgende Beispiel zeigt, wie Sie einen YubiKey-gebundenen Passkey erstellen und mit Rublon MFA registrieren. Sie können auch jeden anderen FIDO2-kompatiblen Sicherheitsschlüssel verwenden.

1. Stellen Sie sicher, dass Sie alle Schritte aus dem Abschnitt Erste Schritte zur Passkey-Registrierung abgeschlossen haben.

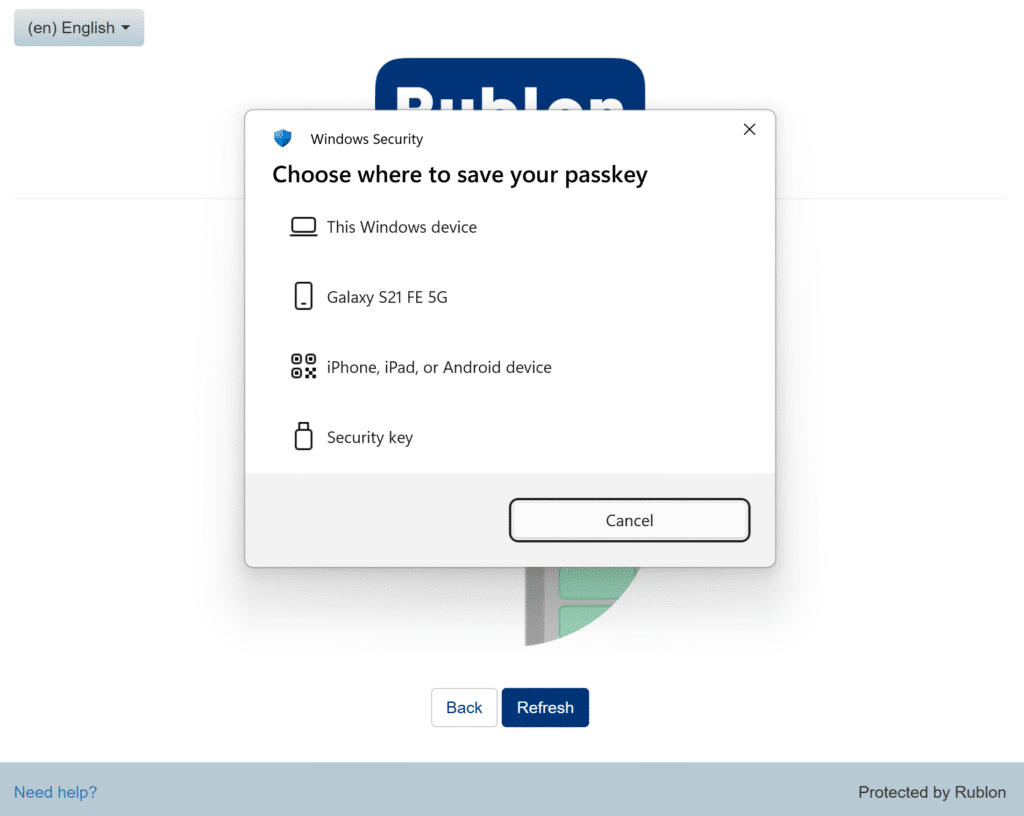

2. Wählen Sie aus, dass der Passkey auf Ihrem Sicherheitsschlüssel gespeichert werden soll, und klicken Sie auf Weiter (Next). Wenn Sie unter den Optionen Sicherheitsschlüssel (Security key) nicht finden, wählen Sie Anderes Gerät verwenden (Use another device), um weitere Optionen anzuzeigen.

Hinweis

Rublon MFA unterstützt auch Windows Hello Passkeys. Um den Passkey auf dem aktuellen Windows-Gerät mit Windows Hello zu speichern, wählen Sie in der Aufforderung Speicherort für diesen Passkey auswählen (Choose where to save this passkey) die Option Dieses Windows-Gerät (This Windows device) und scannen Sie Ihren Fingerabdruck oder geben Sie Ihre PIN ein.

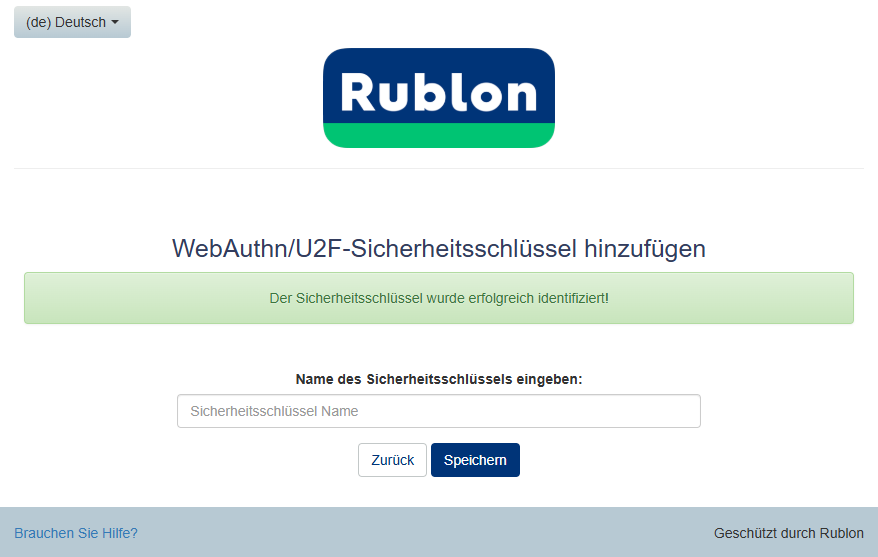

3. Stecken Sie Ihren Sicherheitsschlüssel ein und berühren Sie ihn.

4. Geben Sie einen Namen für Ihren Passkey ein und klicken Sie auf Speichern.

5. Sie werden zum Rublon Prompt weitergeleitet. Sie können sich nun mit Ihrem Passkey anmelden.

Anmeldung mit einem hardwaregebundenen Passkey

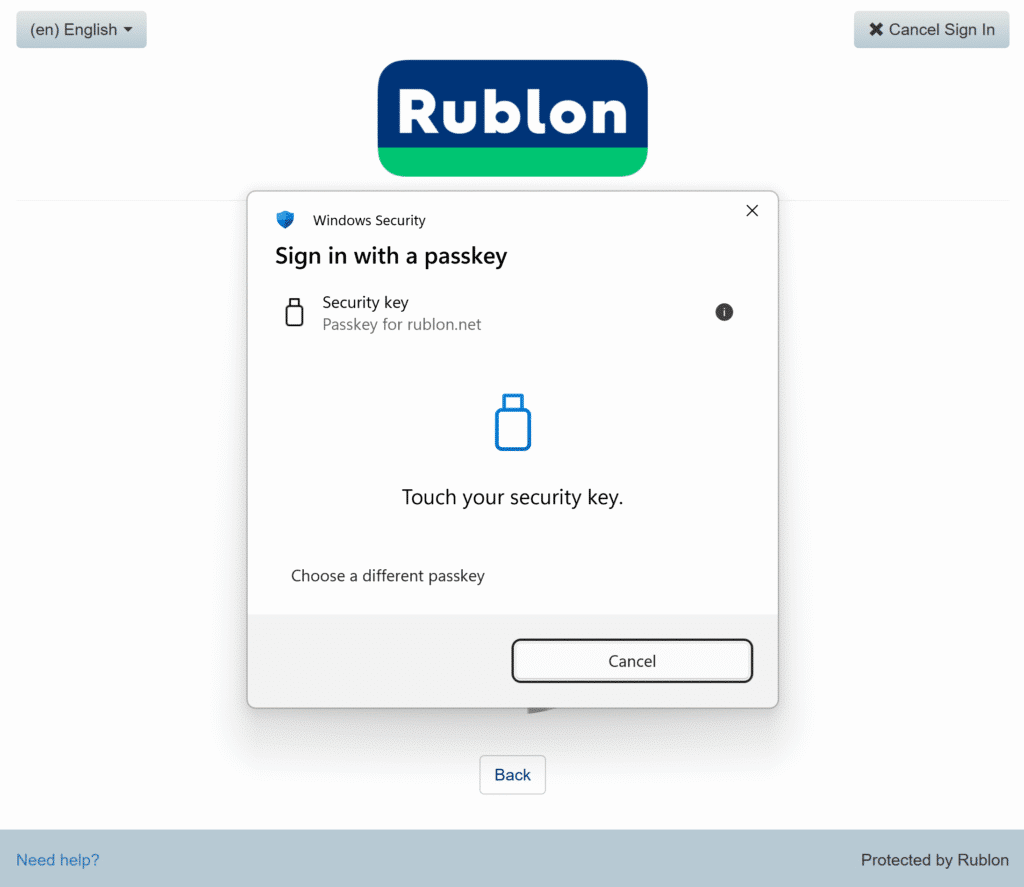

1. Um sich mit Ihrem hardwaregebundenen Passkey anzumelden, wählen Sie im Rublon Prompt die Authentifizierungsmethode WebAuthn/U2F Sicherheitsschlüssel aus.

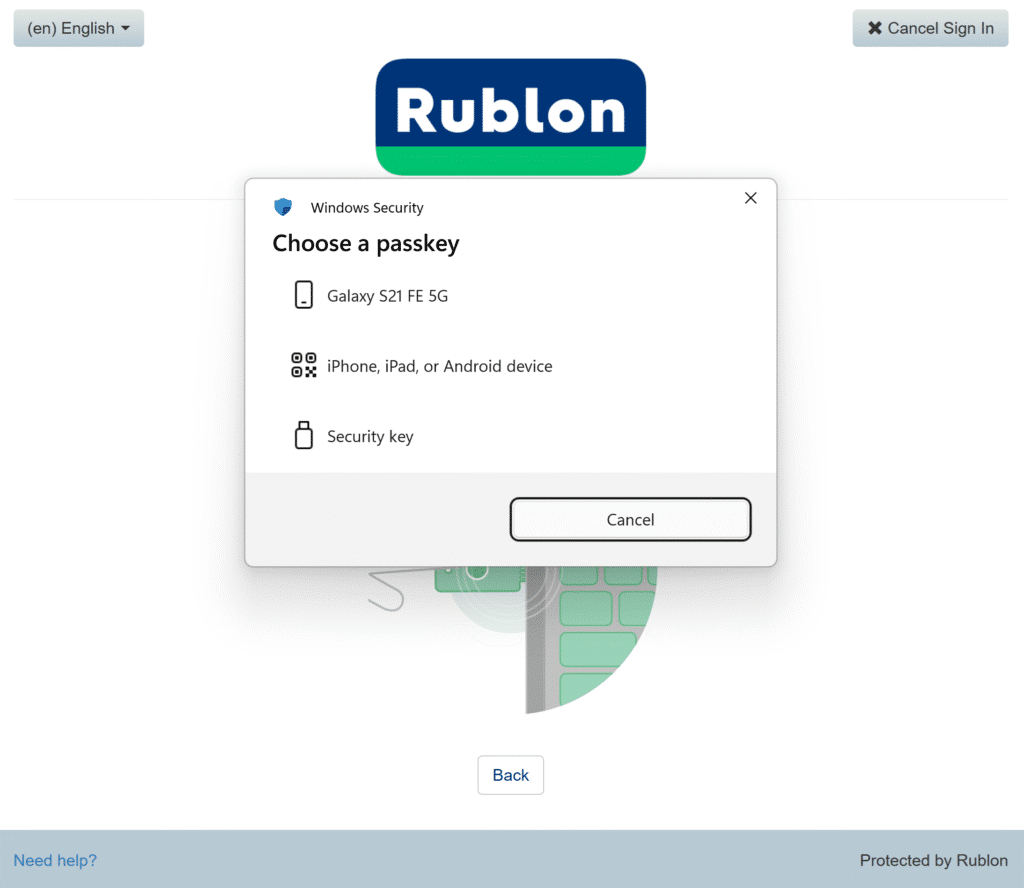

Ein Fenster wird geöffnet, in dem Sie aufgefordert werden, ein Gerät mit einem gespeicherten Passkey auszuwählen. Wählen Sie Sicherheitsschlüssel.

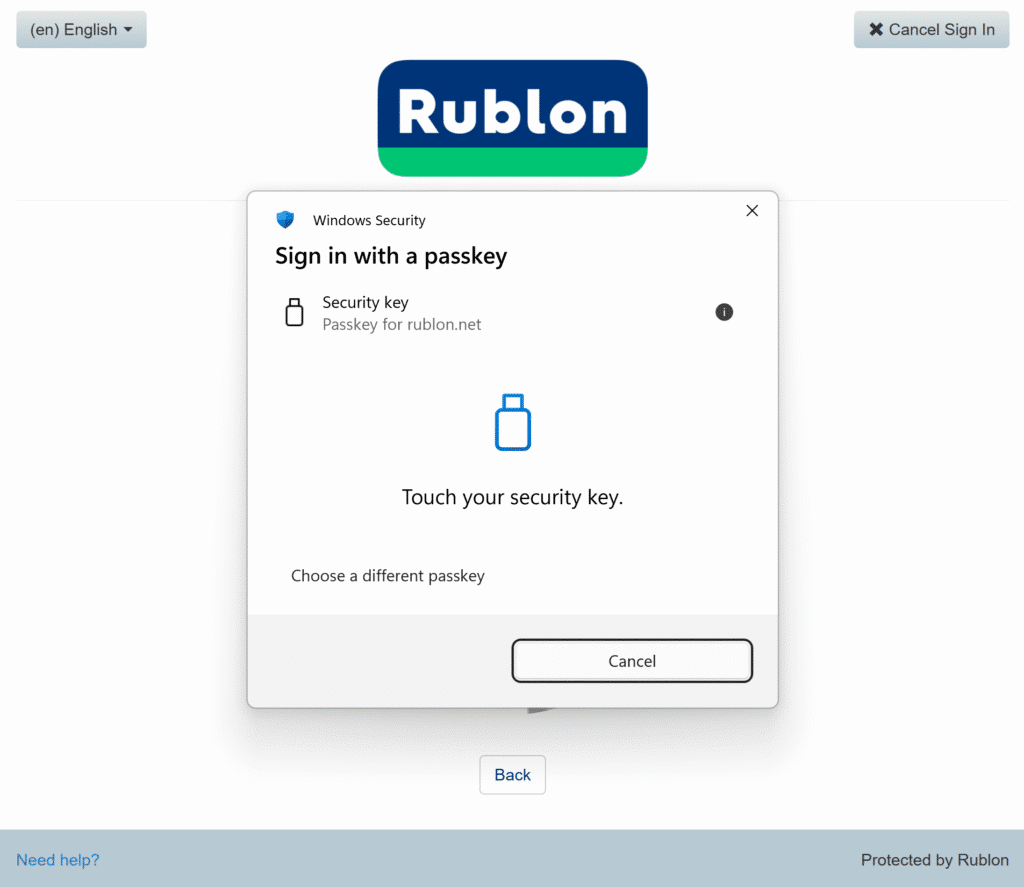

3. Stecken Sie Ihren Sicherheitsschlüssel ein, falls Sie dies noch nicht getan haben, und berühren Sie ihn.

4. Sie werden erfolgreich bei Ihrer Anwendung angemeldet.

Verwandte Beiträge

- Rublon User Guide

- Wie registriere ich ein Mobilgerät mit Rublon Authenticator?

- Wie registriere ich eine Authentifizierungs-App eines Drittanbieters?

- Wie füge ich einen WebAuthn/U2F-Sicherheitsschlüssel hinzu?

- Wie füge ich einen YubiKey OTP-Sicherheitsschlüssel hinzu?

- Wie füge ich eine Handynummer hinzu?

- Wie füge ich eine Festnetznummer hinzu?