Ostatnia aktualizacja dnia January 7 2026

Uwierzytelnianie dwuskładnikowe (2FA, ang. Two‑Factor Authentication) to mechanizm zabezpieczeń, który wymaga podania dwóch różnych form potwierdzenia tożsamości. Znacząco utrudnia to nieuprawnionym osobom uzyskanie dostępu do konta użytkownika. 2FA to „weryfikacja dwuetapowa”, czy naprawdę jesteś osobą, za którą się podajesz.

- Dlaczego temat 2FA jest tak ważny?

- Co to jest 2FA? Definicja i różnice względem MFA

- Jeszcze jeden przykład — 2FA i MFA objaśnione obrazowo

- Dlaczego warto używać 2FA? Dane i badania

- Bariery w adopcji 2FA (małe i średnie firmy)

- Jak działa 2FA?

- Jak włączyć 2FA? Krok po kroku

- Zalety i wady uwierzytelniania dwuskładnikowego (2FA)

- Regulacje i standardy — dlaczego 2FA to dziś wymóg, a nie tylko opcja?

- FAQ – najczęściej zadawane pytania o 2FA

Dlaczego temat 2FA jest tak ważny?

- Bezpieczeństwo ponad wszystko – w wielu polskich serwisach (np. w bankowości internetowej) stosowanie 2FA jest już wymagane prawnie jako standard ochrony klientów przed nieautoryzowanym dostępem.

- Skuteczność potwierdzona badaniami – amerykańska agencja federalna CISA podkreśla, że zastosowanie MFA (w tym 2FA) zmniejsza ryzyko włamania aż o 99%.

- Cyberhigiena w Polsce – krajowe instytucje, takie jak Ministerstwo Cyfryzacji, promują 2FA jako kluczowy element świadomości i ochrony cyfrowej użytkowników.

Co to jest 2FA? Definicja i różnice względem MFA

Definicja uwierzytelniania dwuskładnikowego (2FA)

Uwierzytelnianie dwuskładnikowe (2FA, Two‑Factor Authentication) to metoda zabezpieczania dostępu do kont i zasobów, polegająca na wymaganiu dokładnie dwóch różnych form potwierdzenia tożsamości, czyli dwóch „składników uwierzytelniania”.

Oprócz hasła (coś, co wiesz), użytkownik musi potwierdzić swoją tożsamość drugim elementem: np. kodem z aplikacji, kluczem sprzętowym lub biometrią (coś, co masz lub kim jesteś). Takie rozwiązanie znacząco podnosi bezpieczeństwo, bo nawet jeśli hasło zostanie skradzione, dostęp wciąż pozostaje chroniony. Dzięki temu nawet po skradzionym haśle dostęp pozostaje znacznie trudniejszy dla osoby niepowołanej.

Co to jest uwierzytelnienie dwupoziomowe (logowanie dwuetapowe, weryfikacja dwuetapowa)?

Uwierzytelnienie dwupoziomowe — znane też jako logowanie wielokrotne, logowanie dwuetapowe czy weryfikacja dwuetapowa — to synonim 2FA. Nazwy te najczęściej używane są zamiennie, aby odnieść się do dokładnie tego samego procesu. Mimo to, technicznie rzecz biorąc, nie każde uwierzytelnianie dwuetapowe jest uwierzytelnianiem dwuskładnikowym.

Uwierzytelnianie dwuskładnikowe (2FA) bywa określane także jako:

- Uwierzytelnianie dwufaktorowe

- Uwierzytelnianie dwupoziomowe

- Logowanie dwuetapowe

- Weryfikacja dwuetapowa

- Autentykacja dwuskładnikowa

Wszystkie te nazwy oznaczają ten sam mechanizm – konieczność użycia dwóch niezależnych czynników podczas logowania.

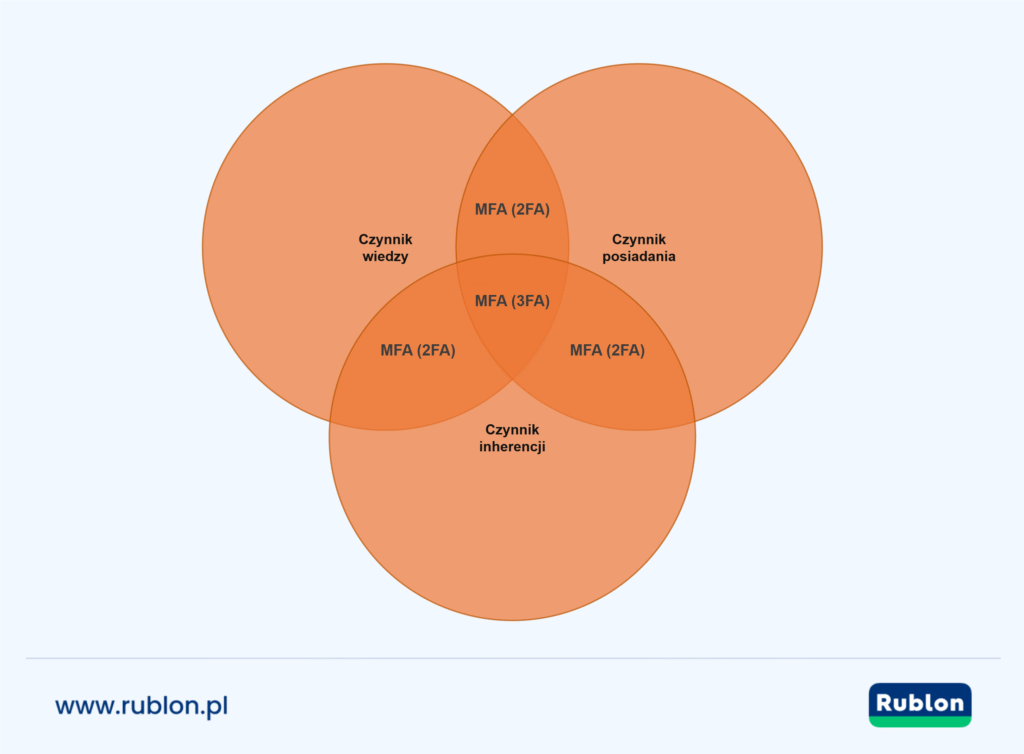

2FA a MFA — istotne różnice

- 2FA to zawsze dokładnie dwa składniki, np. hasło + kod jednorazowy.

- Uwierzytelnianie wieloskładnikowe (MFA) to szersze pojęcie, które oznacza uwierzytelnianie wymagające dwóch lub więcej składników. W praktyce oznacza to, że każde 2FA jest formą MFA, ale nie każde MFA to 2FA.

Przykładowo:

- 2FA: hasło + kod z SMS

- 2FA: hasło + kod z aplikacji Rublon Authenticator.

- MFA i 3FA (ale nie 2FA): hasło + klucz sprzętowy + odcisk palca (trzy składniki, poziom bezpieczeństwa wyższy)

Kiedy użyć 2FA, a kiedy warto iść dalej do 3FA?

- Logowanie dwuskładnikowe zapewnia solidną ochronę i jest szybkie do wdrożenia, często wystarczające dla bezpieczeństwa pracowników w firmie i użytkowników prywatnych w mediach społecznościowych czy niekrytycznych aplikacjach.

- 3FA najlepiej sprawdza się tam, gdzie bezpieczeństwo musi być najwyższe, np. w instytucjach publicznych, systemach medycznych czy przedsiębiorstwach przetwarzających dane wrażliwe. W tych przypadkach dodanie kolejnego czynnika (np. biometrii) istotnie podnosi poziom ochrony.

Zobacz 2FA w akcji — demonstracja uwierzytelniania push

Poniższy filmik przedstawia proces 2FA za pomocą metody logowania push. Jest to klasyczny, szybki, intuicyjny i bezpieczny typ uwierzytelniania dwuskładnikowego (2FA). Metoda powiadomienie mobilne to doskonały przykład nowoczesnego 2FA:

Jeszcze jeden przykład — 2FA i MFA objaśnione obrazowo

Dlaczego warto używać 2FA? Dane i badania

1) Ogromne zwiększenie bezpieczeństwa – 99% mniejsze ryzyko włamania

Amerykańska agencja ds. cyberbezpieczeństwa CISA (Cybersecurity and Infrastructure Security Agency) jasno stwierdza, że zastosowanie 2FA zmniejsza ryzyko włamania aż o 99%. Uwierzytelnianie dwuskładnikowe to potężna bariera ochronna, szczególnie kiedy hasła są słabe lub zostały ujawnione.

2) Skutki ochrony: ponad 99,99% kont pozostaje bezpiecznych

Szczegółowe badanie przeprowadzone przez Lucasa Augusto Meyera, Sergio Romero i innych w środowisku Azure AD wykazało, że:

- ponad 99,99% kont z włączonym 2FA pozostaje bezpieczne,

- a ryzyko przejęcia konta spada o 99,22% w całej populacji oraz o 98,56% w przypadku wycieków haseł.

Warto podkreślić, że aplikacje typu „authenticator” (np. Microsoft Authenticator, Rublon Authenticator) są bardziej skuteczne niż SMS‑y. Natomiast najbezpieczniejsze są odporne na phishing klucze sprzętowe FIDO2.

3) Blokada automatycznych ataków – nawet 99,9%

Raport Microsoftu pokazuje, że 2FA blokuje aż 99,9% automatycznych ataków, co stanowi potężne wsparcie w codziennej ochronie kont.

4) Wzrost adopcji 2FA na świecie

Branża uwierzytelniania 2FA rośnie. W 2024 r. metody dwuskładnikowe stanowiły 46,4% przychodów rynku MFA, podczas gdy rozwiązania software‑based miały 48,3% udziału. To potwierdza, że 2FA pozostaje wiodącym standardem zabezpieczeń.

5) Europejski i polski kontekst – rozwój cyberbezpieczeństwa

Ministerstwo Cyfryzacji aktywnie wspiera cyberbezpieczeństwo, prowadząc badania i kampanie edukacyjne, m.in. we współpracy z NASK i CERT Polska, także na temat 2FA i MFA. W ramach Krajowego Planu Odbudowy, ponad 10 mln PLN zostało przeznaczonych na wzmocnienie cyberochrony, co tworzy sprzyjające warunki do popularyzacji takich zabezpieczeń jak 2FA. Ponadto, Ministerstwo Cyfryzacji wprowadziło obowiązkowe dwuskładnikowe uwierzytelnianie w usługach publicznych, na przykład przy logowaniu przy użyciu Profilu Zaufanego.

6) Równowaga między użytecznością a bezpieczeństwem

Chociaż niektóre starsze badania wskazywały na problemy z użytecznością 2FA, nowsze analizy pokazują dobre wyniki. Coraz więcej organizacji i użytkowników wdraża 2FA, co zmniejsza ryzyko kompromitacji, zwłaszcza w erze rosnącej liczby cyberzagrożeń.

Bariery w adopcji 2FA (małe i średnie firmy)

Według raportu Cyber Readiness Institute:

- Aż 65% małych i średnich firm na świecie nie korzysta z MFA lub 2FA i nie planuje go wprowadzić,

- 58% spośród nich nie zdaje sobie sprawy z korzyści płynących z MFA,

- 85% firm nie wymaga MFA od swoich klientów albo dostawców,

- Największą barierą jest koszt implementacji (44% wskazań)

Jednak brak działania wiąże się z realnym ryzykiem.

Według raportu Verizon 2025 Data Breach Investigations Report (DBIR), ransomware był obecny w 44% wszystkich naruszeń, ale dotkliwie uderzał w małe i średnie przedsiębiorstwa. W aż 88 % naruszeń w tej grupie pojawił się ransomware, podczas gdy w dużych organizacjach ten odsetek wynosił tylko 39%.

Główne bariery wdrożenia MFA (w tym 2FA) w małych i średnich przedsiębiorstwach (MŚP) według Globalnego Raportu CRI 2024. Przede wszystkim uwagę zwracają niska świadomość korzyści (58%), brak planów implementacji (65%) oraz koszty jako największa przeszkoda (44%).

Jak działa 2FA?

2FA (uwierzytelnianie dwuskładnikowe) polega na połączeniu dwóch odrębnych składników weryfikacji tożsamości spośród kategorii:

- Wiedza (coś, co wiesz, np. hasło, kod PIN),

- Posiadanie (coś, co masz, np. token, telefon),

- Biometria (coś, kim jesteś, np. odcisk palca, skan twarzy).

Ten model gwarantuje wyższy poziom bezpieczeństwa, ponieważ atakujący musi pokonać dwie niezależne warstwy zabezpieczeń.

Główne metody 2FA:

- Kody SMS — łatwe, ale podatne na ataki SIM‑swap;

- Aplikacje OTP — generują kody offline, bardziej bezpieczne;

- Push notifications (powiadomienia push) — szybkie i wygodne;

- Klucze sprzętowe (FIDO2 / U2F) — najbezpieczniejsze, odporne na phishing;

- Biometria — wygodna, ale wymaga odpowiedniego sprzętu.

Chcesz dokładnie poznać, jak działa każda z tych metod – ich zalety, wady i rekomendacje do użycia? Zajrzyj do dedykowanego wpisu: Metody uwierzytelniania MFA & 2FA: Zalety, wady i zastosowania.

Co się dzieje po włączeniu 2FA?

Po aktywacji uwierzytelniania dwuskładnikowego każdy proces logowania staje się bardziej przejrzysty i bezpieczny:

- Poza hasłem, system wymaga drugiego składnika, czyli kodu, klucza, telefonu lub potwierdzenia biometrycznego.

- Dodatkowo, serwis może automatycznie zaproponować dodanie urządzenia do listy zaufanych (tzw. “zapamiętanych urządzeń”), co zmniejsza częstotliwość zapytań o 2FA.

- Dzięki zastosowaniu uwierzytelniania dwuskładnikowego (2FA) dla pracowników, organizacje zyskują dostęp do scentralizowanych narzędzi zarządzania, które umożliwiają zespołom ds. bezpieczeństwa przeglądanie i cofanie dostępu do urządzeń, monitorowanie historii logowań oraz egzekwowanie polityk dostępu. Administratorzy zyskują tym samym pełniejszy wgląd i większą kontrolę nad dostępem do kont użytkowników i punktów końcowych w całej organizacji.

Jak włączyć 2FA? Krok po kroku

Uniwersalne zasady włączania 2FA

Większość serwisów online umożliwia aktywację 2FA. Zwykle ta opcja znajduje się w sekcji „Bezpieczeństwo” lub „Logowanie” w ustawieniach konta. To prosty proces: po zalogowaniu się, wybierasz metodę (SMS, aplikacja, klucz), potwierdzasz i gotowe: Twoje konto zyskuje dodatkową warstwę ochrony. Warto zacząć od najważniejszego konta, np. e-mailowego i stopniowo zabezpieczać kolejne usługi.

Krok po kroku: przykład dla Google (Gmail)

- Zaloguj się na swoje konto Google i przejdź do „Bezpieczeństwo”.

- Znajdź sekcję „Weryfikacja dwuetapowa” i kliknij „Rozpocznij”.

- Wybierz preferowaną metodę, np. powiadomienia push (domyślnie), SMS, aplikację uwierzytelniającą, a nawet klucz sprzętowy.

- Zeskanuj kod QR swoim telefonem lub potwierdź wybraną metodę.

- Po zakończeniu konfiguracji 2FA jest aktywne. Możesz teraz korzystać z logowania dwuetapowego, zwiększając bezpieczeństwo konta.

Jak wdrożyć 2FA w firmie? Praktyczny przewodnik

Wprowadzenie uwierzytelniania dwuskładnikowego w organizacji to nie tylko zwiększenie bezpieczeństwa, lecz także spełnienie wymogów regulacyjnych, ograniczenie ryzyka utraty danych i zapewnienie ciągłości działania. Poprawna strategia wdrożeniowa minimalizuje opór użytkowników i zapewnia efektywną adaptację.

Kluczowe kroki wdrożeniowe

- Ocena potrzeb bezpieczeństwa: Zidentyfikuj systemy i dane, które wymagają szczególnej ochrony (loginy adminów, VPN-y, zasoby krytyczne). Pozwoli to wybrać odpowiedni poziom uwierzytelnienia.

- Dobór metody i dostawcy 2FA: Wybierz rozwiązanie zgodne z regulacjami i skalowalne. Upewnij się, że dostawca wspiera ochronę przed phishingiem i zapewnia elastyczne opcje (np. push, tokeny, klucze sprzętowe FIDO2).

- Pilotaż (testowe wdrożenie): Zacznij od mniejszego działu czy grupy, zbierając feedback i eliminując potencjalne problemy przed szerszym deploymentem.

- Szkolenie i komunikacja: Przeprowadź kampanię informacyjną: dlaczego 2FA, jak działa, jak korzystać. Zapewnia to lepszą akceptację przez pracowników.

- Pełne wdrożenie: Uruchom w organizacji stopniowo, kierując się regułami bezpieczeństwa i kulturą pracy.

- Monitoring i optymalizacja: Monitoruj adopcjęi skuteczność wdrożenia. Regularnie sprawdzaj, czy metody 2FA działają poprawnie oraz czy nie pojawiają się luki (np. raportowane błędy push, utrata kluczy).

Warto od razu skorzystać z naszego przewodnika: Przewodnik Rublon dotyczący najlepszych praktyk wdrożeniowych, który zawiera szczegółowy plan wdrożenia: od fazy testowej, przez szkolenia, po produkcję i wsparcie zespołu IT.

Zalety i wady uwierzytelniania dwuskładnikowego (2FA)

Zalety 2FA

- Znacząco wyższy poziom cyberbezpieczeństwa: Uwierzytelnianie dwuskładnikowe (2FA) wymaga dwóch niezależnych potwierdzeń tożsamości, co drastycznie zmniejsza ryzyko nieautoryzowanego dostępu, nawet gdy hasło zostanie złamane.

- Ochrona przed kradzieżą tożsamości: Nawet jeśli cyberprzestępca uzyska hasło, bez drugiego składnika dostęp jest niemożliwy, co stanowi skuteczną barierę zabezpieczającą.

- Dostępność i elastyczność metod uwierzytelniania: Użytkownicy mogą wybierać między SMS-em, aplikacjami uwierzytelniającymi, kluczami sprzętowymi i biometrią, co pozwala dopasować metodę do potrzeb i możliwości organizacji.

- Zwiększenie bezpieczeństwa operacyjnego: 2FA staje się standardem ochrony w systemach wrażliwych (np. bankowość, media społecznościowe), co podnosi ogólną kulturę bezpieczeństwa w firmach.

- Przejrzystość działania i widoczność logowania: Po włączeniu 2FA użytkownik wie, co dokładnie dzieje się podczas logowania: proces wymaga dwóch kroków, co zwiększa kontrolę i świadomość bezpieczeństwa. W razie próby dostępu z nieautoryzowanego źródła, np. innego urządzenia lub lokalizacji, system 2FA może zablokować dostęp lub wymagać dodatkowej weryfikacji, co stanowi realną barierę dla atakującego.

Wady i ograniczenia 2FA

- Dodatkowy czas i wysiłek dla użytkowników: Konieczność używania dwóch składników może być odbierana jako uciążliwość, zwłaszcza w codziennych działaniach, co może wpływać na akceptację rozwiązania.

- Zależność od sprzętu i wsparcia technicznego: Utrata telefonu, tokena lub klucza sprzętowego może zdezorganizować użytkownika i wymagać zaawansowanego wsparcia IT. To kosztowny, choć rzadki scenariusz.

- Koszty wdrożenia i utrzymania infrastruktury: Rozwiązania oparte na sprzęcie (klucze U2F/FIDO2) wiążą się z kosztami jednorazowych zakupów oraz logistyki dystrybucji i wsparcia technicznego

- Możliwość obejścia przy słabej realizacji: Niektóre metody 2FA, zwłaszcza oparte na SMS-ach, są podatne na ataki typu SS7, SIM-swap czy man-in-the-middle.

- Zaawansowane phishingowe narzędzia atakujące 2FA: Przestępcy wykorzystują techniki phishingu, by nakłonić użytkownika do wpisania kodu lub użycia tokenu na fałszywej stronie mimo włączonego 2FA.

Jak dobrze dobrany dostawca 2FA może złagodzić te problemy

- Odporność na phishing – rozwiązania wspierające standard FIDO2 i passkeys, takie jak Rublon MFA, są praktycznie niemożliwe do przejęcia poprzez phishing, dzięki silnemu powiązaniu użytkownika, urządzenia i serwisu.

- Łatwość wdrożenia i szeroka adaptowalność – platformy, które oferują wdrożenie „bez programowania”, self-service dla użytkowników i wsparcie dla różnych protokołów (LDAP, RADIUS, SAML etc.), minimalizują opór zespołów IT i użytkowników końcowych.

- Wsparcie techniczne i lokalny kontekst – dostępność zespołu wsparcia w języku polskim oraz znajomość specyfiki rynku (np. UE, NIS2, ISO 27001) zwiększają akceptację i klarowność całego procesu, jak pokazuje przykład Rublon MFA – rozwiązania zaprojektowanego i utrzymywanego w Polsce, zgodnego z europejskimi regulacjami i oferującego lokalne wsparcie techniczne.

Regulacje i standardy — dlaczego 2FA to dziś wymóg, a nie tylko opcja?

- Dyrektywa NIS2, obowiązująca od października 2024 r., rozszerza obowiązki cyberbezpieczeństwa na szerszy zakres sektorów, wymagając wdrożenia efektywnych mechanizmów kontroli dostępu, takich jak uwierzytelnianie dwuskładnikowe, w ramach odpowiednich technicznych środków ochrony.

- ENISA (Europejska Agencja ds. Cyberbezpieczeństwa) w swoich wytycznych technicznych do NIS2 zaleca stosowanie bezpiecznych metod uwierzytelniania, w tym 2FA, biometrii, kluczy FIDO2, tokenów i SSO.

- W kontekście polskim, stosowanie MFA pomaga w spełnieniu wymogów dyrektywy NIS2 oraz ustawy o Krajowym Systemie Cyberbezpieczeństwa poprzez zwiększenie kontroli dostępu i ochrony systemów krytycznych

- Rozporządzenie DORA (dotyczące odporności operacyjnej instytucji finansowych) oraz inne ramy compliance, takie jak PSD2 oraz PCI DSS czy też regulacje w USA (FTC Safeguards Rule, CJIS, Executive Order 14028, NYDFS), również uwzględniają 2FA jako kluczowy element bezpieczeństwa.

FAQ – najczęściej zadawane pytania o 2FA

Co to znaczy 2FA?

2FA (uwierzytelnianie dwuskładnikowe) to metoda bezpieczeństwa, która wymaga dwóch różnych form potwierdzenia tożsamości, np. hasła (coś, co wiesz) i kodu z aplikacji lub klucza (coś, co masz).

Czy 2FA jest bezpieczne?

Tak. Według badania Microsoft, ponad 99,99% kont z włączonym MFA (w tym 2FA) pozostaje bezpieczna, a ryzyko przejęcia konta spada o około 99,22% nawet w przypadku wycieku hasła.

Jak włączyć 2FA w serwisie (Facebook, Google, Fortnite itp.)?

Proces zazwyczaj odbywa się przez sekcję „Ustawienia → Bezpieczeństwo → Weryfikacja dwuetapowa”. Wybierz preferowaną metodę (SMS, aplikacja, klucz), aktywuj według instrukcji i zapisz kody zapasowe.

Jak wyłączyć 2FA? Czy to bezpieczne?

Tak, większość usług pozwala na dezaktywację 2FA, jednak jest to wysoce odradzane, ponieważ znacznie obniża poziom zabezpieczenia konta. Proces różni się w zależności od serwisu. Zazwyczaj trzeba przejść do ustawień konta → zabezpieczeń → i znaleźć opcję wyłączenia weryfikacji dwuetapowej. Dla przykładu, Google, Facebook i Microsoft udostępniają takie opcje w sekcji “Bezpieczeństwo” lub “Logowanie”.

Co zrobić, gdy nie przychodzi SMS z kodem 2FA?

Sprawdź zasięg i poprawność numeru. Rozważ skorzystanie z aplikacji uwierzytelniającej (TOTP) lub klucza sprzętowego. Są bezpieczniejsze niż metoda SMS.

Czy można zhakować lub obejść 2FA?

Niestety tak. Niektóre metody (np. SMS) są podatne na ataki SIM-swap lub phishing. Rozwiązania sprzętowe odporne na phishing, takie jak klucze bezpieczeństwa FIDO2, znacznie minimalizują te ryzyka.

MFA czy 2FA — czym się różnią?

2FA zawsze wykorzystuje dokładnie dwa składniki (np. hasło + kod). MFA (uwierzytelnianie wieloskładnikowe) to szersze pojęcie, które oznacza dwa lub więcej składników.

Czy 2FA/MFA jest obowiązkowe (np. według NIS2, DORA)?

W wielu regulacjach takich jak NIS2 (UE) i DORA (sektor finansowy), silne uwierzytelnianie (MFA) jest już wymagane tam, gdzie brak zabezpieczeń mógłby doprowadzić do incydentu. Wdrożenie MFA to więc zarówno dobre zabezpieczenie, jak i sposób na zgodność z prawem.

Które rozwiązanie 2FA zapewnia najsilniejsze uwierzytelnienie?

Najsilniejszą formą 2FA są fizyczne klucze bezpieczeństwa zgodne ze standardem FIDO2/WebAuthn, np. YubiKey czy Google Titan Key, oraz karty inteligentne (smart cards). Te metody są odporne na phishing i przejęcie konta, w przeciwieństwie do mniej bezpiecznych opcji, takich jak kody SMS. Dla codziennej wygody, aplikacje uwierzytelniające, takie jak Rublon Authenticator oferują dobry kompromis między bezpieczeństwem a użytecznością.