Główną różnicą między Federated Identity Management (FIM) a Single Sign-On (SSO) jest to, że FIM umożliwia użytkownikom dostęp do usług w wielu organizacjach lub domenach przy użyciu jednej tożsamości, podczas gdy SSO umożliwia użytkownikom dostęp do wielu aplikacji w tej samej organizacji lub domenie przy użyciu jednego zestawu danych logowania. Chociaż oba rozwiązania upraszczają uwierzytelnianie i zmniejszają zmęczenie hasłami, FIM obsługuje międzydomenową federację tożsamości, podczas gdy SSO centralizuje dostęp w ramach jednej granicy zaufania.

Co to jest logowanie jednokrotne (SSO)?

Logowanie jednokrotne (SSO) to proces uwierzytelniania, który umożliwia użytkownikom dostęp do wielu aplikacji za pomocą jednego zestawu danych logowania, zazwyczaj w obrębie tej samej organizacji. Po zalogowaniu użytkownicy mogą przełączać się między systemami bez konieczności ponownego logowania.

SSO jest powszechnie stosowane w przedsiębiorstwach w celu zwiększenia produktywności, zmniejszenia zmęczenia logowaniem i usprawnienia dostępu do systemów wewnętrznych, takich jak portale HR, systemy CRM czy wewnętrzne platformy komunikacyjne.

Co to jest Federated Identity Management (FIM)?

Federated Identity Management (FIM) to zestaw standardów i relacji zaufania, które umożliwiają użytkownikom dostęp do systemów w różnych organizacjach lub domenach za pomocą jednej tożsamości cyfrowej.

Zamiast tworzyć oddzielne konta dla każdej aplikacji czy systemu partnerskiego, użytkownicy mogą logować się przy użyciu tożsamości zaufanego zewnętrznego dostawcy tożsamości (IdP), takiego jak Google, AD FS, Microsoft Entra ID lub system tożsamości uniwersytetu.

FIM vs. SSO: Jaka jest różnica?

Kluczową różnicą między FIM a SSO jest zakres zaufania i dostępu:

- SSO jest przeznaczone dla wielu aplikacji w obrębie jednej organizacji lub domeny.

- FIM obsługuje współdzielenie tożsamości w wielu organizacjach lub domenach poprzez relacje zaufania.

Oba podejścia zwiększają wygodę użytkownika i zmniejszają ryzyko związane z hasłami, ale ich implementacja i przypadki użycia różnią się.

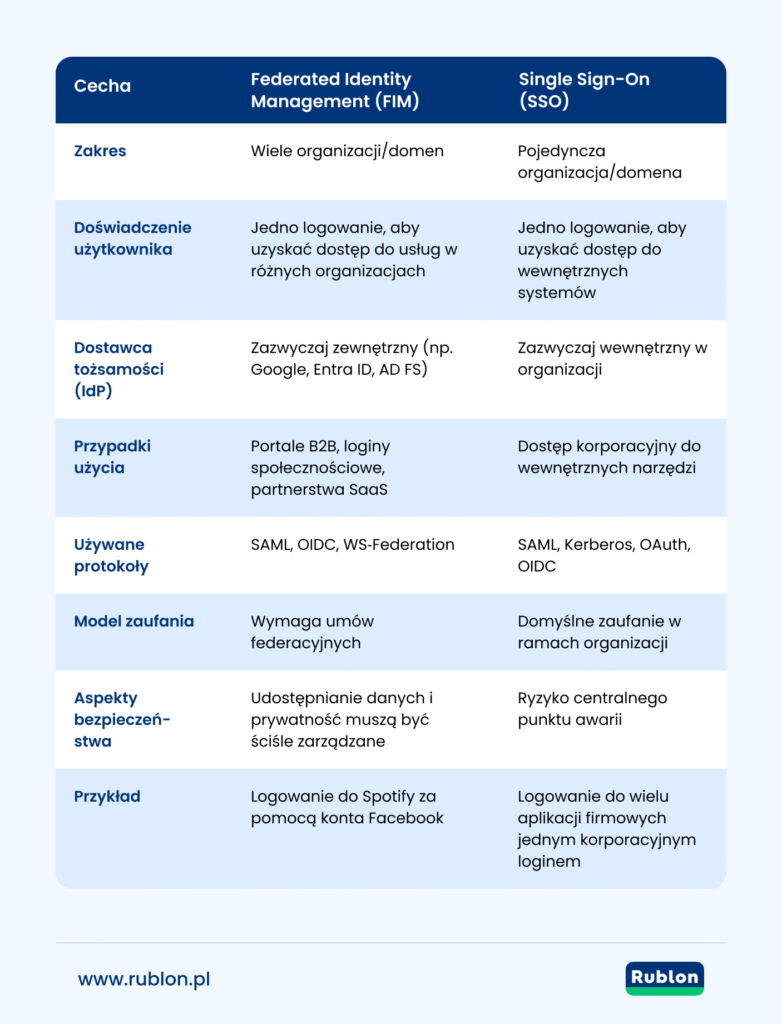

FIM vs. SSO: Tabela różnic

| Cecha | Federated Identity Management (FIM) | Single Sign‑On (SSO) |

|---|---|---|

| Zakres | Wiele organizacji/domen | Pojedyncza organizacja/domena |

| Doświadczenie użytkownika | Jedno logowanie, aby uzyskać dostęp do usług w różnych organizacjach | Jedno logowanie, aby uzyskać dostęp do wewnętrznych systemów |

| Dostawca tożsamości (IdP) | Zazwyczaj zewnętrzny (np. Google, Entra ID, AD FS) | Zazwyczaj wewnętrzny w organizacji |

| Przypadki użycia | Portale B2B, loginy społecznościowe, partnerstwa SaaS | Dostęp korporacyjny do wewnętrznych narzędzi |

| Używane protokoły | SAML, OIDC, WS‑Federation | SAML, Kerberos, OAuth, OIDC |

| Model zaufania | Wymaga umów federacyjnych | Domyślne zaufanie w ramach organizacji |

| Aspekty bezpieczeństwa | Udostępnianie danych i prywatność muszą być ściśle zarządzane | Ryzyko centralnego punktu awarii |

| Przykład | Logowanie do Spotify za pomocą konta Facebook | Logowanie do wielu aplikacji firmowych jednym korporacyjnym loginem |

Zalety FIM w porównaniu z SSO

- Dostęp międzyorganizacyjny: FIM umożliwia bezproblemowy dostęp do różnych domen, organizacji i partnerów federacyjnych przy użyciu jednej tożsamości, co czyni go idealnym rozwiązaniem dla integracji B2B, portali zewnętrznych i ekosystemów partnerskich.

- Zewnętrzni dostawcy tożsamości: Dzięki FIM możesz przekazać zarządzanie tożsamościami zaufanym zewnętrznym dostawcom tożsamości (np. Google, Microsoft Entra ID), eliminując konieczność zarządzania infrastrukturą uwierzytelniania wewnętrznie.

- Większa skalowalność tożsamości klientów: Łatwiejsze wdrażanie użytkowników zewnętrznych i konsumenckich za pomocą logowania społecznościowego lub identyfikatora federacyjnego, co zmniejsza tarcia i przyspiesza rozwój aplikacji skierowanych do klientów.

- Zdecentralizowana odpowiedzialność i obciążenie zgodnością: Korzystając z federacyjnego dostawcy tożsamości, który odpowiada za uwierzytelnianie, Twoja organizacja ponosi mniejsze ryzyko związane z weryfikacją tożsamości i zgodnością uwierzytelniania.

Zalety SSO w porównaniu z FIM

- Prostota i kontrola: Logowanie jednokrotne (SSO) w ramach jednej organizacji jest łatwiejsze w zarządzaniu i konfiguracji, bez konieczności zawierania umów międzydomenowych ani budowania relacji zaufania.

- Silniejsze wewnętrzne zasady bezpieczeństwa: Całe uwierzytelnianie odbywa się w ramach tego samego systemu wewnętrznego przez tego samego dostawcę tożsamości (IdP), co umożliwia ściślejsze i bardziej spójne egzekwowanie zasad (np. ścisłe uwierzytelnianie wieloskładnikowe (MFA), zasady dotyczące haseł, kontrola sesji).

- Mniejsze opóźnienia i lepsza wydajność: Ponieważ logowanie jednokrotne (SSO) zazwyczaj działa w sieci przedsiębiorstwa lub w zamkniętym środowisku chmurowym, uwierzytelnianie jest szybsze i bardziej niezawodne.

- Lepsza widoczność i audytowalność: Scentralizowane dzienniki i monitorowanie zdarzeń uwierzytelniania zapewniają wyraźniejsze wykrywanie anomalii i łatwiejszą kontrolę zgodności aplikacji wewnętrznych.

Korzyści z FIM i SSO

Zarówno FIM, jak i SSO oferują znaczące korzyści pod względem bezpieczeństwa, użyteczności i efektywności kosztowej:

- Poprawa wygody użytkownika: Eliminacja problemów z hasłami i skrócenie czasu logowania.

- Lepsze bezpieczeństwo: Zmniejszenie ponownego użycia haseł i umożliwienie scentralizowanego egzekwowania zasad (np. MFA).

- Mniejsze obciążenie IT: Zmniejszenie liczby zgłoszeń do helpdesku dotyczących resetowania hasła i zbędnego zarządzania kontami.

Wyzwania związane z FIM i SSO

Chociaż technologie te są korzystne, wiążą się z pewnymi wyzwaniami wdrożeniowymi i operacyjnymi:

- FIM: Wymaga zaufania międzydomenowego, umów prawnych i starannego nadzoru nad prywatnością i bezpieczeństwem.

- SSO: Awaria dostawcy tożsamości może mieć wpływ na dostęp do systemów.

- Ponadto obie technologie są podatne na ataki oparte na hasłach, jeśli uwierzytelnianie wieloskładnikowe (MFA) nie zostanie wdrożone.

FIM + SSO + MFA: Silniejszy model bezpieczeństwa

Dodanie uwierzytelniania wieloskładnikowego (MFA) do FIM i SSO znacznie wzmacnia poziom ochrony infrastruktury tożsamości.

Dlaczego warto dodać MFA?

Uwierzytelnianie wieloskładnikowe wymaga od użytkowników podania drugiego czynnika, takiego jak klucz FIDO2, aplikacja mobilna lub dane biometryczne, co znacznie utrudnia atakującym włamanie się na konta.

Uwierzytelnianie wieloskładnikowe jest również obowiązkowe w celu zapewnienia zgodności z przepisami takimi jak:

Wybór odpowiedniego dostawcy MFA

Jeśli wdrażasz SSO lub FIM, potrzebujesz rozwiązania MFA, które integruje się z:

- Dostawcami tożsamości (np. Entra ID, Active Directory, Google Workspace)

- Protokołami uwierzytelniania (np. SAML, LDAP, RADIUS)

Dlaczego warto wybrać Rublon MFA do uwierzytelniania z SSO?

Rublon MFA umożliwia logowanie jednokrotne (SSO) z MFA i zwiększa bezpieczeństwo tożsamości dzięki:

- Uwierzytelnianiu odpornemu na phishing z wykorzystaniem kluczy bezpieczeństwa FIDO2 i passkeyów

- Politykom dostępu, takim jak dozwolone metody uwierzytelniania, zapamiętane urządzenia i sieci autoryzowane

- Zgodności ze środowiskami chmurowymi i hybrydowymi, a także usługami katalogowymi (Active Directory, LDAP)

FIM czy SSO: Które rozwiązanie jest dla Ciebie odpowiednie?

- Wybierz SSO, jeśli zależy Ci na wewnętrznym zarządzaniu dostępem i zapewnieniu ujednoliconego, bezpiecznego logowania we wszystkich aplikacjach organizacji. W tym obszarze Rublon MFA sprawdza się znakomicie, dodając solidne MFA do SSO.

- Wybierz FIM, jeśli Twoja firma musi obsługiwać użytkowników zewnętrznych lub klientów logujących się za pośrednictwem zewnętrznych dostawców tożsamości (takich jak Google, Microsoft, uniwersytety), gdzie wymagane są relacje federacyjne.

Wnioski

Główna różnica między Federated Identity Management (FIM) a Single Sign-On (SSO) to fakt, że FIM umożliwia współdzielenie tożsamości w wielu organizacjach lub domenach, podczas gdy SSO zapewnia ujednolicony dostęp tylko w obrębie jednej organizacji. Wybór między nimi zależy od tego, czy potrzebujesz współpracy między domenami, czy raczej sprawnego dostępu wewnątrz organizacji. W przypadku większości firm, solidne wdrożenie SSO wzmocnione uwierzytelnianiem wieloskładnikowym zaspokaja potrzeby wewnętrzne, podczas gdy dostęp do zewnętrznych klientów lub partnerów może wymagać FIM (zarządzanego oddzielnie).