Ostatnia aktualizacja dnia January 7 2026

Zarówno Google Authenticator, jak i YubiKey pomagają chronić konta użytkowników. Jednak każdy z nich działa inaczej. Niektóre wysoko oceniane artykuły skupiają się na podstawowych różnicach, nie omawiając istotnych aspektów. Te luki często sprawiają, że administratorzy IT i specjaliści ds. bezpieczeństwa szukają bardziej konkretnych odpowiedzi. Ten przewodnik wyjaśnia, czym różni się Google Authenticator od YubiKey, uwzględniając aspekty, które rzadko pojawiają się w innych publikacjach.

Przegląd: Oprogramowanie kontra sprzęt

Google Authenticator to programowy generator haseł jednorazowych. Działa na smartfonach, generując kody czasowe w celu weryfikacji tożsamości użytkownika. Natomiast YubiKey to sprzętowy klucz bezpieczeństwa. Użytkownicy fizycznie wkładają klucz lub przystawiają go do czytnika NCF w celu uwierzytelnienia.

Wiele organizacji korzysta z obu rozwiązań do uwierzytelniania logowań pracowników i klientów. Obie opcje są dostępne w popularnych platformach MFA, takich jak Rublon MFA, która usprawnia bezpieczny dostęp do systemów korporacyjnych dzięki solidnemu uwierzytelnianiu wieloskładnikowemu.

Google Authenticator vs. YubiKey: Jaka jest różnica?

Główna różnica tkwi w sposobie działania i cenie. Google Authenticator to darmowe oprogramowanie na urządzenia mobilne, natomiast YubiKey to płatny klucz fizyczny, który podłącza się do urządzenia lub łączy z nim bezprzewodowo. Różnic jest jednak więcej.

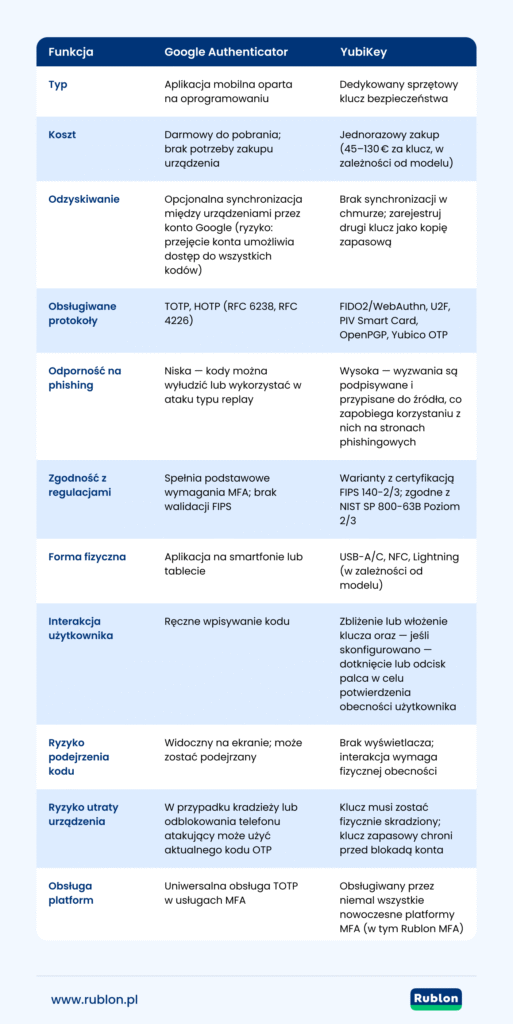

Oto przydatna tabela porównująca oba rozwiązania.

YubiKey vs. Google Authenticator: Tabela różnic

| Funkcja | Google Authenticator | YubiKey |

|---|---|---|

| Typ | Aplikacja mobilna oparta na oprogramowaniu | Dedykowany sprzętowy klucz bezpieczeństwa |

| Koszt | Darmowy do pobrania; brak potrzeby zakupu urządzenia | Jednorazowy zakup (45–130 € za klucz, w zależności od modelu) |

| Odzyskiwanie | Opcjonalna synchronizacja między urządzeniami przez konto Google (ryzyko: przejęcie konta umożliwia dostęp do wszystkich kodów) | Brak synchronizacji w chmurze; zarejestruj drugi klucz jako kopię zapasową |

| Obsługiwane protokoły | TOTP, HOTP (RFC 6238, RFC 4226) | FIDO2/WebAuthn, U2F, PIV Smart Card, OpenPGP, Yubico OTP |

| Odporność na phishing | Niska — kody można wyłudzić lub wykorzystać w ataku typu replay | Wysoka — wyzwania są podpisywane i przypisane do źródła, co zapobiega korzystaniu z nich na stronach phishingowych |

| Zgodność z regulacjami | Spełnia podstawowe wymagania MFA; brak walidacji FIPS | Warianty z certyfikacją FIPS 140-2/3; zgodne z NIST SP 800-63B Poziom 2/3 |

| Forma fizyczna | Aplikacja na smartfonie lub tablecie | USB-A/C, NFC, Lightning (w zależności od modelu) |

| Interakcja użytkownika | Ręczne wpisywanie kodu | Zbliżenie lub włożenie klucza oraz — jeśli skonfigurowano — dotknięcie lub odcisk palca w celu potwierdzenia obecności użytkownika |

| Ryzyko podejrzenia kodu | Widoczny na ekranie; może zostać podejrzany | Brak wyświetlacza; interakcja wymaga fizycznej obecności |

| Ryzyko utraty urządzenia | W przypadku kradzieży lub odblokowania telefonu atakujący może użyć aktualnego kodu OTP | Klucz musi zostać fizycznie skradziony; klucz zapasowy chroni przed blokadą konta |

| Obsługa platform | Uniwersalna obsługa TOTP w usługach MFA | Obsługiwany przez niemal wszystkie nowoczesne platformy MFA (w tym Rublon MFA) |

Szukasz dostawcy FIDO MFA?

Chroń użytkowników Active Directory i Entra ID przed hakerami przy użyciu odpornych na phishing kluczy FIDO.

Zalety YubiKey w porównaniu z Google Authenticator

- Silniejsze bezpieczeństwo fizyczne: YubiKey to namacalny token. Atakujący muszą go posiadać fizycznie, aby włamać się do systemu. Zmniejsza to ryzyko zagrożeń, takich jak złośliwe oprogramowanie, i udaremnia wiele rodzajów ataków.

- Odporność na phishing: Klucze YubiKey są odporne na phishing, co umożliwia zastosowanie niezwykle bezpiecznego uwierzytelniania wieloskładnikowego (MFA) odpornego na phishing.

- Zgodność z rygorystycznymi przepisami: YubiKey jest uważany za najbezpieczniejszy rodzaj uwierzytelniania, zapewniając tym samym lepszą zgodność nawet z najbardziej rygorystycznymi przepisami dotyczącymi cyberbezpieczeństwa, takimi jak Federal Zero Trust Strategy Memorandum i NIST SP 800-63B AAL3.

- Szerszy zestaw opcji uwierzytelniania: Nowsze modele YubiKey obsługują wiele standardów uwierzytelniania. Mogą to być Yubico OTP, FIDO U2F i FIDO2. Ta elastyczność oferuje więcej opcji dla wdrożeń korporacyjnych.

Zalety Google Authenticator w porównaniu z YubiKey

- Brak kosztów sprzętu: Google Authenticator jest darmowy i wymaga jedynie smartfona lub tabletu. Dzięki temu jest opłacalny dla mniejszych zespołów i oszczędnych użytkowników domowych.

- Szeroka popularność: Chociaż popularność kluczy YubiKey rośnie z roku na rok, Google Authenticator jest nadal szerzej wspieraną opcją.

- Natychmiastowa dostępność: Użytkownicy mogą pobrać aplikację i od razu rozpocząć zabezpieczanie kont, bez konieczności czekania na przesyłkę czy fizycznego zarządzania kluczami.

Kwestie dotyczące przedsiębiorstw

Zarówno Google Authenticator, jak i YubiKey mogą zabezpieczać aplikacje biznesowe, ale wybór często zależy od budżetu, przeszkolenia użytkowników i wymogów zgodności.

- Integracja MFA: Wybierz dostawcę MFA, który obsługuje obie opcje. Na przykład Rublon MFA umożliwia firmom zarządzanie metodami uwierzytelniania Google Authenticator i YubiKey w ramach jednej platformy. Administratorzy uzyskują scentralizowaną kontrolę nad wdrażaniem użytkowników, egzekwowaniem zasad i rejestrami użytkowania.

- Złożoność wdrożenia: Uwierzytelnianie programowe może skalować się szybciej w rozproszonej kadrze, ponieważ pracownicy posiadają już smartfony. Klucze sprzętowe, takie jak YubiKey, są znacznie bezpieczniejsze, ale wymagają dystrybucji do wszystkich użytkowników, a tym samym dodatkowej logistyki.

- Koszt w czasie: Google Authenticator nie generuje bezpośrednich kosztów poza potencjalną konserwacją telefonu. Jednak niższy poziom bezpieczeństwa może prowadzić do naruszenia bezpieczeństwa, które może okazać się kosztowne dla organizacji, zarówno pod względem finansowym, jak i reputacyjnym. Z kolei YubiKey wymaga początkowej inwestycji, ale oferuje wyjątkowo silną ochronę przed phishingiem, znacznie zmniejszając prawdopodobieństwo naruszenia bezpieczeństwa.

Ogranicz phishing. Bezpłatna 30-dniowa wersja próbna Rublon MFA →

Którą opcję wybrać?

Wybór między Google Authenticator a YubiKey zależy od kilku czynników. Chociaż budżet ma znaczenie, kluczowe jest bezpieczeństwo. Rozwiązania programowe są łatwiejsze i tańsze we wdrożeniu. YubiKey oferuje jednak wyższy poziom bezpieczeństwa. To sprawia, że YubiKey jest preferowany przez każdą organizację dbającą o bezpieczeństwo i zgodność z przepisami.

Rozwiązania dla przedsiębiorstw, takie jak Rublon MFA, upraszczają jednoczesne korzystanie z obu metod. Może to być idealne rozwiązanie dla organizacji poszukujących silnej ochrony MFA dla kont uprzywilejowanych (za pośrednictwem YubiKey), oferując jednocześnie przyjazną dla użytkownika alternatywę (za pośrednictwem Google Authenticator) dla pozostałych pracowników.

Szukasz kluczy bezpieczeństwa FIDO2? Mamy je!

Potrzebujesz niezawodnych kluczy bezpieczeństwa FIDO2 dla swoich pracowników lub klientów? Pomożemy Ci wybrać odpowiednie modele.

Rozpocznij bezpłatny okres próbny Rublon MFA już dziś

Wypróbuj 30 dni bezpłatnego uwierzytelniania wieloskładnikowego Rublon.

Wzmocnij swoje zabezpieczenia dzięki logowaniu odpornemu na phishing, wdróż klucze bezpieczeństwa FIDO2 i korzystaj z Google Authenticator (i innych aplikacji mobilnych MFA), aby bezproblemowo podnieść poziom bezpieczeństwa swojej organizacji.

Aby rozpocząć bezpłatny okres próbny, kliknij poniższy przycisk.