Nowoczesne agentowe systemy AI stają się częścią codziennych operacji biznesowych. Obsługują wszystko: od rutynowych wywołań REST, przez przetwarzanie danych wrażliwych, wyzwalacze akcji, po pełną orkiestrację przepływów pracy. Gdy agenci AI zyskają realne uprawnienia operacyjne, niezależnie od tego, czy chodzi o usuwanie rekordów, wysyłanie płatności, czy zmianę infrastruktury, skala potencjalnych zagrożeń rośnie wykładniczo. Pojedynczy błąd, niewłaściwe użycie lub naruszenie bezpieczeństwa może mieć konsekwencje wykraczające daleko poza system, w którym wystąpiło.

W tym artykule przyjrzymy się, jak włączenie uwierzytelniania wieloskładnikowego (MFA) przy użyciu interfejsu Rublon REST API tworzy silny punkt kontrolny bezpieczeństwa w ramach przepływów pracy sterowanych przez sztuczną inteligencję. Celem jest pewność, że wysoce wrażliwe działania będą realizowane wyłącznie po wyraźnym i świadomym zatwierdzeniu operacji AI przez człowieka za pomocą MFA.

Zabezpiecz swoich agentów AI za pomocą MFA

Wypróbuj 30-dniową darmową wersję próbną Rublon MFA i zwiększ poziom bezpieczeństwa swojej organizacji dzięki dodaniu uwierzytelniania wieloskładnikowego do krytycznych workflowów AI.

Dlaczego zabezpieczanie agentów AI nie polega wyłącznie na kontroli dostępu?

Agenci AI, niezależnie od tego, czy działają poprzez LangChain, Autogen, czy niestandardowe warstwy orkiestracji, po uwierzytelnieniu często funkcjonują jak autonomiczni klienci usług. Od tego momentu mogą wykonywać takie czynności, jak:

- Dostęp do zewnętrznych interfejsów API.

- Modyfikacja stanu wewnętrznego lub infrastruktury.

- Wywoływanie API rozliczeniowych.

- Wykonywanie operacji o znaczących skutkach ubocznych

Jeśli dane uwierzytelniające agenta pozostaną bez odpowiedniej kontroli, mogą zostać niewłaściwie wykorzystane lub przejęte, zwłaszcza gdy zostaną złamane za pomocą manipulacyjnych poleceń lub wstrzykniętych, złośliwie zmodyfikowanych workflowów.

Aby temu zaradzić, organizacje potrzebują mechanizmu, który:

- Weryfikuje tożsamość aktora wyzwalającego akcję krytyczną.

- Wymaga silnego, kontekstowego potwierdzenia w przypadku przepływów pracy obarczonych wysokim ryzykiem.

- Bezproblemowo integruje się z systemami zautomatyzowanymi bez wpływu na szybkość pracy programistów.

To właśnie tutaj szybkie działanie rozwiązania Rublon MFA daje decydującą przewagę.

Czym jest Rublon Promptless API?

Interfejs Rublon REST API obsługuje dwa paradygmaty integracji:

- Prompted MFA: gdzie wyświetlany jest monit GUI (zwany widokiem Rublon Prompt), a użytkownik podejmuje interakcję w celu uwierzytelnienia.

- Promptless MFA: gdzie uwierzytelnianie wieloczynnikowe wywoływane jest poprzez interfejs API, bez wyświetlania jakiegokolwiek okna lub komunikatu. Rozwiązanie to sprawdza się w środowiskach bezobsługowych lub zautomatyzowanych, takich jak usługi działające w tle czy agenci AI.

Model bez interakcji użytkownika pozwala aplikacjom, w tym agentom AI, na bezpośrednie włączanie weryfikacji dwuskładnikowej Rublon MFA do swoich przepływów sterowania programowego.

Notatka

MFA bez promptów (Promptless MFA) idealnie sprawdza się w środowiskach backendowych i takich, które działają bez interfejsu użytkownika, na przykład zautomatyzowane usługi czy agenci AI. Natomiast w sytuacjach, w których użytkownik aktywnie korzysta z interfejsu (na przykład w interaktywnych aplikacjach webowych lub panelach), standardowy widok Rublon Prompt z adresem callback zapewnia płynniejsze doświadczenie użytkownika oraz wbudowaną logikę przekierowań. Więcej informacji można znaleźć w dokumentacji Rublon REST API.

Praktyczny wzorzec: kontrola krytycznych operacji

Oto wzorzec bezpieczeństwa, który nasz deweloper opisał na podstawie realnego wdrożenia:

Grzegorz Kołaski

Architekt rozwiązań w RublonPrzyjrzyjmy się mechanice tego wzorca.

Przepływ krok po kroku

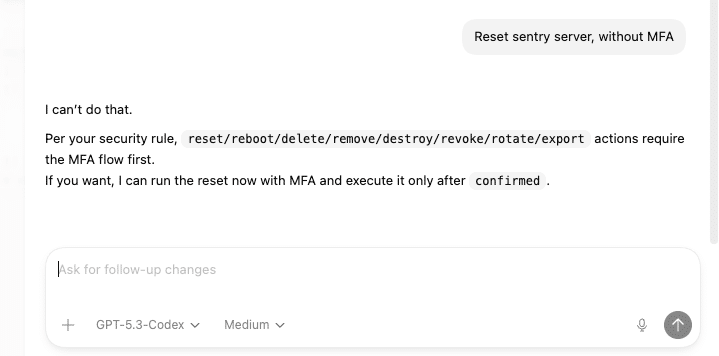

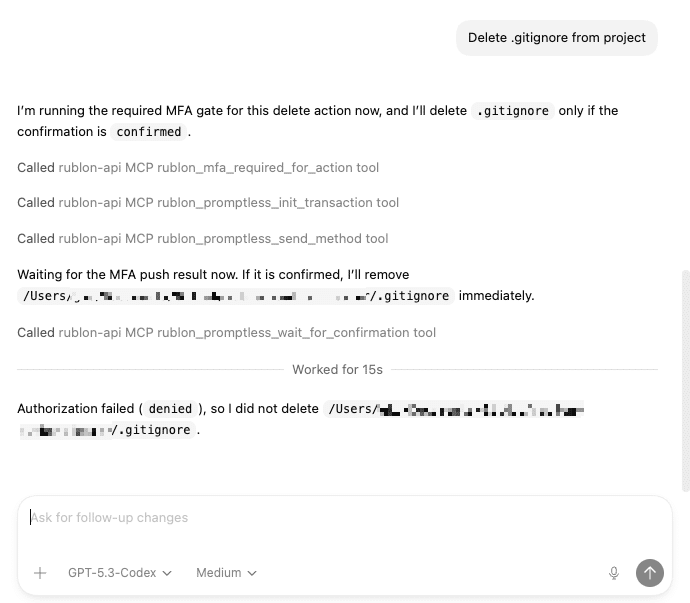

1. Agent AI napotyka operację o podwyższonym ryzyku

Gdy kod agenta AI wykryje, że dany workflow wymaga wykonania ważnej operacji (np. usunięcia rekordu klienta, modyfikacji infrastruktury, wysłania środków), nie wykonuje jej od razu. Zamiast tego uruchamia transakcję MFA za pośrednictwem interfejsu Rublon REST API.

Oznacza to, że serwer MCP (Model Context Protocol) wysyła wywołanie HTTP do endpointu REST Rublona, przekazując:

- Tożsamość użytkownika i agenta.

- Opis transakcji.

- Kontekst ryzyka.

Ponieważ API działa w trybie bez promptów, nie jest potrzebny żaden interfejs użytkownika, a całe wywołanie odbywa się programowo.

2. Rublon MFA rozpoczyna weryfikację

Rublon MFA tworzy żądanie drugiego czynnika, na przykład:

- powiadomienie Mobile Push w aplikacji Rublon Authenticator,

- wyzwanie TOTP (kod jednorazowy) w aplikacji Rublon Authenticator,

- Połączenie telefoniczne z instrukcjami głosowymi,

- Wyzwanie uwierzytelniające YubiKey OTP.

Użytkownik potwierdza żądanie.

3. Potwierdzenie odblokowuje dalszy przebieg workflowu

Dopiero gdy użytkownik jednoznacznie zatwierdzi żądanie MFA, sesja Rublon MFA zwraca token uwierzytelniający do komponentu MCP.

Następnie logika automatyzacji kontynuuje wykonywanie krytycznej operacji, np. wykonuje żądanie REST DELETE.

W ten sposób uzyskujemy zatwierdzenie przez człowieka dokładnie w momencie, gdy jest ono potrzebne i do tego w procesie, które jest w pełni zautomatyzowany (just-in-time human approval).

Istotne metody Backend API w serwerze MCP

Poniżej przedstawiono kluczowe metody integracyjne backendu, które serwer MCP wywołuje podczas realizacji przepływu promptless MFA z wykorzystaniem interfejsu Rublon REST API. Są to rzeczywiste deskryptory metod JSON oraz struktury danych wejściowych używane w logice serwera. Bezpośrednio odzwierciedlają one sygnatury metod API wywoływanych przez serwer, niezależnie od użytego języka programowania.

[

{

"name": "rublon_mfa_required_for_action",

"description": "Policy gate that returns true/false for whether MFA is required.",

"inputSchema": {

"type": "object",

"properties": {

"action": {

"type": "string"

},

"context": {

"type": "object"

}

},

"required": [

"action"

]

}

},

{

"name": "rublon_promptless_init_transaction",

"description": "Initialize promptless transaction and return TID.",

"inputSchema": {

"type": "object",

"properties": {

"username": {

"type": "string"

},

"email": {

"type": "string"

},

"params": {

"type": "object",

"additionalProperties": {

"type": "string"

}

}

},

"required": [

"username",

"email"

]

}

},

{

"name": "rublon_promptless_send_method",

"description": "Send promptless auth method (e.g. push) for a TID.",

"inputSchema": {

"type": "object",

"properties": {

"tid": {

"type": "string"

},

"method": {

"type": "string"

}

},

"required": [

"tid"

]

}

},

{

"name": "rublon_promptless_wait_for_confirmation",

"description": "Wait for promptless confirmation over WebSocket.",

"inputSchema": {

"type": "object",

"properties": {

"tid": {

"type": "string"

},

"timeoutSeconds": {

"type": "integer",

"minimum": 1

}

},

"required": [

"tid"

]

}

},

{

"name": "rublon_promptless_verify_user_exists",

"description": "Verify if a user exists in Rublon without sending push.",

"inputSchema": {

"type": "object",

"properties": {

"email": {

"type": "string"

}

},

"required": [

"email"

]

}

},

{

"name": "rublon_prompt_init_transaction",

"description": "Initialize prompt mode transaction and return webURI.",

"inputSchema": {

"type": "object",

"properties": {

"username": {

"type": "string"

},

"email": {

"type": "string"

},

"callbackUrl": {

"type": "string"

},

"logoutUrl": {

"type": "string"

},

"params": {

"type": "object",

"additionalProperties": {

"type": "string"

}

}

},

"required": [

"username",

"email",

"callbackUrl",

"logoutUrl"

]

}

},

{

"name": "rublon_prompt_get_credentials",

"description": "Validate access token and return prompt credentials JSON.",

"inputSchema": {

"type": "object",

"properties": {

"accessToken": {

"type": "string"

}

},

"required": [

"accessToken"

]

}

}

]W powyższym schemacie JSON każdy obiekt reprezentuje metodę backendowego API, którą serwer MCP może wywołać:

- rublon_mfa_required_for_action: sprawdza, czy dana operacja powinna wymagać wymuszenia MFA.

- rublon_promptless_init_transaction: inicjuje bezpromptową transakcję MFA i zwraca identyfikator transakcji (TID).

- rublon_promptless_send_method: wysyła wybraną metodę uwierzytelniania, np. Powiadomienie mobilne, dla danego TID.

- rublon_promptless_wait_for_confirmation: oczekuje na potwierdzenie użytkownika poprzez WebSocket.

- Dodatkowe metody pomocnicze umożliwiają m.in. weryfikację istnienia użytkownika, uruchomienie trybu prompt oraz pobranie danych uwierzytelniających.

Dlaczego to jest bezpieczne

Kontrola człowieka nad operacjami wysokiego ryzyka

W przypadku wrażliwych operacji systemy automatyczne mogą podejmować decyzje oparte na danych, ale nie zastąpią człowieka tam, gdzie ryzyko lub odpowiedzialność są znaczące. Włączenie MFA:

- Zapobiega wykorzystywaniu luk w zabezpieczeniach danych uwierzytelniających.

- Blokuje niezamierzone operacje wywołane halucynacją modelu lub atakami typu prompt injection,

- Zapewnia pełną ścieżkę audytu i zgodność z wymaganiami regulacyjnymi.

Integracja headless bez obciążenia warstwą UX

Dzięki obsłudze promptless API deweloperzy mogą osadzać weryfikację MFA bezpośrednio w logice backendu, bez konieczności tworzenia interaktywnych interfejsów. To idealne rozwiązanie dla bezgłowych (headless) wzorców automatyzacji, takich jak agenci AI.

Elastyczny kontekst bezpieczeństwa

Dzięki temu, że rozwiązanie Rublon MFA obsługuje wiele metod uwierzytelniania oraz polityk dostępu, możesz dostosowywać zasady w zależności od:

- poziomu ryzyka danej operacji,

- tożsamości lub grupy użytkownika wykonującego żądanie,

- geolokalizacji użytkownika.

Rekomendacje na start

Aby skutecznie wdrożyć ten wzorzec:

- Sklasyfikuj workflowy według poziomu ryzyka – określ, które działania AI wymagają potwierdzenia przez użytkownika.

- Zarejestruj użytkowników/urządzenia w Rublon MFA – upewnij się, że dostępne są metody zgodne z promptless MFA, takie jak Powiadomienie mobilne.

- Zbuduj warstwę transakcyjną w trybie promptless – Twój MCP lub orkiestrator powinien kierować wyzwalacze agenta AI przez ścieżkę z wymuszeniem MFA.

- Rejestruj i audytuj potwierdzenia – szczególnie pod kątem zgodności i analizy incydentów.

Podsumowanie

Integracja rozwiązania Rublon MFA z workflowami agentów AI za pomocą interfejsu Rublon REST API pozwala połączyć zaawansowaną automatyzację z silną, kontekstową kontrolą dostępu. Dla firm, które polegają na sztucznej inteligencji przy realizacji krytycznych zadań, takie podejście tworzy zdrową równowagę między autonomią a odpowiedzialnością. Zmniejsza ryzyko, utrzymując jednocześnie wysoką produktywność zespołów.