Ostatnia aktualizacja dnia January 7 2026

Omówienie U2F

Omówienie WebAuthn

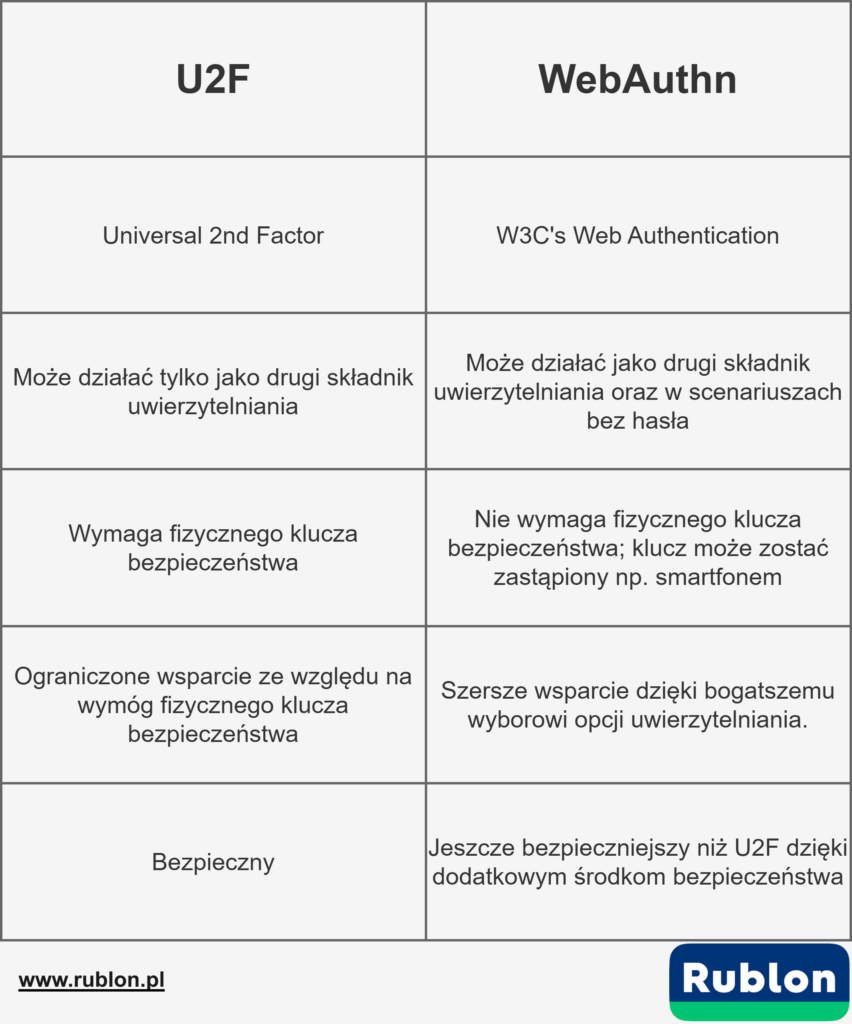

U2F kontra WebAuthn: Czym się różnią?

Porównanie U2F i WebAuthn

- Rozwój i licencjonowanie. U2F zostało opracowane przez FIDO Alliance, który obejmuje Google, Yubico i innych członków, podczas gdy WebAuthn został opracowany przez W3C. U2F wymaga licencjonowania i certyfikacji, podczas gdy WebAuthn jest otwartym standardem, który każdy może wdrożyć i używać.

- Wymagania sprzętowe. U2F wymaga od użytkowników włożenia specjalnego urządzenia USB znanego jako klucz U2F do komputera w celu uzyskania dostępu do witryny. Z drugiej strony WebAuthn nie wymaga żadnego specjalnego sprzętu – w celu uzyskania dostępu, użytkownicy mogą korzystać z istniejących urządzeń, takich jak skanery biometryczne lub urządzenia mobilne.

- Kompatybilność urządzeń. U2F może uwierzytelniać użytkowników tylko na stronach internetowych, podczas gdy WebAuthn może uwierzytelniać użytkowników na wielu typach urządzeń, takich jak urządzenia mobilne, komputery stacjonarne i urządzenia IoT.

- Obsługa FIDO2. WebAuthn jest kompatybilny z dowolnym urządzeniem sprzętowym obsługującym standard FIDO2, takim jak klucze USB, smartfony, smartwatche lub laptopy. Natomiast U2F jest kompatybilny tylko z urządzeniami obsługującymi protokół U2F, takimi jak klucze YubiKey i Google Titan.

- Kompatybilność wsteczna. WebAuthn ma również tę zaletę, że jest wstecznie kompatybilny z U2F. Oznacza to, że większość stron internetowych i usług korzystających z U2F będzie w stanie obsługiwać WebAuthn po ewentualnych niewielkich modyfikacjach.

- Czynniki uwierzytelniania. U2F obsługuje tylko uwierzytelnianie dwuskładnikowe (2FA), co oznacza, że użytkownicy muszą używać urządzenia i hasła. WebAuthn obsługuje uwierzytelnianie wieloskładnikowe (MFA), co oznacza, że użytkownicy mogą używać więcej niż jednego czynnika do uwierzytelniania się, takiego jak urządzenie i czynnik biometryczny. WebAuthn pozwala również na uwierzytelnianie bezhasłowe, co całkowicie eliminuje potrzebę stosowania haseł.

- Ochrona przed phishingiem. Zarówno WebAuthn, jak i U2F zapewniają silną ochronę przed atakami phishingowymi i zainfekowanymi danymi uwierzytelniającymi, wykorzystując kryptografię klucza publicznego i weryfikację pochodzenia. WebAuthn zapewnia jednak silniejszą ochronę dzięki wsparciu uwierzytelniania MFA i uwierzytelnianiu bez użycia haseł.

- Nowe funkcje. WebAuthn wprowadza również kilka nowych funkcji niedostępnych w U2F. Jedną z nich jest możliwość bezpieczniejszej identyfikacji urządzenia użytkownika. Inną jest ochrona prywatności, która uniemożliwia atakującym dostęp do danych i historii użytkownika.