Ostatnia aktualizacja dnia January 7 2026

Kluczowe wymagania NIS2 MFA wg ENISA

- MFA lub ciągła autentykacja – § 11.7.1: zasoby krytyczne muszą być chronione wieloma czynnikami lub mechanizmem ciągłego uwierzytelniania opartym na ryzyku.

- Siła MFA = wrażliwość zasobu – § 11.7.2: dobierz metodę do klasyfikacji systemu; tam, gdzie to możliwe, ENISA zaleca metody odporne na phishing (klucze sprzętowe i klucze dostępu FIDO2).

- Konta uprzywilejowane i administracyjne – § 11.3.2(a–d): używaj indywidualnych kont admina z ograniczonymi uprawnieniami i silnym uwierzytelnianiem.

- Systemy administracyjne – § 11.4: dostęp musi być ściśle kontrolowany i logowany; MFA mocno zalecane.

- Dostęp zdalny i systemy internetowe – Wytyczne: MFA obowiązkowo przy VPN, RDP, poczcie web oraz każdym systemie wystawionym na Internet.

- Dowody i przeglądy – § 11.6.4: przechowuj logi uwierzytelniania, dokumentuj analizę ryzyka i przeglądaj procedury MFA w zaplanowanych odstępach czasu (ENISA sugeruje maks. co dwa lata).

Wytyczne ENISA: Kiedy organizacje powinny wdrożyć uwierzytelnianie MFA?

1. Uwierzytelnianie MFA dla kont uprzywilejowanych i administracyjnych

Wymóg ENISA:

„11.3 KONTA UPRZYWILEJOWANE I ADMINISTRACYJNE

11.3.1. Podmioty objęte dyrektywą powinny utrzymywać polityki zarządzania kontami uprzywilejowanymi i administracyjnymi w ramach polityki kontroli dostępu, o której mowa w punkcie 11.1.

11.3.2. Polityki, o których mowa w punkcie 11.3.1, powinny:

(a) ustanawiać silne procedury identyfikacji, uwierzytelniania, takie jak uwierzytelnianie wieloskładnikowe, oraz autoryzacji dla kont uprzywilejowanych i kont administratorów systemu;

(b) tworzyć określone konta, które będą wykorzystywane wyłącznie do operacji związanych z administracją systemu, takich jak instalacja, konfiguracja, zarządzanie lub konserwacja;

(c) indywidualizować i ograniczać uprawnienia administratorów systemu w jak największym możliwym zakresie,

(d) zapewniać, że konta administratorów systemu będą wykorzystywane wyłącznie do łączenia się z systemami administracji systemu.”Dlaczego to jest ważne?

Jak Rublon MFA spełnia ten wymóg

2. Uwierzytelnianie MFA dla systemów administracyjnych

Wymóg ENISA:

„11.4 SYSTEMY ADMINISTRACYJNE

11.4.1. Podmioty objęte dyrektywą powinny ograniczać i kontrolować korzystanie z systemów administracyjnych zgodnie z polityką kontroli dostępu, o której mowa w punkcie 11.1.

„Wymagaj silnych mechanizmów uwierzytelniania, takich jak MFA, w celu uzyskania dostępu do systemów administracji systemowej.”Dlaczego to jest ważne?

Jak Rublon MFA spełnia ten wymóg

Szukasz dostawcy FIDO MFA?

Chroń użytkowników Active Directory i Entra ID przed hakerami za pomocą odpornych na phishing kluczy bezpieczeństwa FIDO i passkeys.

3. Uwierzytelnianie MFA dla bezpiecznego uwierzytelniania

Wymóg ENISA:

„11.6 UWIERZYTELNIANIE

11.6.1. Podmioty objęte dyrektywą powinny wdrożyć bezpieczne procedury i technologie uwierzytelniania oparte na ograniczeniach dostępu i polityce kontroli dostępu.”Ponadto ENISA zaleca stosowanie uwierzytelniania wieloskładnikowego odpornego na phishing, wskazując, że ten „silny” rodzaj uwierzytelniania nie wykorzystuje kluczy współdzielonych i nie jest podatny na ataki typu „man-in-the-middle”. Chroniony kryptograficzny klucz prywatny można bezpiecznie zarejestrować w domenie zgodnie ze standardami Fast Identity Online (FIDO) i W3C WebAuthn lub u dostawcy usług zaufania, zgodnie z infrastrukturą klucza publicznego i standardami Międzynarodowego Związku Telekomunikacyjnego X.509.

Dlaczego to jest ważne?

Jak Rublon MFA spełnia ten wymóg

✅ Silne uwierzytelniacze odporne na phishing: Platforma Rublon MFA obsługuje klucze bezpieczeństwa FIDO2 i FIDO U2F, takie jak YubiKey i Google Titan, a także sprzętowe i programowe klucze dostępu (passkeys) zgodne ze standardami FIDO, co zapewnia prawdziwą odporność na phishing.

4. Uwierzytelnianie MFA dla dostępu do sieci i systemów informatycznych

Wymóg ENISA:

„11.7 UWIERZYTELNIANIE WIELOSKŁADNIKOWE

11.7.1. Podmioty objęte dyrektywą powinny zapewnić, że użytkownicy są uwierzytelniani za pomocą wielu czynników uwierzytelniania lub mechanizmów uwierzytelniania ciągłego podczas dostępu do sieci i systemów informatycznych podmiotów, tam gdzie to właściwe, zgodnie z klasyfikacją zasobu, do którego uzyskuje się dostęp.

11.7.2. Odpowiednie podmioty powinny zapewnić, że siła uwierzytelniania jest odpowiednia do klasyfikacji zasobu, do którego ma zostać uzyskany dostęp.”Dlaczego to jest ważne?

Ten wymóg oznacza, że organizacje muszą:

- Ocenić klasyfikację zasobów: Określić, które systemy wymagają zwiększonego bezpieczeństwa.

- Wybrać odpowiednie metody uwierzytelniania MFA: Dopasować techniki MFA do potrzeb bezpieczeństwa i wygody użytkownika.

- Określić, kiedy stosować uwierzytelnianie wieloskładnikowe (MFA): Określ, kiedy i w jaki sposób wymagane jest uwierzytelnianie wieloskładnikowe, np. przy każdym logowaniu lub raz na sesję oraz upewnij się, że ustawienia MFA odzwierciedlają określone wymagania.

- Chronić systemy podłączone do Internetu za pomocą MFA: Wymuszaj uwierzytelnianie wieloskładnikowe we wszystkich systemach podłączonych do Internetu, w tym platformach poczty elektronicznej, połączeniach pulpitu zdalnego i sieciach VPN, aby ograniczyć ryzyko nieautoryzowanego dostępu.

- Zabezpieczyć sesje zdalne: Wymagaj MFA zawsze, gdy użytkownicy łączą się z lokalizacji poza siedzibą firmy.

- Wykorzystać dzienniki jako dowód zgodności: Utrzymuj dzienniki MFA jako weryfikowalny dowód, że uwierzytelnianie wieloskładnikowe jest aktywne i egzekwowane w określonych sieciach i systemach informatycznych, wykazując tym samym zgodność regulacyjną.

- Włączyć MFA odporne na phishing i logowanie jednokrotne (SSO), gdy to tylko możliwe: Zintegruj uwierzytelnianie wieloskładnikowe (MFA) z rozwiązaniami Single Sign-On (SSO) w celu zapewnienia płynnego dostępu użytkowników i wymuszaj MFA odporne na phishing, gdy to tylko możliwe, aby zapewnić najwyższy poziom bezpieczeństwa.

- Zapewnić bezpieczne metody awaryjne: Ustal bezpieczne i niezawodne procedury awaryjne dla użytkowników, którzy nie mają dostępu do swoich podstawowych metod uwierzytelniania wieloskładnikowego.

- Edukować użytkowników: Pomóż użytkownikom zrozumieć, dlaczego uwierzytelnianie wieloskładnikowe jest ważne i jak pewnie i bezpiecznie z niego korzystać.

Jak Rublon MFA spełnia ten wymóg

✅ Bezpieczne metody awaryjne: Gdy główny uwierzytelniacz jest niedostępny, administratorzy mogą wydać Kody pominięcia z ograniczeniami czasowymi lub przełączyć użytkownika na alternatywny czynnik (np. powiadomienie push); wszystkie takie zdarzenia są logowane, co spełnia wymogi ENISA dotyczące „bezpiecznych metod awaryjnych”.

✅ Kontrola dostępu oparta na politykach: Platforma Rublon MFA umożliwia egzekwowanie różnych poziomów uwierzytelniania w zależności od klasyfikacji zasobów. Systemy o wysokim ryzyku mogą wymagać silniejszych metod MFA, zapewniając zgodność z wymogami ENISA.

✅ Bezproblemowa integracja: Platforma Rublon MFA integruje się z VPN-ami, oprogramowaniem do dostępu zdalnego i klientami poczty, takimi jak Outlook Web App (OWA) czy Roundcube, obsługując protokoły takie jak LDAP, RADIUS i SAML.

Ważne uwagi dotyczące osiągnięcia zgodności z Dyrektywą NIS2

1. Szkolenie użytkowników w zakresie uwierzytelniania MFA

Wymóg ENISA:

„Należy edukować użytkowników na temat znaczenia uwierzytelniania wieloskładnikowego (MFA) i sposobu jego stosowania”.Dlaczego to jest ważne?

Jak Rublon MFA wspiera tę inicjatywę

2. Dostosowanie do innych standardów i ram bezpieczeństwa

Dlaczego to jest ważne?

Jak Rublon MFA ułatwia osiągnięcie zgodności

Zasubskrybuj Newsletter Rublon

Najważniejsze wskazówki dotyczące wdrażania uwierzytelniania MFA w celu osiągnięcia zgodności z Dyrektywą NIS2

1. Zintegruj uwierzytelnianie MFA z uwierzytelnianiem jednokrotnym SSO

2. Zapewnij bezpieczne metody awaryjne

3. Edukuj użytkowników na temat uwierzytelniania MFA

4. Regularnie monitoruj dzienniki MFA

5. Aktualizuj systemy MFA

Darmowy trial odpornego na phishing uwierzytelniania Rublon MFA →

6. Wdrażaj kontekstowe uwierzytelnianie MFA

7. Dokładnie oceniaj dostawców MFA

8. Przeprowadź pilotażowe testy MFA

9. Zapewnij zgodność prawną

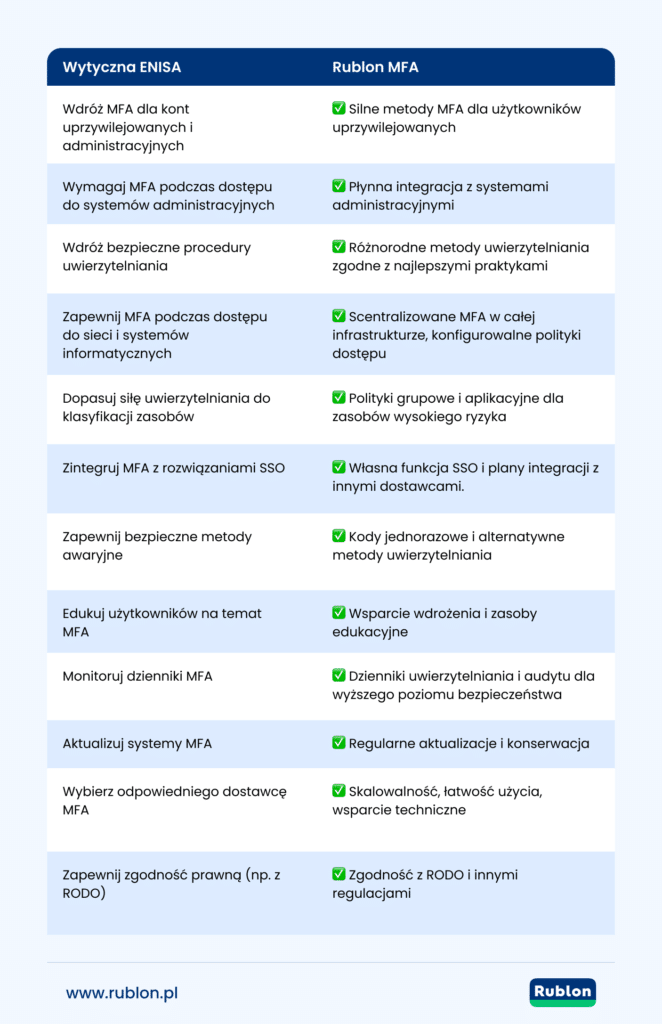

Jak Rublon MFA spełnia wytyczne ENISA dotyczące uwierzytelniania MFA w ramach Dyrektywy NIS2

Podsumowanie

Najczęstsze pytania na temat wytycznych ENISA dotyczących NIS2 MFA

Czy wytyczne ENISA dotyczące NIS2 nakazują MFA przy każdym logowaniu?

Nie. To organizacja musi określić, kiedy wymagać MFA (np. każdorazowo, raz na sesję lub tylko przy działaniach wysokiego ryzyka). Mimo to dobrą praktyką bezpieczeństwa jest wymaganie MFA przy każdym logowaniu.

Jakie są przykłady „MFA odpornego na phishing”?

Klucze sprzętowe i klucze dostępu (passkeys) zgodne ze standardem FIDO U2F / FIDO2, karty inteligentne z kluczami kryptograficznymi oraz wbudowane w urządzenie klucze biometryczne. Kody SMS i notyfikacje push nie są odporne na phishing.

Czy powiadomienia push są nadal akceptowalne?

Tak. ENISA klasyfikuje powiadomienia push jako MFA średniej siły, ale nie zakazuje ich.

Jak często należy przeglądać polityki MFA?

ENISA wskazuje, by robić to „w zaplanowanych odstępach”. Zaleca robić się to po każdej istotnej zmianie i incydencie, a maksymalnie nie rzadziej niż iż co dwa lata.

Czy współdzielone konta admina są zabronione?

Należy ich unikać, chyba że są absolutnie konieczne (§ 11.5.3). Wtedy muszą być formalnie uzasadnione, zatwierdzone, udokumentowane i zabezpieczone MFA oraz muszą spełniać zasadę najmniejszych uprawnień.