Ostatnia aktualizacja dnia August 26 2025

YubiKey to popularna marka sprzętowych kluczy bezpieczeństwa, natomiast FIDO2 to otwarty standard stosowany przez wielu producentów kluczy bezpieczeństwa. Chociaż terminy „klucz bezpieczeństwa FIDO2” i „YubiKey” są często używane zamiennie, nie oznaczają one tego samego. Niniejszy artykuł pomoże Ci poznać różnice między kluczem bezpieczeństwa YubiKey a kluczem bezpieczeństwa FIDO2.

Co to jest FIDO2?

FIDO2 to otwarty, niezależny od dostawców standard (WebAuthn + CTAP2), który umożliwia uwierzytelnianie bezhasłowe lub uwierzytelnianie wieloskładnikowe odporne na phishing na różnych przeglądarkach, platformach i urządzeniach.

Co to jest klucz bezpieczeństwa FIDO2?

Klucz bezpieczeństwa FIDO2 to dedykowane sprzętowe urządzenie uwierzytelniające (zazwyczaj brelok USB lub NFC), które realizuje standard FIDO2 w zakresie weryfikacji użytkownika i bezpiecznego podpisywania kryptograficznego.

Co to jest YubiKey?

YubiKey to rodzina sprzętowych kluczy bezpieczeństwa opracowana przez firmę Yubico. Większość aktualnych modeli obsługuje standard FIDO2 oraz dodatkowe protokoły, takie jak FIDO U2F, Smart Card (PIV), OpenPGP, Yubico OTP i challenge-response (HMAC-SHA-1).

YubiKey a klucz bezpieczeństwa FIDO2: jaka jest różnica?

Główna różnica polega na tym, że YubiKey to linia produktów opracowana przez firmę Yubico, która spełnia kilka standardów (w tym FIDO2, FIDO U2F i inne). Natomiast klucz bezpieczeństwa FIDO2 może pochodzić od różnych dostawców, o ile spełnia standard FIDO2.

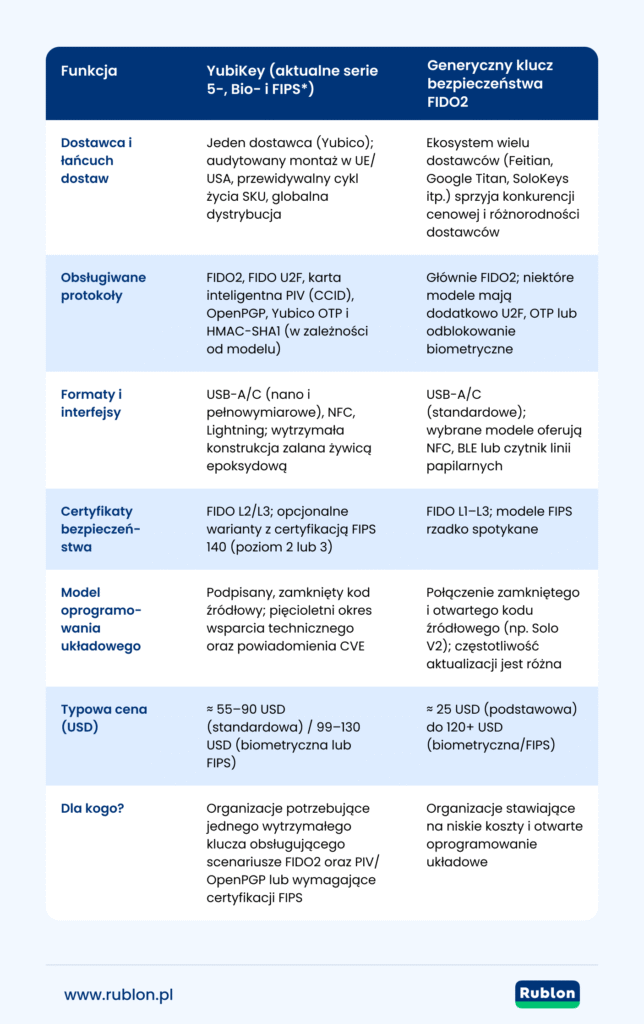

YubiKey a klucz bezpieczeństwa FIDO2: Tabela różnic

| Funkcja | YubiKey (aktualne serie 5-, Bio- i FIPS*) | Generyczny klucz bezpieczeństwa FIDO2 |

|---|---|---|

| Dostawca i łańcuch dostaw | Jeden dostawca (Yubico); audytowany montaż w UE/USA, przewidywalny cykl życia SKU, globalna dystrybucja | Ekosystem wielu dostawców (Feitian, Google Titan, SoloKeys itp.) sprzyja konkurencji cenowej i różnorodności dostawców |

| Obsługiwane protokoły | FIDO2, FIDO U2F, karta inteligentna PIV (CCID), OpenPGP, Yubico OTP i HMAC-SHA1 (w zależności od modelu) | Głównie FIDO2; niektóre modele mają dodatkowo U2F, OTP lub odblokowanie biometryczne |

| Formaty i interfejsy | USB-A/C (nano i pełnowymiarowe), NFC, Lightning; wytrzymała konstrukcja zalana żywicą epoksydową | USB-A/C (standardowe); wybrane modele oferują NFC, BLE lub czytnik linii papilarnych |

| Certyfikaty bezpieczeństwa | FIDO L2/L3; opcjonalne warianty z certyfikacją FIPS 140 (poziom 2 lub 3) | FIDO L1–L3; modele FIPS rzadko spotykane |

| Model oprogramowania układowego | Podpisany, zamknięty kod źródłowy; pięcioletni okres wsparcia technicznego oraz powiadomienia CVE | Połączenie zamkniętego i otwartego kodu źródłowego (np. Solo V2); częstotliwość aktualizacji jest różna |

| Typowa cena (USD) | ≈ 55–90 USD (standardowa) / 99–130 USD (biometryczna lub FIPS) | ≈ 25 USD (podstawowa) do 120+ USD (biometryczna/FIPS) |

| Dla kogo? | Organizacje potrzebujące jednego wytrzymałego klucza obsługującego scenariusze FIDO2 oraz PIV/OpenPGP lub wymagające certyfikacji FIPS | Organizacje stawiające na niskie koszty i otwarte oprogramowanie układowe |

* Starsze modele YubiKey Standard/Nano (tylko OTP) oraz YubiKey 4 (FIDO U2F, bez FIDO2) różnią się funkcjonalnie od modeli opisanych w tej tabeli

Szukasz dostawcy FIDO MFA?

Chroń użytkowników Active Directory i Entra ID przed hakerami dzięki odpornym na phishing kluczom bezpieczeństwa FIDO i kluczom dostępu.

Rozróżnianie kluczy YubiKey od kluczy bezpieczeństwa FIDO2

- Nie każdy klucz YubiKey obsługuje standard FIDO2 (starsze modele YubiKey Standard i Nano obsługują tylko OTP i U2F).

- Nie każdy klucz bezpieczeństwa FIDO2 jest kluczem YubiKey. Google Titan, Feitian BioPass K27 i Solo V2 to tylko niektóre z wielu alternatyw.

- W środowiskach podlegających regulacjom (PCI DSS, HIPAA, NIS2) należy upewnić się, że urządzenie posiada co najmniej certyfikat FIDO Authenticator Level 2.

Zalety YubiKey w porównaniu z innymi markami kluczy bezpieczeństwa FIDO2

- Opcje FIPS i wyższe poziomy FIDO. Klucze YubiKey oferuje wersje z certyfikatem FIPS 140 (poziom 2/3) oraz modele z certyfikatem FIDO Authenticator Level 2/3, przydatne w środowiskach regulowanych.

- Szerszy zakres protokołów. Oprócz standardów FIDO2/U2F wiele modeli obsługuje standardy kart inteligentnych PIV (CCID), OpenPGP, Yubico OTP i HMAC-SHA1, dzięki czemu jeden klucz może obsługiwać proces karty inteligentnej i podpisywania.

- Sprawdzona marka i jakość. YubiKey ma ugruntowaną reputację dzięki solidnej konstrukcji i niezawodnym aktualizacjom oprogramowania układowego. Ma to kluczowe znaczenie dla zapewnienia stałej wydajności na różnych platformach.

- Zaufanie do oprogramowania układowego. Yubico dokładnie testuje swoje oprogramowanie układowe. Użytkownicy zyskują pewność, wiedząc, że ich klucze spełniają rygorystyczne standardy bezpieczeństwa wykraczające poza FIDO2.

- Modele NFC i biometryczne. Niektóre klucze YubiKey oferują obsługę NFC lub zintegrowane skanowanie odcisków palców, co dodatkowo usprawnia i zabezpiecza logowanie.

Zalety kluczy bezpieczeństwa FIDO2 innych marek w porównaniu z YubiKey

- Zakres cenowy. Niektóre klucze FIDO2 mogą być tańsze od YubiKey, zwłaszcza jeśli nie potrzebujesz specjalnych funkcji, takich jak biometria i NFC.

- Transmisja Bluetooth Low Energy (BLE). Kilka kluczy FIDO2 (np. Thetis BLE FIDO2 Security Key) obsługuje transmicję BLE w przypadkach, gdy USB/NFC nie są dostępne. Ten typ transmisji nie jest obsługiwany przez klucze YubiKey.

- Opcje open source. Niektóre klucze (np. Solo V2) są dostarczane z otwartym oprogramowaniem układowym, co zapewnia transparentność w porównaniu z podpisanym, zamkniętym oprogramowaniem YubiKey.

- Różnorodność dostawców. FIDO2 jest otwartym standardem, co daje Ci wiele marek do wyboru.

Ogranicz phishing. Bezpłatna 30-dniowa wersja próbna Rublon MFA →

Którą markę klucza wybrać?

To zależy od Twoich potrzeb:

- Wybierz klucz YubiKey, jeśli potrzebujesz jednego klucza klasy korporacyjnej, który łączy w sobie standard FIDO2 z obsługą standardów kart inteligentnych PIV i OpenPGP w odpornej na manipulacje obudowie, z opcją modeli z certyfikatem FIPS dla środowisk podlegających regulacjom.

- Wybierz generyczny klucz bezpieczeństwa FIDO2, gdy kluczowa jest niższa cena jednostkowa, polityka różnorodności dostawców lub gdy potrzebujesz funkcji takich jak łączność BLE czy firmware o otwartym kodzie źródłowym.

Niezależnie od Twojego wyboru, nowocześni dostawcy uwierzytelniania wielopoziomowego (MFA), takiego jak Rublon MFA, obsługują zarówno klucze YubiKey, jak i klucze bezpieczeństwa FIDO2 innych marek, a także starsze klucze FIDO U2F i programowe klucze dostępu FIDO2. Daje to organizacjom większą elastyczność przy podejmowaniu decyzji między kluczem bezpieczeństwa FIDO2 a YubiKey.

Szukasz kluczy bezpieczeństwa FIDO2? Mamy je!

Potrzebujesz niezawodnych kluczy bezpieczeństwa FIDO2 dla swoich pracowników lub klientów? Pomożemy Ci wybrać odpowiednie modele.

Rozpocznij bezpłatny okres próbny Rublon MFA już dziś

Wypróbuj rozwiązanie Rublon MFA bezpłatnie przez 30 dni: włącz logowanie MFA odporne na phishing, wdroż klucze bezpieczeństwa FIDO2 i klucze dostępu w ciągu kilku minut i przekonaj się, jak łatwo możesz podnieść poziom bezpieczeństwa swojej organizacji.

Aby rozpocząć bezpłatny okres próbny, kliknij przycisk poniżej.