Ostatnia aktualizacja dnia July 8 2025

Omówienie uwierzytelniania MFA dla usługi Stormshield SSL VPN przy użyciu protokołu RADIUS

Wspierane metody uwierzytelniania

Zanim zaczniesz konfigurować uwierzytelnianie MFA dla usługi Stormshield SSL VPN przy użyciu protokołu RADIUS

Wymagane komponenty

Ostrzeżenie

Utwórz aplikację w konsoli Rublon Admin Console

Zainstaluj aplikację Rublon Authenticator

Konfiguracja uwierzytelniania wieloskładnikowego (MFA) dla usługi Stormshield SSL VPN przy użyciu protokołu RADIUS

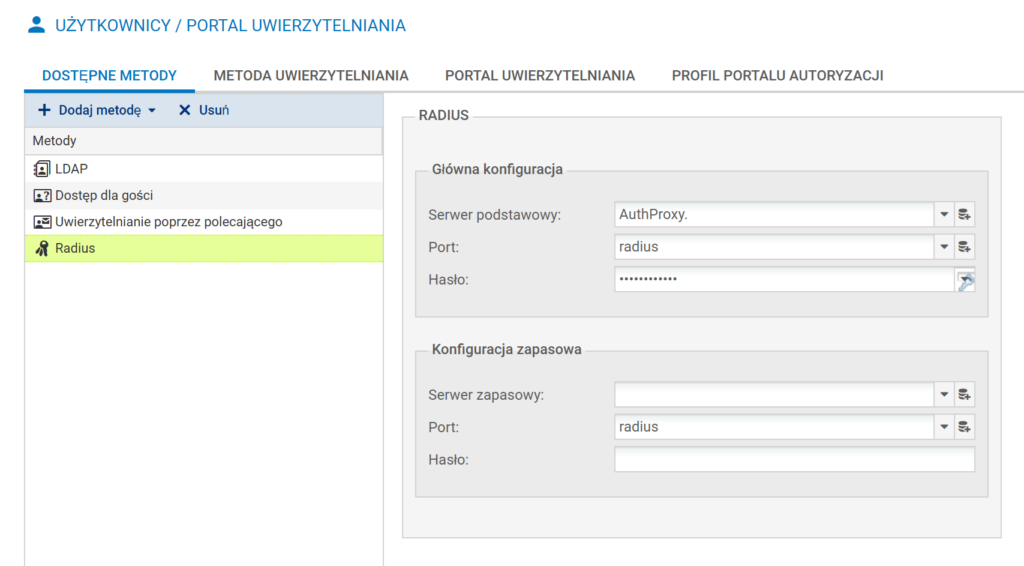

Konfiguracja serwera RADIUS

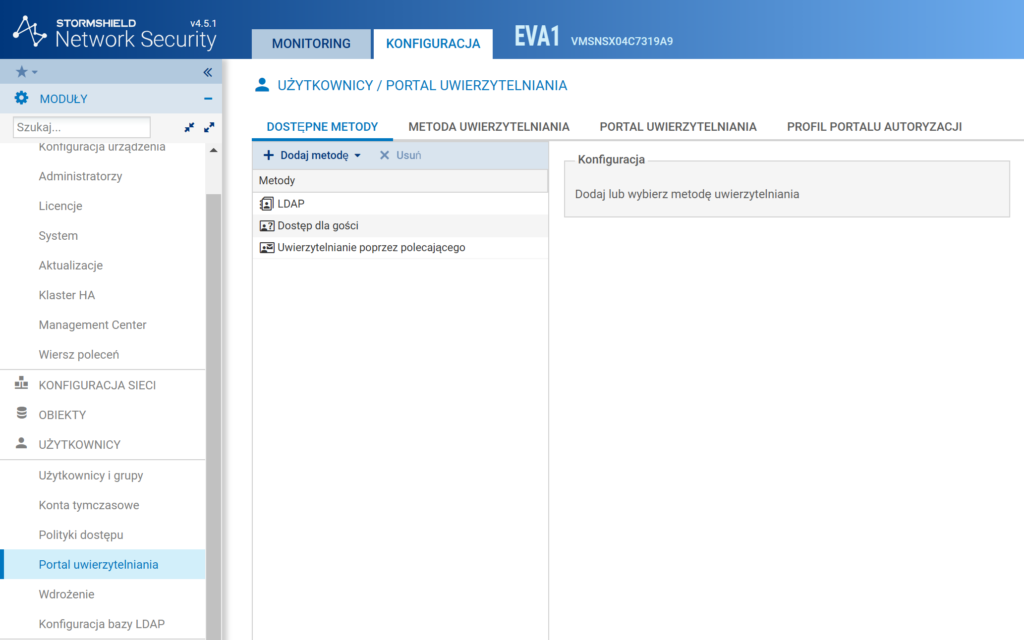

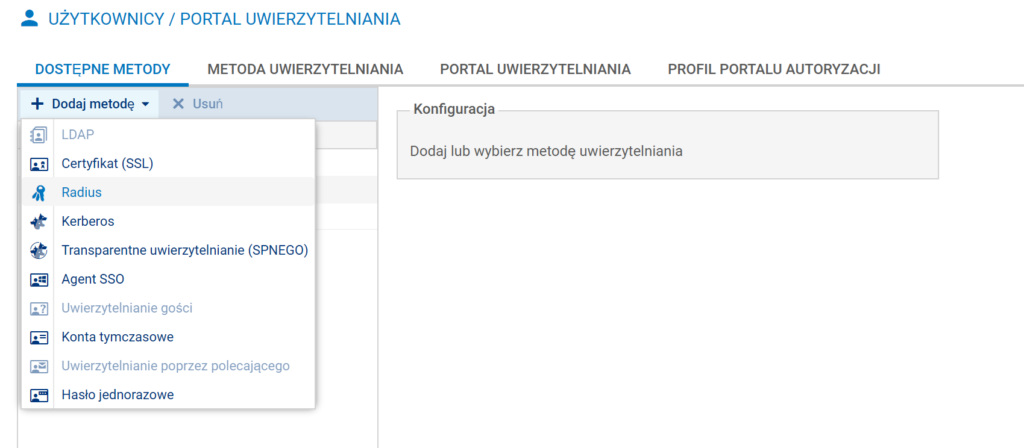

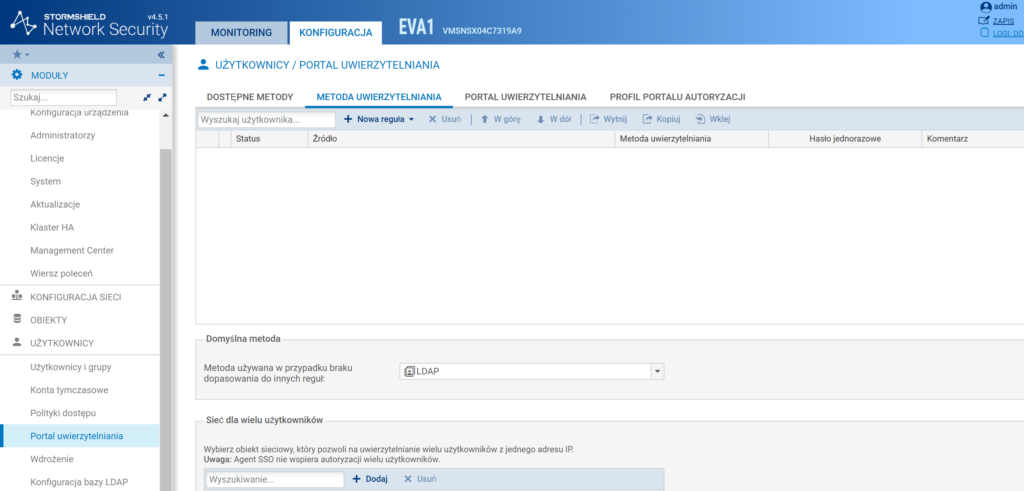

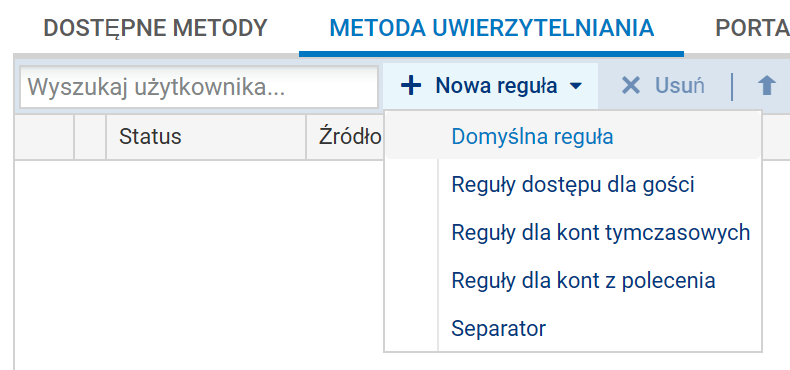

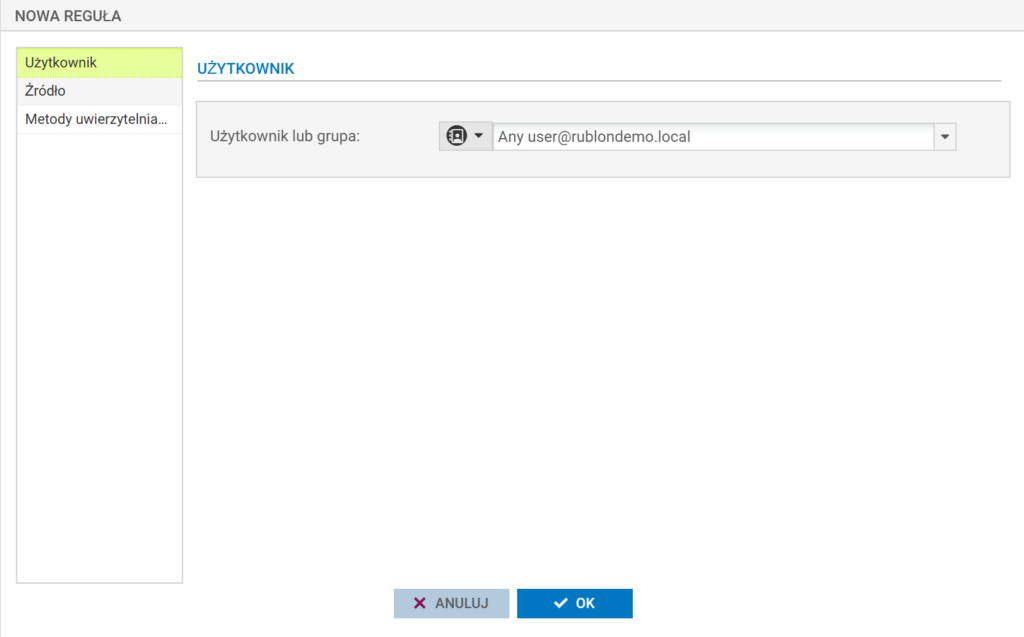

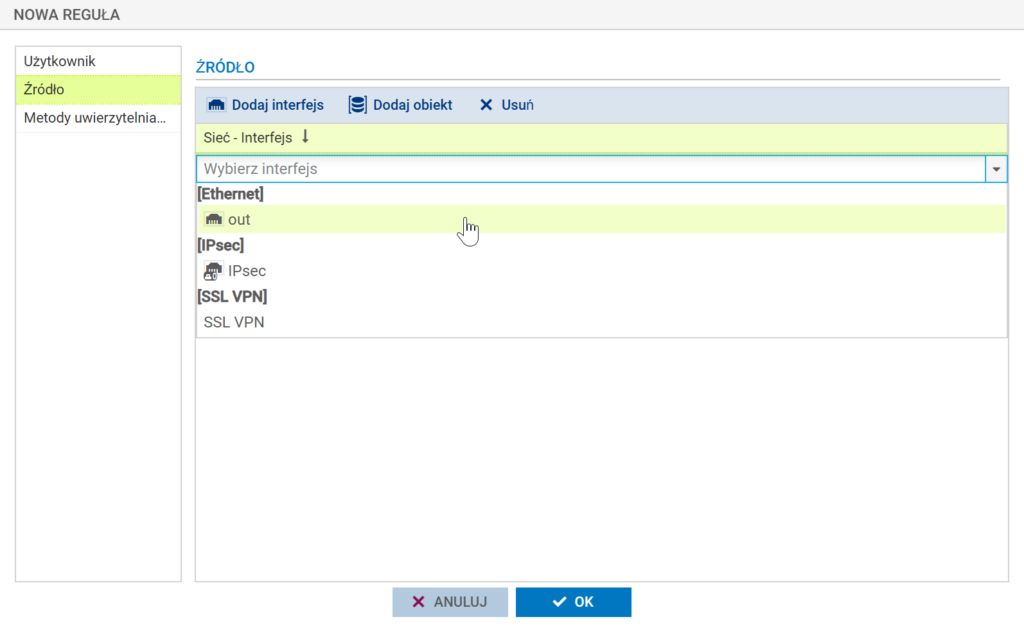

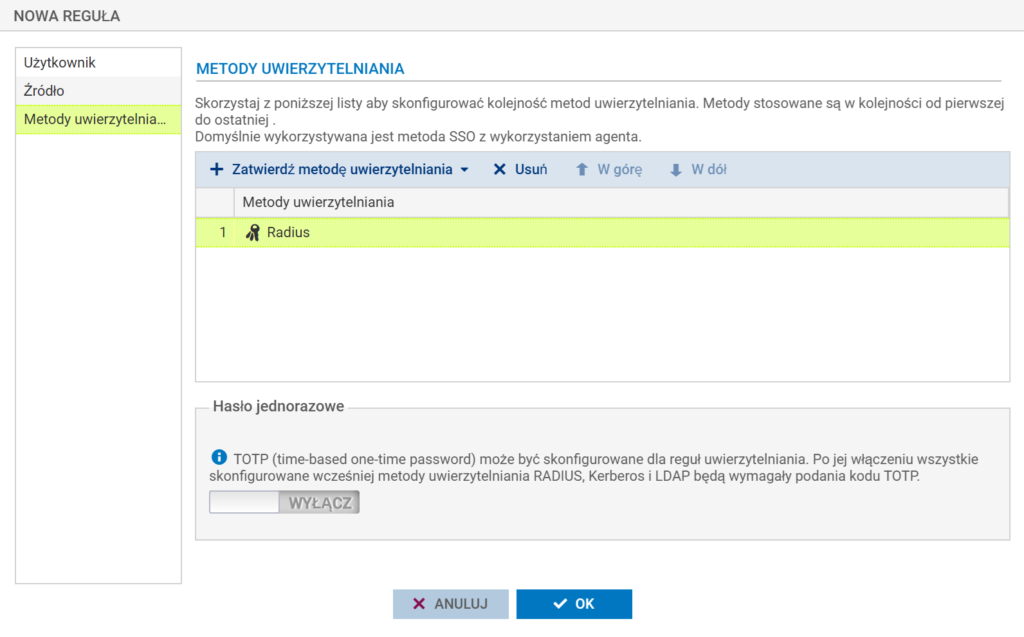

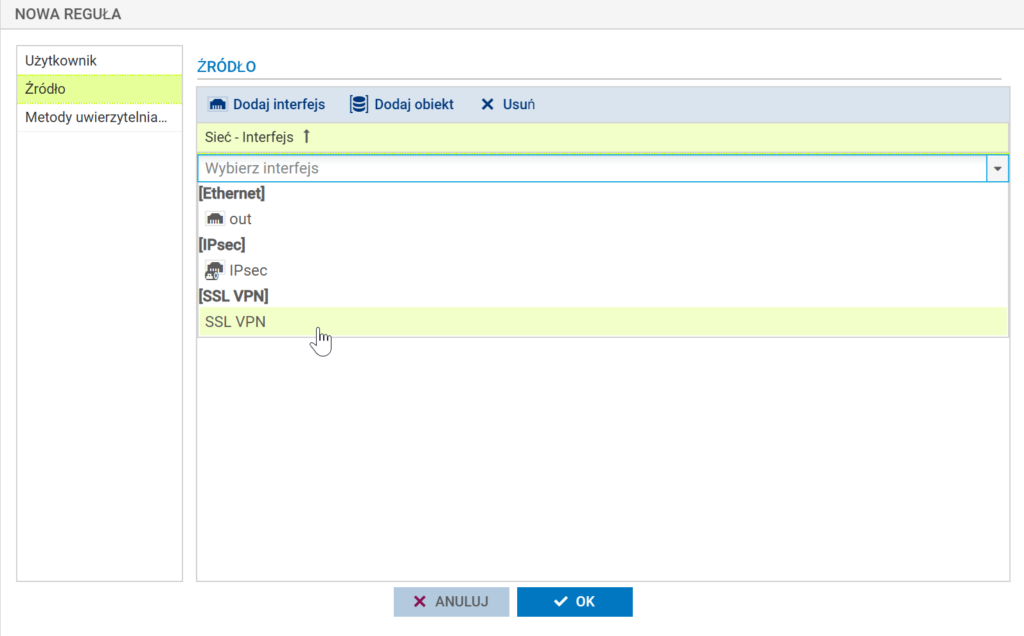

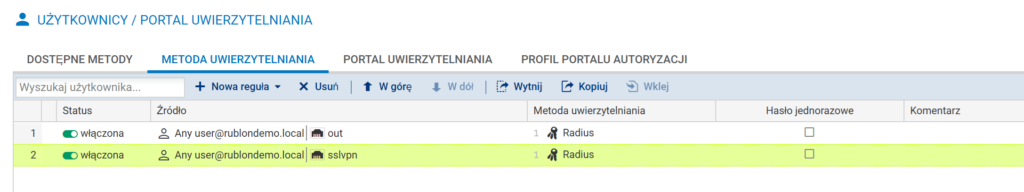

Tworzenie metod uwierzytelniania

Zwiększanie limitu czasu

CONFIG AUTH RADIUS timeout=30000 btimeout=30000

CONFIG AUTH ACTIVATE

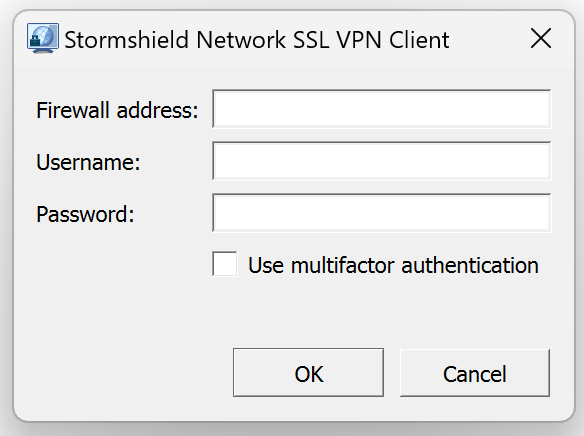

Testowanie uwierzytelniania wieloskładnikowego (MFA) dla usługi Stormshield SSL VPN zintegrowanego za pośrednictwem protokołu RADIUS

Rozwiązywanie problemów z uwierzytelnianiem MFA dla usługi Stormshield SSL VPN przy użyciu protokołu RADIUS

Ochrona przed podatnością Blast-RADIUS