Ostatnia aktualizacja dnia February 10 2026

Ostatnia aktualizacja dnia February 10 2026

Polityka Authorized Networks (Sieci autoryzowane) pozwala organizacjom kontrolować dostęp w oparciu o lokalizację sieciową użytkowników. Polityka ta może zezwalać użytkownikom na pomijanie uwierzytelniania wieloskładnikowego (MFA) podczas uzyskiwania dostępu z zaufanych sieci (np. sieci biurowych) i wymuszać uwierzytelnianie MFA podczas uzyskiwania dostępu z niezaufanych sieci (np. sieci domowych lub publicznych).

Polityka Authorized Networks równoważy wygodę i bezpieczeństwo. Rozróżniając zakresy adresów IP użytkowników, polityka ta może zapewnić elastyczny dostęp i płynne logowanie w akceptowalnym zakresie, takim jak sieć biurowa, jednocześnie wymagając pełnego uwierzytelniania wieloskładnikowego w scenariuszach dostępu zdalnego.

Zezwolenie użytkownikom znajdującym się w biurze na logowanie bez uwierzytelniania wieloskładnikowego (MFA) i wymuszanie uwierzytelniania wieloskładnikowego po opuszczeniu przez użytkowników biura (np. praca z domu lub kawiarni).

Zrównoważenie wygody użytkowników w biurze z potrzebą zwiększenia poziomu bezpieczeństwa dostępu zdalnego.

Wdrożenie polityki Authorized Networks, która pozwala użytkownikom logować się bez uwierzytelniania wieloskładnikowego, gdy znajdują się w sieci biurowej i wymaga uwierzytelniania wieloskładnikowego w przypadku dostępu zdalnego.

1. Zaloguj się do konsoli Rublon Admin Console.

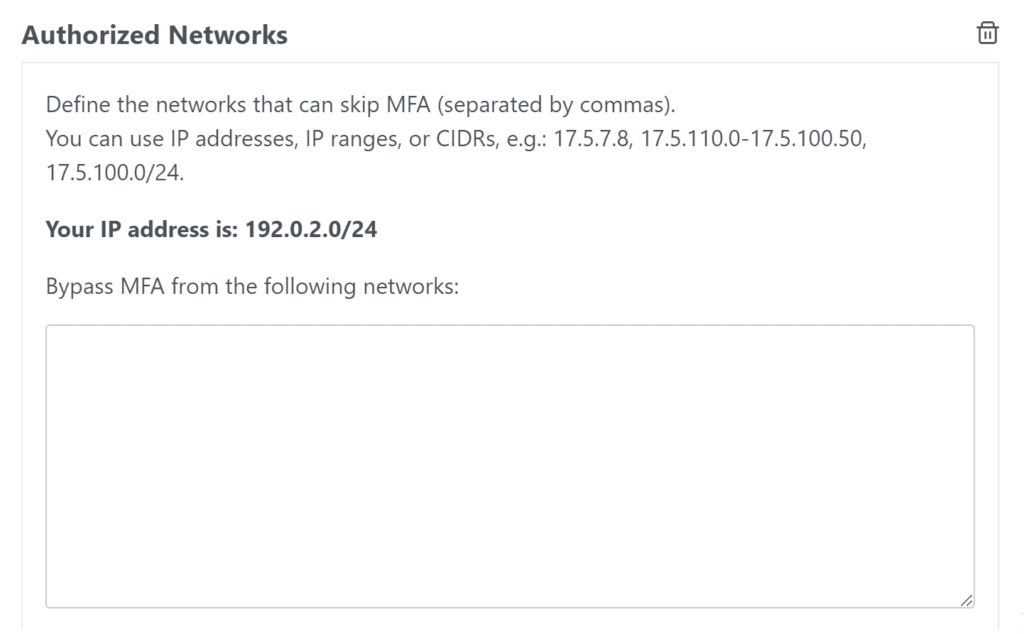

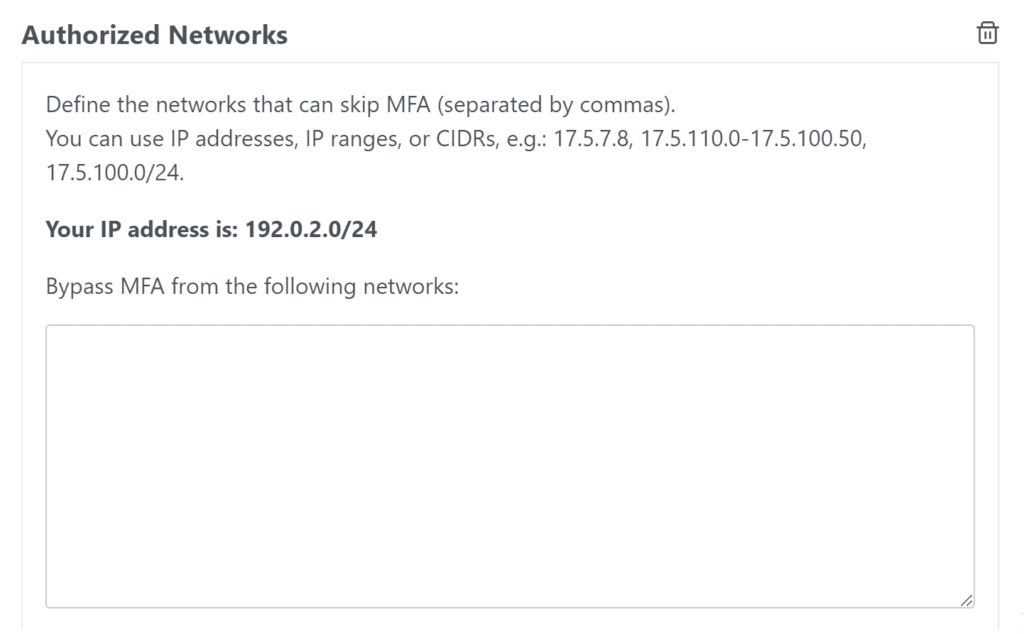

2. W zakładce Policies (Polityki), utwórz politykę o nazwie Bypass MFA for Office, w której w sekcji Authorized Networks (Sieci autoryzowane) wprowadzisz zakres adresów IP swojej sieci lokalnej. (Zobacz: Jak utworzyć nową politykę i Sieci autoryzowane).

3. W zakładce Applications (Aplikacje), przypisz politykę Bypass MFA for Office jako politykę aplikacji do jednej lub kilku aplikacji. (Zobacz: Jak przypisać politykę aplikacji do aplikacji)

4. Od teraz polityka Bypass MFA for Office ma zastosowanie do jednej lub więcej aplikacji, do których została przypisana, skutecznie umożliwiając pracownikom pracującym w biurze pominięcie uwierzytelniania wieloskładnikowego (MFA).

Usprawnienie dostępu dla zwykłych użytkowników w sieci lokalnej poprzez pominięcie uwierzytelniania MFA przy jednoczesnym zapewnieniu, że administratorzy IT zawsze korzystają z uwierzytelniania MFA niezależnie od ich lokalizacji w sieci.

Zrównoważenie potrzeby łatwego dostępu dla zwykłych użytkowników z zachowaniem rygorystycznych środków bezpieczeństwa dla administratorów IT.

Wdrożenie polityki Authorized Networks, która pozwala pominąć uwierzytelnianie MFA dla zwykłych użytkowników w sieci lokalnej, ale wymusić uwierzytelnianie MFA w każdej sytuacji dla administratorów IT.

Aby uzyskać szczegółowe instrukcje dotyczące konfiguracji polityki opisanej w tym scenariuszu, sprawdź Group Policies – Bypass MFA for local network access for regular users but not IT Admins.

Polityka Authentication Methods