Ostatnia aktualizacja dnia January 7 2026

Stosowanie uwierzytelniania wieloskładnikowego (MFA) dla serwera Exchange w środowisku on-premises stanowi kluczowy element zabezpieczeń, chroniąc poufne dane komunikacyjne i dane uwierzytelniające użytkowników. Uwierzytelnianie MFA dla lokalnego Exchange oraz Exchange ActiveSync zmniejsza ryzyko nieautoryzowanego dostępu do skrzynek pocztowych oraz pomaga spełnić wymogi branżowych standardów i regulacji. Na tej stronie omawiamy uwierzytelnianie MFA dla serwerów Exchange on-premises, w tym dla usług ActiveSync, Outlook Desktop i Outlook Mobile, aby wzmocnić bezpieczeństwo całej Twojej infrastruktury pocztowej.

Znaczenie uwierzytelniania wieloskładnikowego (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) wymaga potwierdzenia tożsamości użytkownika za pomocą więcej niż jednej metody – na przykład hasła oraz kodu jednorazowego lub powiadomienia w aplikacji mobilnej. To wielopoziomowe podejście znacząco wzmacnia poziom bezpieczeństwa. Sprawia, że nieautoryzowany dostęp jest znacznie mniej prawdopodobny, ponieważ atakujący musieliby dysponować nie tylko skradzionym hasłem, ale również drugim czynnikiem uwierzytelnienia.

Dlaczego lokalny serwer Exchange potrzebuje MFA?

Lokalne środowiska Exchange często przechowują poufne wiadomości e-mail i dane. Z uwagi na to, że nie są hostowane w chmurze, stanowią atrakcyjny cel dla atakujących, którzy szukają bezpośredniego dostępu do wewnętrznej sieci firmowej. Wdrożenie uwierzytelniania MFA w lokalnym Exchange pomaga:

- Ograniczyć skuteczność ataków phishingowych

- Zapobiec nieautoryzowanemu dostępowi i wyciekom danych

- Spełnić wymagania regulacyjne

Dlaczego MFA dla OWA i ECP przez przeglądarkę to nie wszystko

Rublon oferuje konektor Rublon MFA dla Outlook Web App (OWA) i Exchange Control Panel (ECP). Konektor ten zabezpiecza dostęp użytkowników do skrzynek pocztowych oraz dostęp administracyjny do Exchange Control Panel (ECP) przez przeglądarkę.

Zapewnienie ochrony dostępu do usług OWA i ECP przez przeglądarkę jest kluczowe, aby spełnić wysokie standardy bezpieczeństwa w organizacji.

Należy jednak pamiętać, że uwierzytelnianie MFA dla OWA & ECP nie jest uniwersalnym rozwiązaniem i nie zabezpiecza całej infrastruktury Exchange. Po pierwsze, nie wspiera ono wersji Outlooka dla komputerów stacjonarnych i urządzeń mobilnych. Po drugie, wtyczkę instaluje się na serwerze Exchange, więc w sytuacji, gdy atakujący uzyska dostęp do samego systemu Windows Server, haker może wyłączyć lub usunąć usługę MFA. Właśnie dlatego należy powstrzymać atakującego, zanim zdoła przejąć kontrolę nad serwerem Exchange.

Jak wdrożyć usługę MFA dla lokalnego serwera Exchange?

W skrócie: umieść lokalny serwer Exchange na maszynie z systemem Windows Server za VPN-em, a następnie zabezpiecz ten VPN uwierzytelnianiem wieloskładnikowym (MFA) przy użyciu usługi Rublon Authentication Proxy. Możesz również dodatkowo zabezpieczyć bezpośredni dostęp do serwera Windows (który hostuje Exchange) za pomocą konektora Rublon MFA dla Windows Logon i RDP.

Poniżej przedstawiono bardziej szczegółowe kroki wdrażania uwierzytelniania wieloskładnikowego (MFA) dla lokalnego serwera Exchange.

Krok 1: Zablokuj publiczny dostęp do serwera Exchange

Nie wystawiaj serwera Exchange bezpośrednio do internetu. Atakujący nie powinien mieć bezpośredniej ścieżki dostępu do serwera.

Dobrą praktyką jest wdrożenie serwera Exchange na systemie operacyjnym Windows Server umieszczonym za prywatną siecią VPN. Uniemożliwia to administratorom dostęp do serwera Exchange z publicznego Internetu bez uprzedniego uwierzytelnienia przez VPN. Wymaga to również, by użytkownicy byli w sieci VPN, zanim uzyskają dostęp do skrzynki pocztowej.

Krok 2: Zabezpiecz swój VPN za pomocą platformy Rublon MFA

Zintegruj swój VPN z platformą Rublon MFA i uwierzytelniaj użytkowników w oparciu o usługe Rublon Authentication Proxy. Auth Proxy to serwer proxy RADIUS/LDAP, który dodaje drugi czynnik uwierzytelnienia do logowania użytkowników FreeRADIUS i Active Directory.

Wdrożenie uwierzytelniania wielopoziomowego Rublon MFA na VPN-ie oznacza, że użytkownicy i administratorzy muszą ukończyć proces uwierzytelniania MFA przy każdym rozpoczęciu sesji VPN. Po pomyślnym uwierzytelnieniu uzyskują dostęp do sieci firmowej, w której działają lokalne usługi Exchange Server, Exchange ActiveSync, lokalny Active Directory i inne elementy środowiska Exchange. Po zalogowaniu się przez VPN (przy użyciu uwierzytelniania MFA):

- Użytkownicy mogą sprawdzać swoją skrzynkę pocztową za pomocą aplikacji Outlook Web App (OWA) lub programu Outlook Desktop.

- Administratorzy mogą zarządzać serwerem Exchange za pomocą Exchange Control Panel (ECP) lub bezpośrednio łącząc się z serwerem Windows obsługującym serwer Exchange za pośrednictwem protokołu RDP.

Zabezpieczenie VPN-a za pomocą uwierzytelniania Rublon MFA to kluczowym krok. Należy wzmocnić połączenia VPN uwierzytelnianiem wieloskładnikowym, ponieważ VPN jest pierwszą barierą, która może powstrzymać atakującego. Jest też najsłabszym ogniwem w infrastrukturze. Jeśli nie wdrożysz uwierzytelniania MFA, a atakujący pozna hasło administratora do VPN-a, haker uzyska dostęp do sieci firmowej i będzie mógł poruszać się po niej (atakując również inne jej elementy, a nie tylko serwer Exchange!).

Krok 3: Zabezpiecz serwer Windows (hostujący Exchange) za pomocą MFA

Dlaczego nie włączyć uwierzytelniania dwuskładnikowego (2FA) także na serwerze Windows, na którym uruchomiony jest lokalny serwer Exchange?

Choć nie jest to bezwzględnie wymagane, zdecydowanie warto to rozważyć.

Zabezpieczenie punktów końcowych może być mniej wygodne dla administratorów, którzy będą musieli przejść przez proces uwierzytelniania MFA dwa razy (najpierw przy połączeniu z VPN, a potem przy logowaniu przez protokół RDP do Windows Server z Exchange).

Jeśli jednak wymagasz najwyższego poziomu ochrony, zastosuj konektor Rublon MFA dla Windows Logon i RDP, aby zabezpieczyć (lokalnie i poprzez protokół RDP) dostęp do serwera Windows, na którym działa serwer Exchange.

Przy okazji możesz również wykorzystać konektor Rublon MFA dla Windows do zabezpieczenia kontrolera domeny (serwer Windows, na którym wdrożono usługę Active Directory).

Krok 4: Zweryfikuj łączność i bezpieczeństwo

Po konfiguracji, pora na testy:

- Upewnij się, że otrzymujesz powiadomienia MFA przy łączeniu z VPN.

- Potwierdź dostęp do usług Exchange ActiveSync i Outlook Desktop po połączeniu z VPN-em.

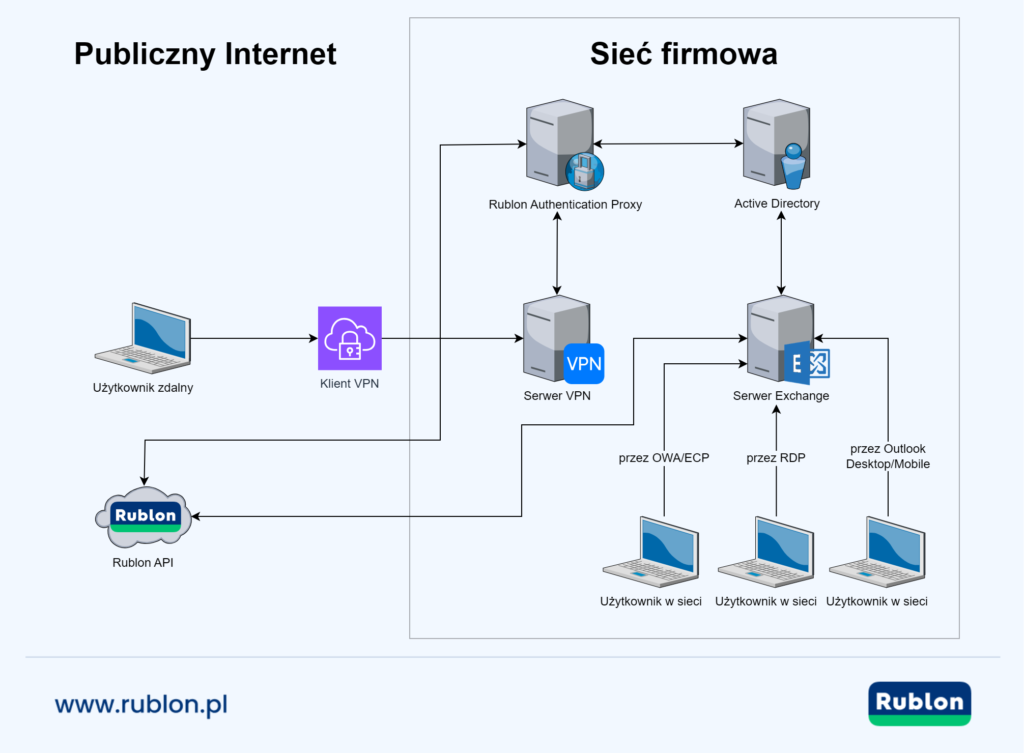

Uwierzytelnianie MFA dla lokalnego serwera Exchange — Diagram sieci

Poniższy diagram przedstawia infrastrukturę lokalnego serwera Exchange zabezpieczoną przez platformę Rublon MFA.

Użytkownicy zdalni, którzy nie są połączeni z siecią firmową nie mają dostępu do serwera Exchange. Muszą najpierw połączyć się z siecią firmową przy użyciu VPN-a dodatkowo zabezpieczonego uwierzytelnianiem wieloskładnikowym Rublon MFA.

- Połączenie VPN: Podczas logowania użytkownik wpisuje tradycyjnie login i hasło. Usługa Rublon Authentication Proxy sprawdza, czy dane uwierzytelniające są poprawne, kontaktując się z dostawcą tożsamości, np. katalogiem Active Directory. Jeżeli dane są prawidłowe, serwer proxy wyzwala dodatkowy krok uwierzytelnienia MFA. Platforma Rublon MFA obsługuje różne metody silnego uwierzytelniania, w tym m.in. Powiadomienie mobilne oraz Link SMS.

Użytkownicy, którzy są już połączeni z siecią firmową mogą połączyć się z serwerem Exchange na kilka sposobów:

- Przez OWA/ECP: W tym przypadku użycia konektor Rublon MFA dla OWA i ECP (zainstalowany na serwerze Exchange) prosi użytkownika o przejście uwierzytelniania MFA, gdy użytkownik loguje się poprzez Outlook Web App lub Exchange Control Panel.

- Przez RDP: W tym przypadku użycia konektor Rublon MFA dla Windows Logon i RDP (zainstalowany na serwerze Exchange) prosi administratora o przejście uwierzytelniania MFA, gdy administrator łączy się z serwerem Exchange poprzez protokół Remote Desktop Protocol (RDP).

- Przez Outlook Desktop/Mobile: W tym przypadku użycia użytkownicy nie przechodzą przez uwierzytelnianie Rublon MFA, gdy łączą się do swoich skrzynek pocztowych. Użytkownicy przechodzą przez proces uwierzytelniania Rublon MFA tylko raz, gdy łączą się z siecią firmową.

Podsumowanie

Uwierzytelnianie MFA dla lokalnego serwera Exchange to niezbędny środek ochrony, który blokuje atakujących przed dostępem do firmowej poczty elektronicznej. Umieszczając serwer Exchange za VPN-em i wzmacniając go uwierzytelnianiem wieloskładnikowym Rublon MFA, znacznie zmniejszasz szansę na sukces hakerów. Jeśli potrzebujesz wyższego poziomu bezpieczeństwa, rozważ także włączenie uwierzytelniania MFA dla lokalnych logowań do systemu Windows i poprzez protokół RDP bezpośrednio na serwerze Exchange. Zabezpieczenie lokalnego serwera Exchange za pomocą uwierzytelniania wieloczynnikowego (MFA) gwarantuje, że zarówno użytkownicy końcowi, jak i administratorzy są chronieni przed współczesnymi zagrożeniami cybernetycznymi.

Najczęściej zadawane pytania (FAQ)

1. Jak zabezpieczyć aplikacje Outlook na komputery i urządzenia mobilne, które nie obsługują konektora Rublon MFA dla OWA & ECP?

Możesz umieścić lokalny serwer Exchange za VPN-em i włączyć uwierzytelnianie MFA na poziomie logowania do VPN. Dzięki temu aplikacje Outlook Desktop i Outlook Mobile będą się łączyć się dopiero po przejściu uwierzytelniania MFA w warstwie VPN. To rozwiązanie blokuje nieautoryzowany dostęp do serwera Exchange z internetu.

2. Dlaczego tak ważne jest odcięcie publicznego dostępu do serwera Exchange?

Usunięcie bezpośredniego dostępu z internetu eliminuje zewnętrzne wektory ataku na usługi Exchange. Atakujący nie mogą w łatwy sposób przeprowadzać ataków słownikowych czy wykorzystywać luk w oprogramowaniu, jeśli serwer jest dostępny tylko za pośrednictwem VPN wymagającego uwierzytelniania MFA.

3. Czy mogę użyć platformy Rublon MFA do zabezpieczenia Windows Server, na którym jest zainstalowany Exchange?

Tak. Za pomoc konektora Rublon MFA dla Windows Logon i RDP. Administratorzy logują się do VPN (z MFA), a następnie ponownie uwierzytelniają się podczas łączenia z serwerem. Chociaż podejście to wymaga kilku kroków, radykalnie zmniejsza ryzyko nieautoryzowanego dostępu do serwera.

4. Co się stanie, jeśli atakujący zna hasło VPN, ale może złamać drugiego czynnika?

W takiej sytuacji atakujący nie będzie mógł się uwierzytelnić bez drugiego składnika, takiego jak powiadomienie push w aplikacji mobilnej lub kod jednorazowy. Ten dodatkowy poziom zabezpieczeń zablokuje atakującemu dostęp do Twojej sieci firmowej.

5. Czy zintegrowanie usługi Rublon Authentication Proxy z moim VPN jest trudne?

Rublon oferuje dokumentację krok po kroku dla wdrożenia usługi Rublon Authentication Proxy oraz dedykowane dokumentacje dla każdej integracji VPN. Usługa Auth Proxy współpracuje z popularnymi sieciami VPN korzystającymi z protokołów RADIUS, SAML i LDAP, dzięki czemu proces konfiguracji jest prosty.

6. Czy korzystanie z uwierzytelniania MFA dla lokalnego serwera Exchange wpływa na wydajność?

Umożliwienie dostępu do serwera Exchange tylko przez VPN zmniejsza ryzyko wystąpienia niebezpiecznych działań kierowanych na serwery dostępne w publicznym internecie. Zazwyczaj wpływ samego uwierzytelniania MFA na cały proces uwierzytelniania jest niewielki i nie powoduje zauważalnych problemów wydajnościowych.

Powiązane posty

- Uwierzytelnianie MFA dla OWA (Outlook Web App) i ECP (Exchange Control Panel)

- Uwierzytelnianie wieloskładnikowe (MFA) dla usługi Active Directory

- Uwierzytelnianie wieloskładnikowe (MFA) dla protokołu SAML

- Uwierzytelnianie wieloskładnikowe (MFA) dla protokołu LDAP

- Uwierzytelnianie wieloskładnikowe (MFA) dla protokołu RADIUS