Ostatnia aktualizacja dnia January 7 2026

Co to jest SAML?

Uwierzytelnianie MFA dla protokołu SAML i logowania jednokrotnego (SSO)

Jak zwiększyć poziom bezpieczeństwa logowania jednokrotnego (SSO)?

Jak działa uwierzytelnianie MFA dla protokołu SAML z logowaniem jednokrotnym (SSO)?

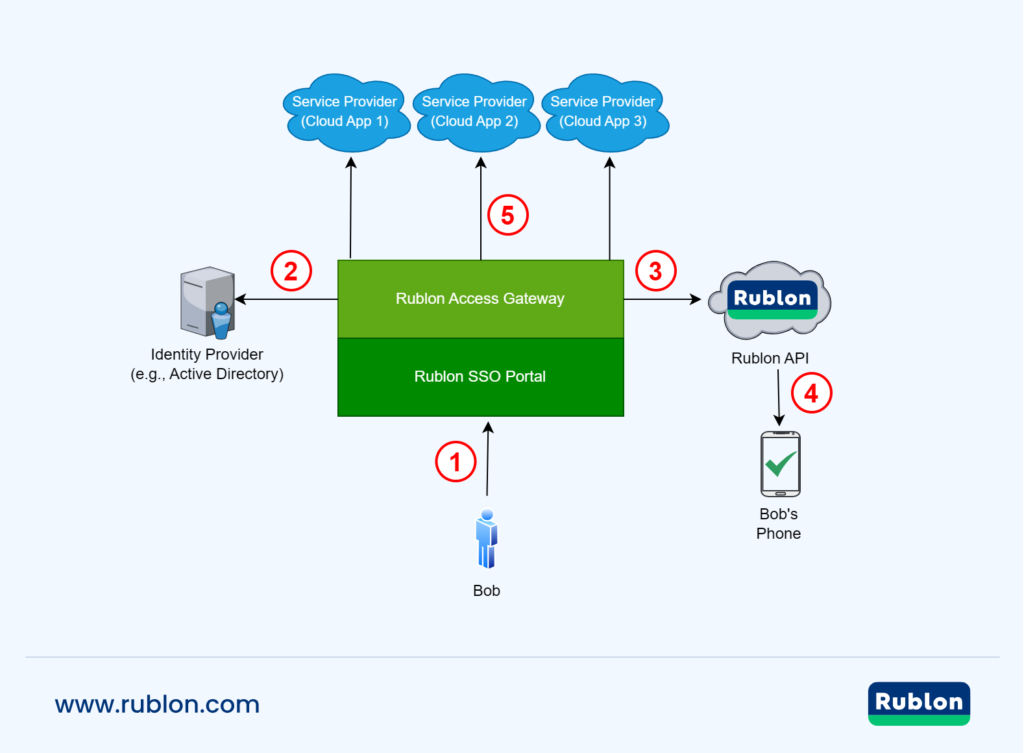

Diagram dla konfiguracji uwierzytelnianie MFA + logowanie jednokrotne (SSO) + protokół SAML

Rozważania dotyczące bezpieczeństwa i wygody użytkownika

Jak mogę włączyć uwierzytelnainie MFA na moich aplikacjach w chmurze za pomocą protokołu SAML?

- Zainstaluj i skonfiguruj aplikację Rublon Access Gateway.

- Skonfiguruj portal Rublon SSO Portal.

- Znajdź instrukcję integracji dla swojej aplikacji chmurowej w naszej dokumentacji.

- Postępuj zgodnie z instrukcjami i zintegruj aplikację w chmurze z aplikacją Rublon Access Gateway.

- Powtórz kroki 2 i 3 dla dowolnej liczby aplikacji w chmurze.

- Zaloguj się do portalu Rublon SSO Portal i uzyskaj dostęp do dowolnej zintegrowanej aplikacji w chmurze bez konieczności ponownego wprowadzania hasła.