Ostatnia aktualizacja dnia January 7 2026

Raport Najwyższej Izby Kontroli z lutego 2025 r. opisuje stan zabezpieczeń 24 urzędów gmin, miast i starostw. Wnioski są niepokojące – aż 83 % jednostek nie egzekwuje kluczowych wymogów bezpieczeństwa, a 37 % dopuszcza hasła krótsze od przyjętego minimum.

Poniżej podsumowujemy najważniejsze ustalenia NIK i pokazujemy, dlaczego uwierzytelnianie wieloskładnikowe (MFA) powinno być pierwszym krokiem każdego samorządu w drodze do zgodności z KRI, RODO, dyrektywą NIS2 i ustawą o KSC.

Najczęstsze luki wskazane przez NIK

Udział jednostek samorządu terytorialnego, w których Najwyższa Izba Kontroli w ramach kontroli cyberbezpieczeństwa (2024 r.) stwierdziła konkretne luki. Najczęściej brakowało polityk ciągłości działania (71 %). Ponad jedna trzecia JST nie egzekwowała wymagań dotyczących haseł (37 %) lub w ogóle nie prowadziła audytów bezpieczeństwa (37 %). Co piąta jednostka pozostawiała aktywne konta byłych pracowników (22 %), a 17 % dopuszczało swobodną instalację aplikacji przez personel IT, zwiększając ryzyko infekcji malware.

| Luka | Skala problemu w JST | Konsekwencje |

| Brak polityk ciągłości działania | 71 % urzędów | paraliż usług po awarii |

| Nieblokowane konta byłych pracowników | 22 % testowanej próby | „otwarte drzwi” dla włamywaczy |

| Nieegzekwowane wymagania haseł | 37 % jednostek | podatność na ataki słownikowe i phishing |

| Możliwość instalacji dowolnych aplikacji | 5 % pracowników IT i 17 % jednostek | ryzyko malware |

| Brak audytów bezpieczeństwa | 37 % urzędów | brak wiedzy o faktycznym stanie zabezpieczeń |

Dlaczego hasło już nie wystarczy

- Phishing: złośliwe e‑maile wyłudzają hasła nawet od przeszkolonych urzędników.

- Ponowne użycie haseł: użytkownicy nierzadko stosują te same kombinacje w poczcie prywatnej i służbowej.

- Ataki słownikowe: boty testują setki haseł na sekundę.

Bez dodatkowego czynnika (aplikacji mobilnej, klucza FIDO2, kodu SMS) napastnik potrzebuje wyłącznie loginu i hasła, by przejąć konto – a te dane można kupić w sieci już za kilka złotych.

MFA – najprostsza odpowiedź na uwagi NIK

- Uszczelnia dostęp do kont – nawet jeśli hasło wycieknie, brak drugiego czynnika blokuje atak.

- Automatycznie wyłącza „martwe” konta – systemy MFA, takie jak Rublon MFA, synchronizują się z Entra ID oraz Active Directory i blokują logowanie, gdy konto użytkownika zostanie wyłączone.

- Spełnia wymagania § 19 KRI (zapewnienie „odpowiedniego poziomu bezpieczeństwa w systemach teleinformatycznych”) oraz zasady „privacy by default” z art. 25 RODO.

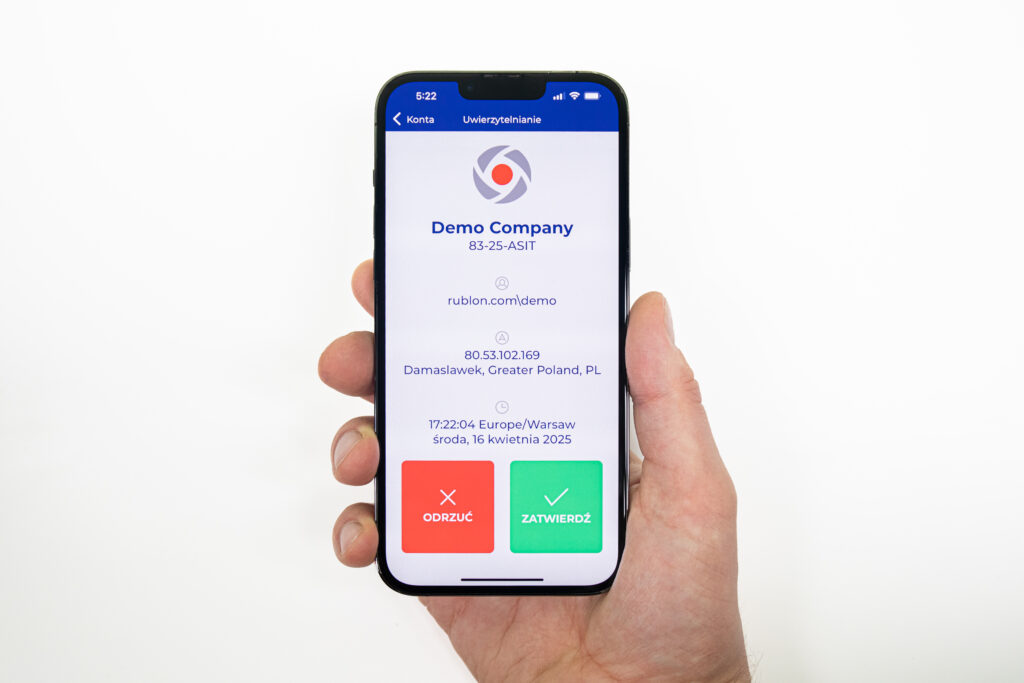

- Podnosi świadomość pracowników – aplikacja push natychmiast pokazuje nieautoryzowane próby logowania.

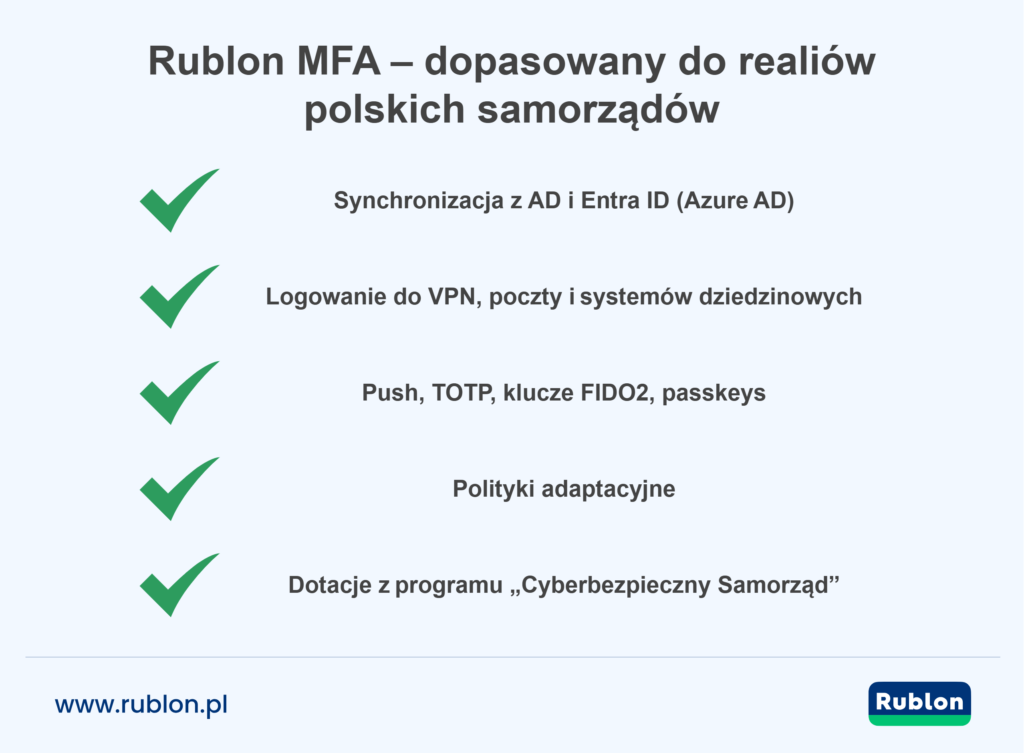

Rublon MFA – dopasowane do realiów samorządu

| Funkcja | Korzyść dla JST |

| Synchronizacja z AD i Entra ID (Azure AD) | zero zmian w obecnych kontach Windows; konta w Rublon tworzą się same |

| Logowanie do VPN, poczty i systemów dziedzinowych | jeden spójny sposób uwierzytelniania |

| Push, TOTP, klucze FIDO2, passkeys | możliwość wyboru zgodnie z budżetem i profilem ryzyka |

| Polskie wsparcie 24/7 + chmura w UE | zgodność z ustawą o KSC |

| Zapamiętane urządzenia | logowanie z zaufanych komputerów nie wymaga MFA przy każdym wejściu |

| Polityki adaptacyjne | admin może wymuszać lub luzować MFA zależnie od aplikacji, lokalizacji IP, czy grupy AD |

| Dotacje z programu „Cyberbezpieczny Samorząd” | koszty licencji i wdrożenia mogą być refundowane |

Jak zacząć – plan na 30 dni

- Audyt kont i haseł (dzień 1‑7) – zidentyfikuj aktywnych i nieaktywnych użytkowników, sprawdź politykę haseł.

- Pilotaż Rublon MFA (dzień 8‑21) – włącz MFA dla kont administratorów.

- Rozszerzenie na całą kadrę (dzień 22‑30) – przejście z trybu „zalecanego” na „wymagany”.

- Dokumentacja do KRI – uaktualnij SZBI i procedurę zarządzania incydentem (punkt 11 raportu NIK).

Podsumowanie

Raport NIK pokazuje, że problem nie tkwi w braku sprzętu, lecz w braku kontroli nad tożsamością użytkowników. Wdrożenie MFA likwiduje większość opisanych przez kontrolerów zagrożeń, a przy wsparciu programów grantowych koszt rozwiązania jest praktycznie zerowy.

Sprawdź samodzielnie – załóż bezpłatne konto testowe Rublon MFA i zobacz, jak w kilka minut zabezpieczysz logowanie do serwerów, VPN‑a i systemów dziedzinowych.

Masz pytania? Skontaktuj się z nami – pomożemy w przygotowaniu wniosku o dofinansowanie oraz w konfiguracji środowiska pilotażowego.