Ostatnia aktualizacja dnia February 26 2026

Omówienie uwierzytelniania MFA dla usługi Fortinet FortiGate SSL VPN przy użyciu protokołu LDAP(S)

Film demonstracyjny

Wspierane metody uwierzytelniania

Zanim zaczniesz konfigurować uwierzytelnianie MFA dla usługi Fortinet FortiGate SSL VPN przy użyciu protokołu LDAP(S)

Wymagane komponenty

Utwórz aplikację w konsoli Rublon Admin Console

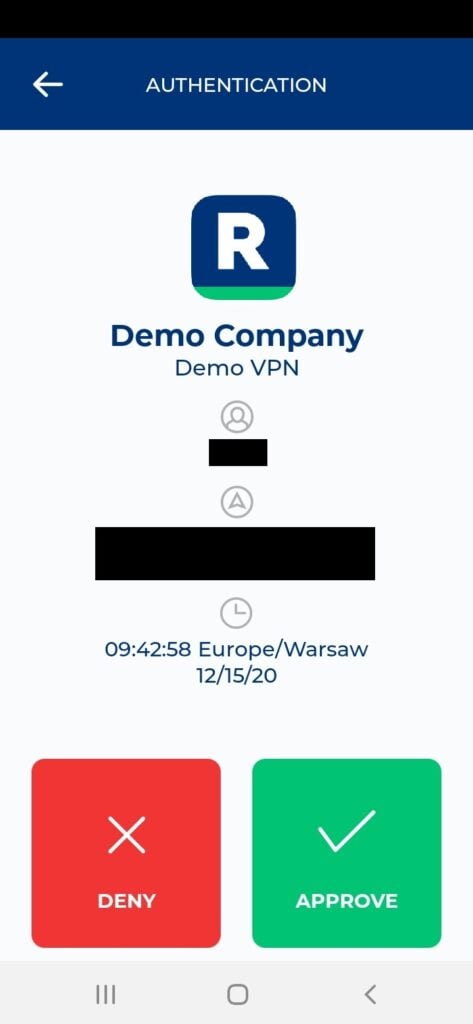

Zainstaluj aplikację Rublon Authenticator

Konfiguracja uwierzytelniania wieloskładnikowego (MFA) dla usługi Fortinet FortiGate SSL VPN przy użyciu protokołu LDAP(S)

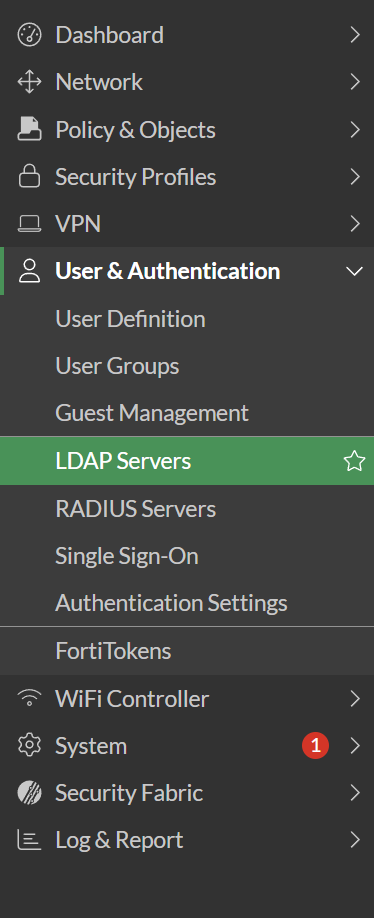

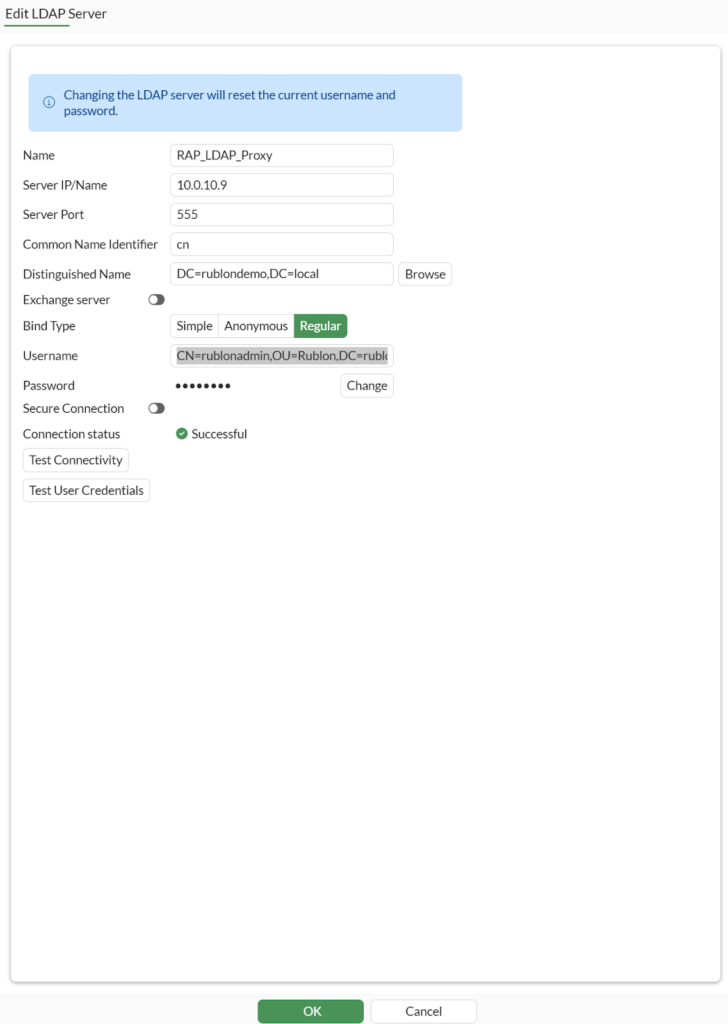

Dodanie serwera Rublon Authentication Proxy jako serwera LDAP w Fortinet FortiGate

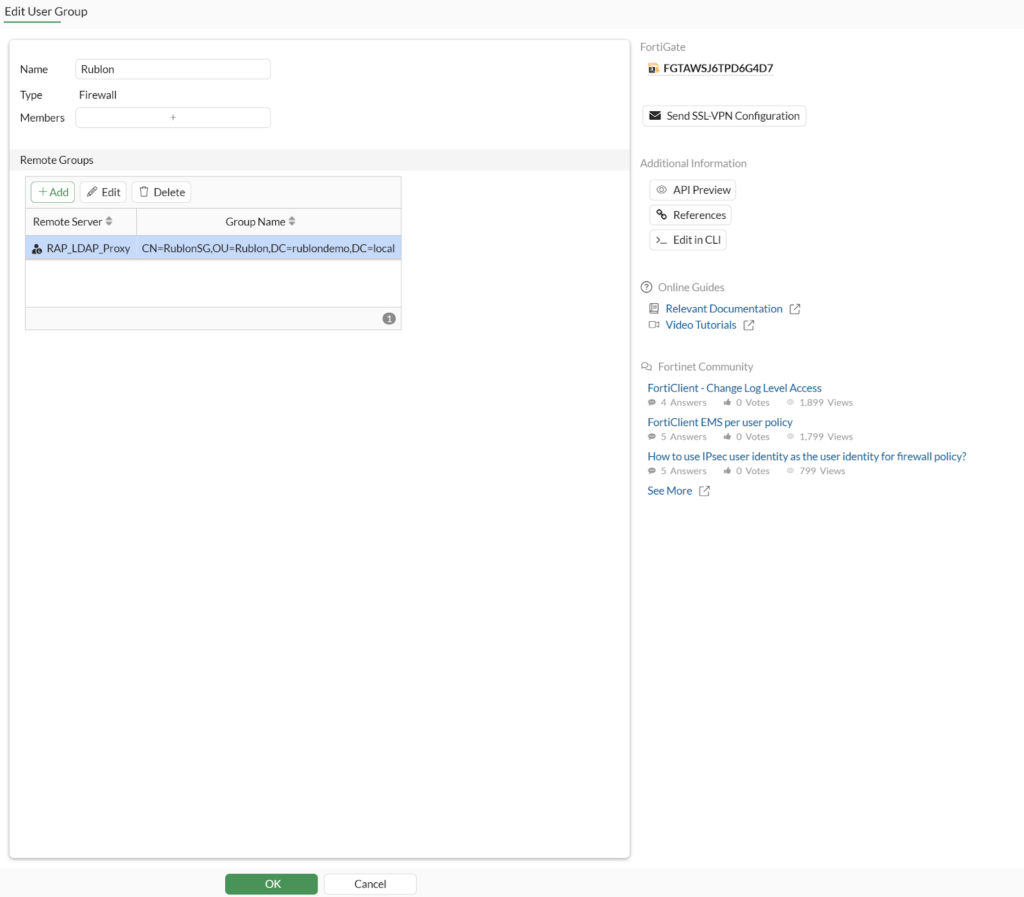

Konfiguracja grupy użytkowników

set member NAME_OF_THE_SERVER_FROM_LDAP_SERVERS

config match

edit 1

set server-name NAME_OF_THE_SERVER_FROM_LDAP_SERVERS

set group-name DN_OF_THE_GROUP_FROM_AD

next

end

endUwaga

Konfiguracja polityk i mapowania zapory sieciowej

Konfiguracja limitu czasu i dodatkowych opcji

config system global

set remoteauthtimeout 60

set ldapconntimeout 60000

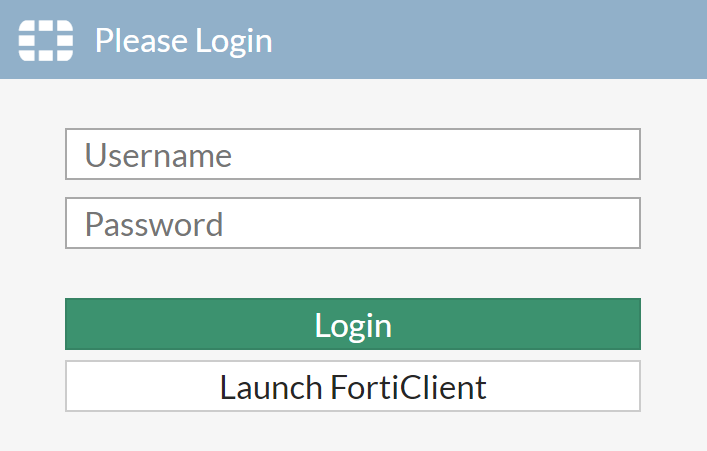

endTestowanie uwierzytelniania wieloskładnikowego (MFA) dla usługi Fortinet FortiGate SSL VPN zintegrowanego za pośrednictwem protokołu LDAP(S)