Ostatnia aktualizacja dnia December 9 2025

Omówienie uwierzytelniania MFA dla usługi Kemp LoadMaster przy użyciu protokołu LDAP(S)

W tej dokumentacji opisano, jak zintegrować Rublon MFA z usługą Kemp LoadMaster Load Balancer przy użyciu protokołu LDAP(S), aby umożliwić uwierzytelnianie wieloskładnikowe dla logowań do usługi Kemp LoadMaster.

Wspierane metody uwierzytelniania

Zanim zaczniesz konfigurować uwierzytelnianie MFA dla usługi Kemp LoadMaster przy użyciu protokołu LDAP(S)

Przed skonfigurowaniem uwierzytelniania Rublon MFA dla Kemp LoadMaster:

- Upewnij się, że wszystkie wymagane komponenty są gotowe.

- Utwórz aplikację w konsoli Rublon Admin Console.

- Zainstaluj aplikację mobilną Rublon Authenticator.

Wymagane komponenty

1. Dostawca tożsamości (IdP) — potrzebujesz zewnętrznego dostawcy tożsamości, takiego jak Microsoft Active Directory, OpenLDAP czy FreeIPA.

2. Rublon Authentication Proxy – zainstaluj usługę Rublon Authentication Proxy, jeśli jeszcze nie jest zainstalowana oraz skonfiguruj usługę Rublon Authentication Proxy jako serwer proxy LDAP.

3. Kemp – Prawidłowo zainstalowana i skonfigurowana usługa Kemp LoadMaster Load Balancer. Przetestowano z Kemp LoadMaster LX-25.

Utwórz aplikację w konsoli Rublon Admin Console

1. Zarejestruj się w konsoli Rublon Admin Console. Oto jak to zrobić.

2. W konsoli Rublon Admin Console przejdź do zakładki Applications (Aplikacje) i kliknij Add Application (Dodaj aplikację).

3. Wprowadź nazwę swojej aplikacji (np. Kemp), a następnie ustaw jej typ na Rublon Authentication Proxy.

4. Kliknij przycisk Save (Zapisz), aby dodać nową aplikację w konsoli Rublon Admin Console.

5. Skopiuj i zapisz wartości System Token i Secret Key. Te wartości będą Ci potrzebne później.

Zainstaluj aplikację Rublon Authenticator

Niektórzy użytkownicy końcowi prawdopodobnie skorzystają z aplikacji mobilnej Rublon Authenticator. Dlatego też, jako osoba konfigurująca uwierzytelnianie MFA dla usługi Kemp LoadMaster, zdecydowanie zalecamy Ci zainstalowanie aplikacji mobilnej Rublon Authenticator. Dzięki temu możliwe będzie przetestowanie uwierzytelniania MFA dla usługi Kemp LoadMaster za pomocą metody uwierzytelniania Powiadomienie mobilne.

Pobierz aplikację Rublon Authenticator dla systemu:

Konfiguracja uwierzytelniania wieloskładnikowego (MFA) dla usługi Kemp LoadMaster przy użyciu protokołu LDAP(S)

Rublon Authentication Proxy

1. Edytuj plik konfiguracyjny usługi Rublon Auth Proxy i wklej wcześniej skopiowane wartości System Token i Secret Key odpowiednio w opcjach system_token i secret_key.

2. Przykładowa konfiguracja w pliku YAML:

log:

debug: true

rublon:

api_server: https://core.rublon.net

system_token: YOURSYSTEMTOKEN

secret_key: YOURSECRETKEY

proxy_servers:

- name: LDAP-Proxy

type: LDAP

ip: 0.0.0.0

port: 636

auth_source: LDAP_SOURCE_1

auth_method: push, email

rublon_section: rublon

cert_path: /etc/ssl/certs/ca.crt

pkey_path: /etc/ssl/certs/key.pem

auth_sources:

- name: LDAP_SOURCE_1

type: LDAP

ip: 192.0.2.0

port: 636

transport_type: ssl

search_dn: dc=example,dc=org

access_user_dn: cn=admin,dc=example,dc=org

access_user_password: CHANGE_ME

ca_certs_dir_path: /etc/ssl/certs/Zobacz: Jak skonfigurować certyfikaty LDAPS w Rublon Authentication Proxy?

Konfiguracja uwierzytelniania MFA dla dostępu do usługi Kemp LoadMaster

1. Zaloguj się do interfejsu Kemp Admin Interface.

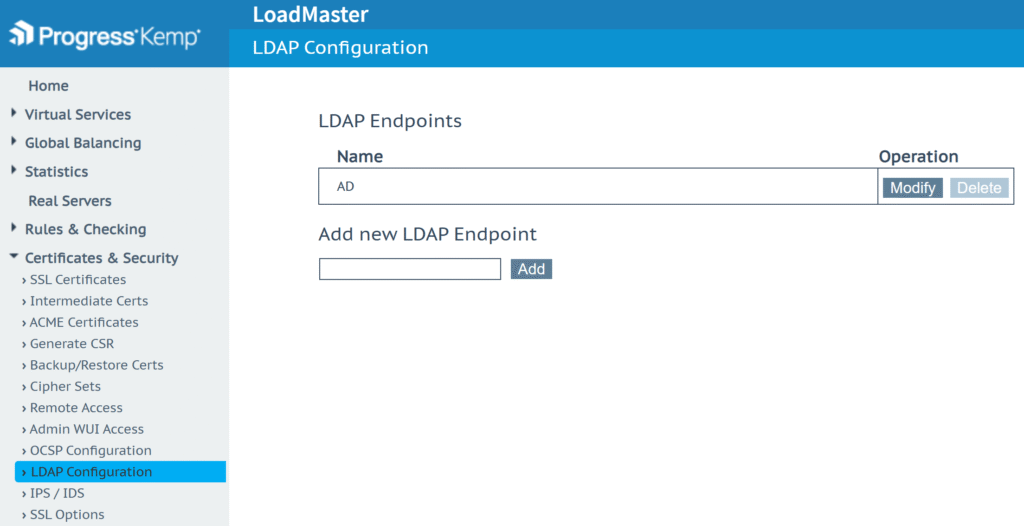

2. W panelu po lewej przejdź do Certificates & Security → LDAP Configuration.

3. W polu Add new LDAP Endpoint nadaj nazwę dla punktu końcowego i kliknij Add.

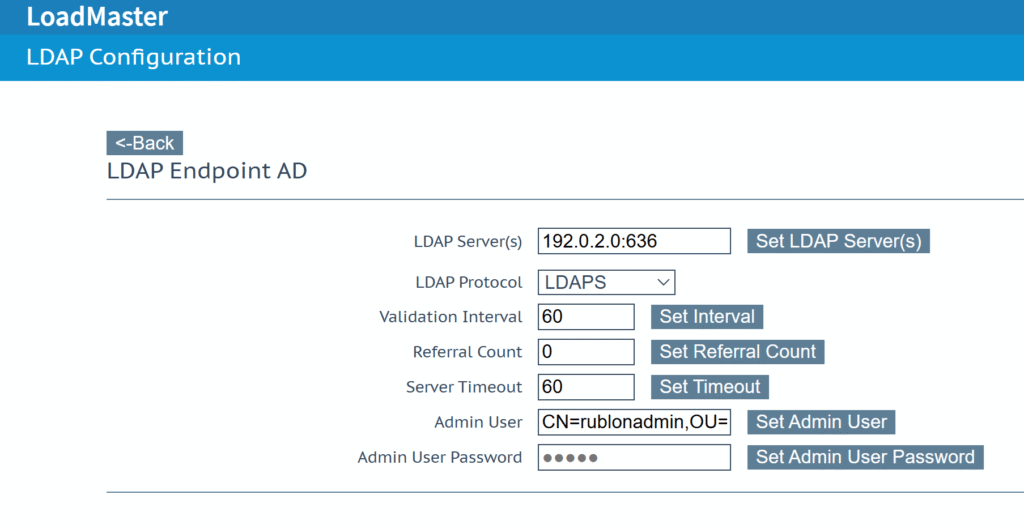

4. Wypełnij pola. Zapoznaj się z poniższym obrazkiem i tabelą.

Uwaga: Po wprowadzeniu każdej wartości kliknij odpowiedni przycisk Set (np. Set LDAP Server(s) lub Set Interval), aby zastosować zmiany. Wartości nie zostaną zapisane, dopóki nie zostanie kliknięty przypisany do nich przycisk Set.

| LDAP Server(s) | Adres IP lub nazwa hosta serwera usługi Rublon Auth Proxy. Użyj następującego szablonu: <adres_IP>:<port> Na przykład: 192.0.2.0:636 |

| LDAP Protocol | Dla LDAPS: LDAPS Dla LDAP: Unencrypted |

| Validation Interval | 0 (Wartość domyślna) |

| Referral Count | 60 (Wartość domyślna) |

| Server Timeout | 60 |

| Admin User | Bind DN (pełna ścieżka LDAP konta serwisowego, np. CN=rublonadmin,OU=Rublon,DC=rublondemo,DC=local), które usługa Kemp wykorzysta do uwierzytelnienia oraz uzyskania dostępu do katalogu LDAP w celu wyszukiwania informacji o użytkownikach. To konto musi mieć co najmniej uprawnienia do odczytu atrybutów innych użytkowników. Uwaga: Wartość Bind DN musi być taka sama jak wartość access_user_dn w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

| Admin User Password | Hasło użytkownika zdefiniowanego w Bind DN. Uwaga: Wartość Bind password musi być taka sama jak wartość access_user_password w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

5. Konfiguracja została ukończona. Możesz teraz przetestować logowanie do Kemp z uwierzytelnianiem wieloskładnikowym.

Konfiguracja uwierzytelniania MFA dla aplikacji za Load Balancerem

1. Zaloguj się do interfejsu Kemp Admin Interface.

2. W panelu po lewej wybierz Add New w sekcji Virtual Services.

3. Określ parametry swojej usługi wirtualnej i kliknij przycisk Add this Virtual Service. Aby dowiedzieć się więcej, odwiedź tę stronę internetową.

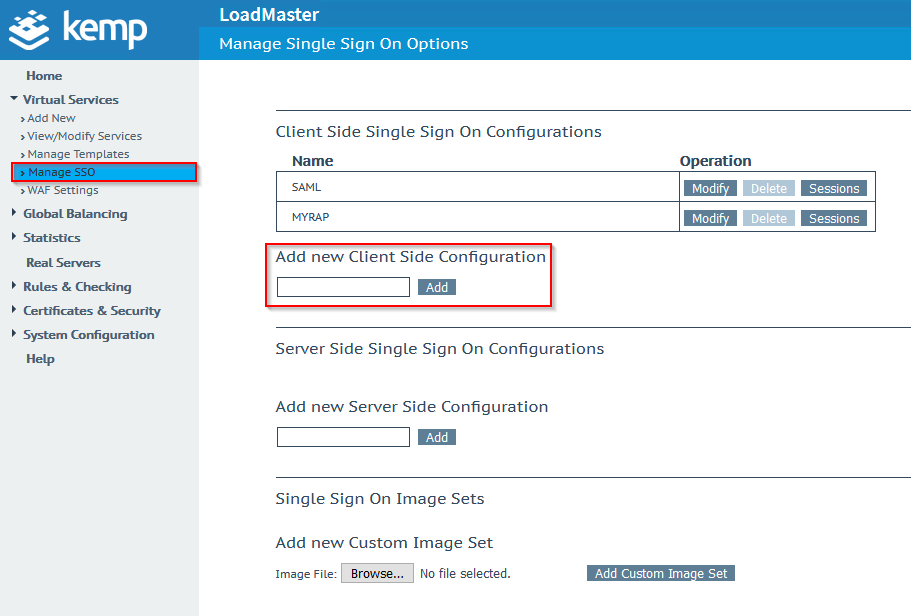

4. Przejdź do Virtual Services → Manage SSO i wypełnij pole Add new Client Side Configuration nazwą swojej konfiguracji SSO. Następnie kliknij Add, aby stworzyć nową konfigurację typu „Client Side Configuration”.

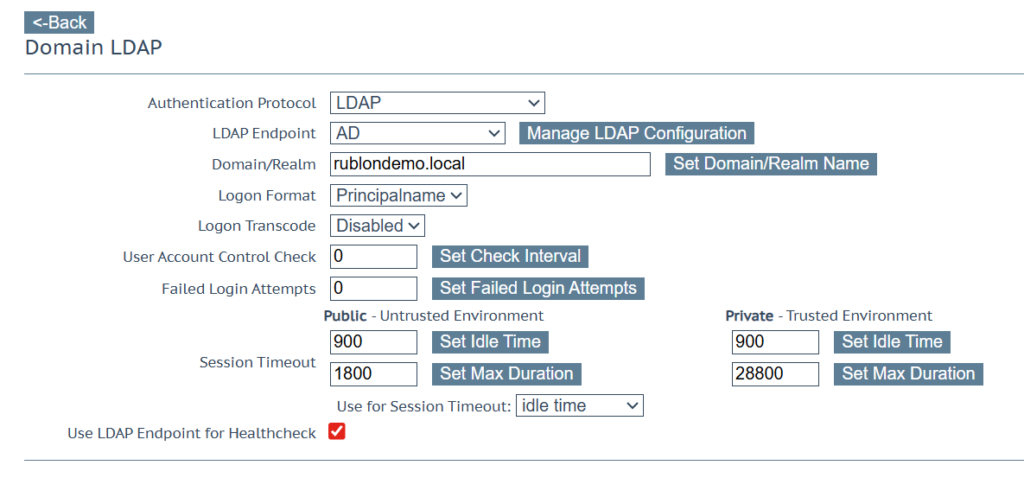

5. W liście rozwijanej Authentication Protocol wybierz LDAP. Wypełnij pola na podstawie poniższego zrzutu ekranu i tabeli. Wartości nieopisane w tabeli pozostaw w wartościowach domyślnych lub dostosuj je do swoich potrzeb.

Uwaga: Po wprowadzeniu każdej wartości kliknij odpowiedni przycisk Set, aby zastosować zmiany. Wartości nie zostaną zapisane, dopóki nie zostanie kliknięty przypisany do nich przycisk Set.

| LDAP Endpoint | AD |

| Domain/Realm | Wpisz domenę Active Directory. |

| Logon format | Principalname |

| Use LDAP Endpoint for Healthcheck | Zaznacz. |

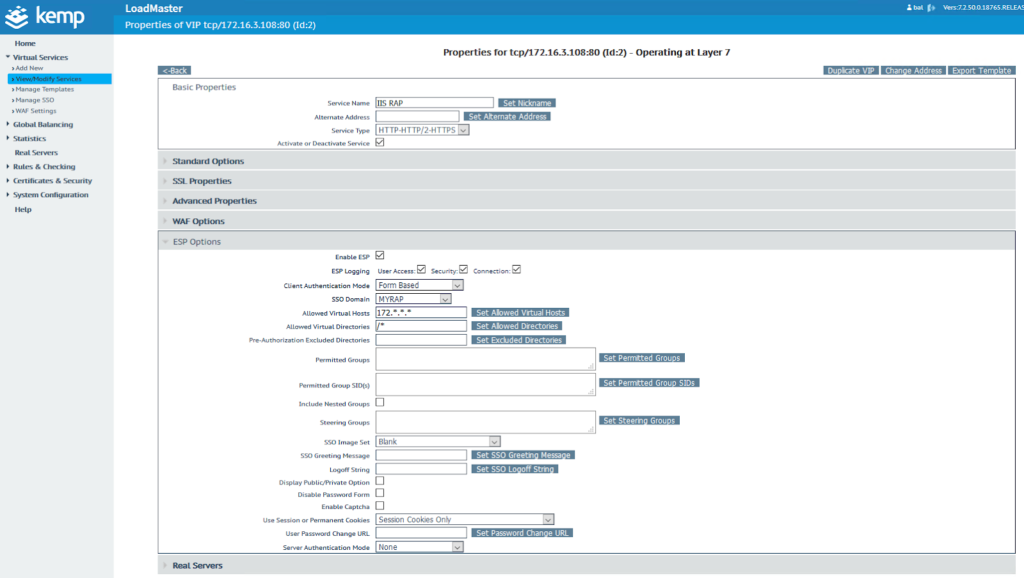

6. Przejdź do View/Modify Services i naciśnij przycisk Modify. Rozwiń ESP options.

7. Zaznacz Enable ESP i wpisz wymagane dane.

8. Ustaw Client Authentication Mode na Form Based. Ustaw SSO Domain, który wcześniej stworzono, a następnie zdefiniuj Allowed Virtual Hosts, Allowed Virtual Directories oraz Server Authentication Mode zgodnie z Twoją konfiguracją. Jeśli chcesz dowiedzieć się więcej o konfiguracji ESP, odwiedź tę stronę.

9. Konfiguracja została ukończona. Twoi użytkownicy mają włączoną funkcję uwierzytelniania dwuskładnikowego (2FA) podczas logowania do swojej usługi wirtualnej. Możesz teraz przetestować logowanie do Kemp z uwierzytelnianiem wieloskładnikowym oraz logowanie do aplikacji za Load Balancerem.

Testowanie uwierzytelniania wieloskładnikowego (MFA) dla usługi Kemp LoadMaster zintegrowanej za pośrednictwem protokołu LDAP(S)

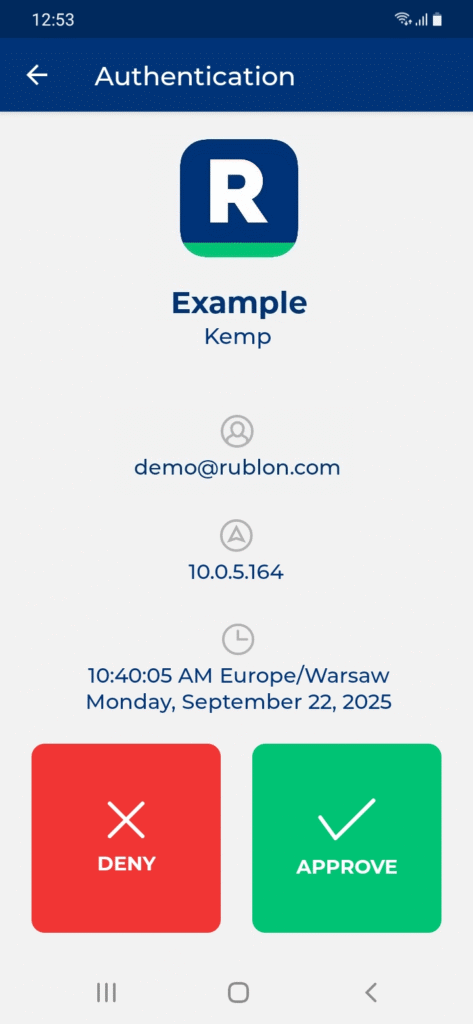

Ten przykład przedstawia logowanie wieloskładnikowe do usługi Kemp LoadMaster. Metoda uwierzytelniania Powiadomienie mobilne została ustawiona jako drugi czynnik w konfiguracji usługi Rublon Authentication Proxy (Parametr AUTH_METHOD został ustawiony na push).

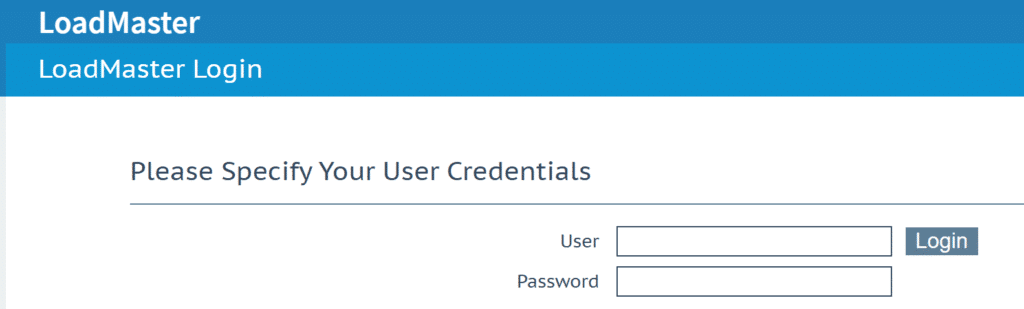

1. Zaloguj się do usługi Kemp LoadMaster, wpisując swoją nazwę użytkownika i hasło, a następnie kliknij Sign in.

2. Otrzymasz żądanie uwierzytelniania za pomocą metody Powiadomienie mobilne na swój telefon. Wybierz ZATWIERDŹ.

3. Otrzymasz dostęp do usługi Kemp LoadMaster.

Testowanie uwierzytelniania wieloskładnikowego (MFA) dla aplikacji działającej za Load Balancerem

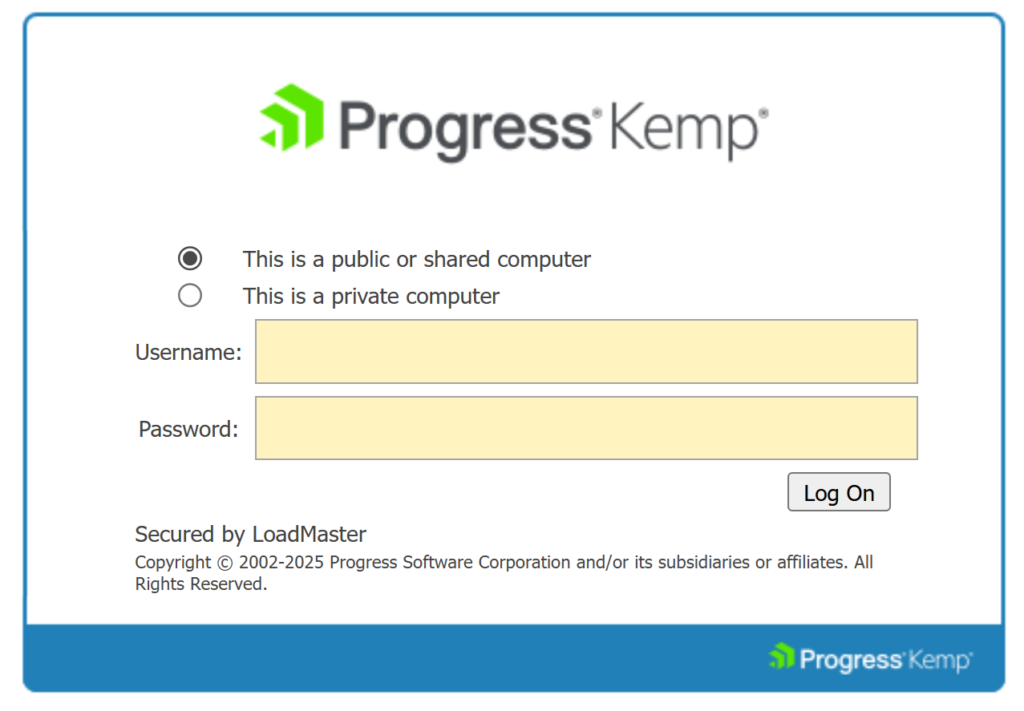

1. Zainicjuj usługę wirtualną Kemp i podaj dane uwierzytelniające LDAP.

2. Załóżmy, że usługa Rublon Authentication Proxy została skonfigurowana do korzystania z metody Powiadomienie mobilne jako metody uwierzytelniania (opcja auth_method została ustawiona na push). Po podaniu loginu i hasła, platforma Rublon MFA wyśle na Twój telefon żądanie uwierzytelnienia push. Wybierz ZATWIERDŹ.

3. Po zakończeniu uwierzytelniania wieloskładnikowego nastąpi przekierowanie do usługi wirtualnej.

4. Aktywna sesja pojawi się w sekcji Domain Users Management panelu administracyjnego Kemp LoadMaster.

Rozwiązywanie problemów z uwierzytelnianiem MFA dla usługi Kemp LoadMaster przy użyciu protokołu LDAP(S)

Jeśli napotkasz jakiekolwiek problemy z integracją Rublon, skontaktuj się z pomocą techniczną Rublon Support.