Ostatnia aktualizacja dnia September 18 2025

Omówienie uwierzytelniania MFA dla usługi Zabbix przy użyciu protokołu LDAP(S)

W tej dokumentacji opisano, jak zintegrować Rublon MFA z usługą Zabbix przy użyciu protokołu LDAP(S), aby umożliwić uwierzytelnianie wieloskładnikowe dla logowań do usługi Zabbix.

Wspierane metody uwierzytelniania

Film demonstracyjny

Zanim zaczniesz konfigurować uwierzytelnianie MFA dla usługi Zabbix przy użyciu protokołu LDAP(S)

Przed skonfigurowaniem uwierzytelniania Rublon MFA dla Zabbix:

- Upewnij się, że wszystkie wymagane komponenty są gotowe.

- Utwórz aplikację w konsoli Rublon Admin Console.

- Zainstaluj aplikację mobilną Rublon Authenticator.

Wymagane komponenty

1. Dostawca tożsamości (IdP) — potrzebujesz zewnętrznego dostawcy tożsamości, takiego jak Microsoft Active Directory, OpenLDAP czy FreeIPA.

2. Rublon Authentication Proxy – zainstaluj usługę Rublon Authentication Proxy, jeśli jeszcze nie jest zainstalowana oraz skonfiguruj usługę Rublon Authentication Proxy jako serwer proxy LDAP.

3. Zabbix – Prawidłowo zainstalowana i skonfigurowana usługa Zabbix.

Utwórz aplikację w konsoli Rublon Admin Console

1. Zarejestruj się w konsoli Rublon Admin Console. Oto jak to zrobić.

2. W konsoli Rublon Admin Console przejdź do zakładki Applications (Aplikacje) i kliknij Add Application (Dodaj aplikację).

3. Wprowadź nazwę swojej aplikacji (np. Zabbix), a następnie ustaw jej typ na Rublon Authentication Proxy.

4. Kliknij przycisk Save (Zapisz), aby dodać nową aplikację w konsoli Rublon Admin Console.

5. Skopiuj i zapisz wartości System Token i Secret Key. Te wartości będą Ci potrzebne później.

Zainstaluj aplikację Rublon Authenticator

Niektórzy użytkownicy końcowi prawdopodobnie skorzystają z aplikacji mobilnej Rublon Authenticator. Dlatego też, jako osoba konfigurująca uwierzytelnianie MFA dla usługi Zabbix, zdecydowanie zalecamy Ci zainstalowanie aplikacji mobilnej Rublon Authenticator. Dzięki temu możliwe będzie przetestowanie uwierzytelniania MFA dla usługi Zabbix za pomocą metody uwierzytelniania Powiadomienie mobilne.

Pobierz aplikację Rublon Authenticator dla systemu:

Konfiguracja uwierzytelniania wieloskładnikowego (MFA) dla usługi Zabbix przy użyciu protokołu LDAP(S)

Rublon Authentication Proxy

1. Edytuj plik konfiguracyjny usługi Rublon Auth Proxy i wklej wcześniej skopiowane wartości System Token i Secret Key odpowiednio w opcjach system_token i secret_key.

2. Przykładowa konfiguracja w pliku YAML:

log:

debug: true

rublon:

api_server: https://core.rublon.net

system_token: YOURSYSTEMTOKEN

secret_key: YOURSECRETKEY

proxy_servers:

- name: LDAP-Proxy

type: LDAP

ip: 0.0.0.0

port: 636

auth_source: LDAP_SOURCE_1

auth_method: push, email

rublon_section: rublon

cert_path: /etc/ssl/certs/ca.crt

pkey_path: /etc/ssl/certs/key.pem

auth_sources:

- name: LDAP_SOURCE_1

type: LDAP

ip: 172.16.0.127

port: 636

transport_type: ssl

search_dn: dc=example,dc=org

access_user_dn: cn=admin,dc=example,dc=org

access_user_password: CHANGE_ME

ca_certs_dir_path: /etc/ssl/certs/Zabbix

1. Zaloguj się do panelu administracyjnego Zabbix.

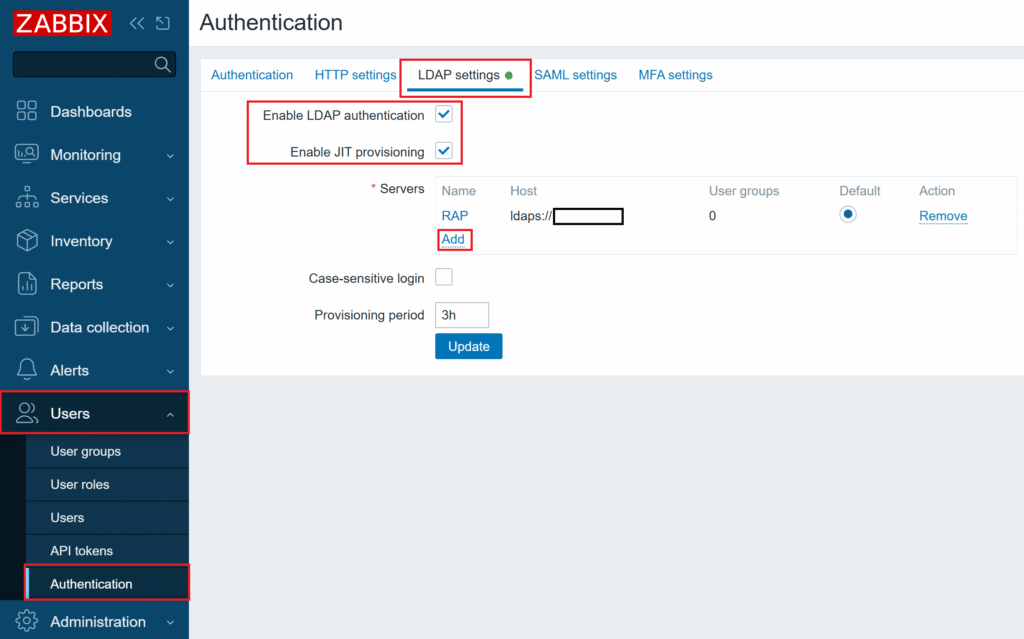

2. W panelu po lewej przejdź do Users → Authentication → LDAP Settings.

3. Zaznacz Enable LDAP authentication oraz Enable JIT provisioning.

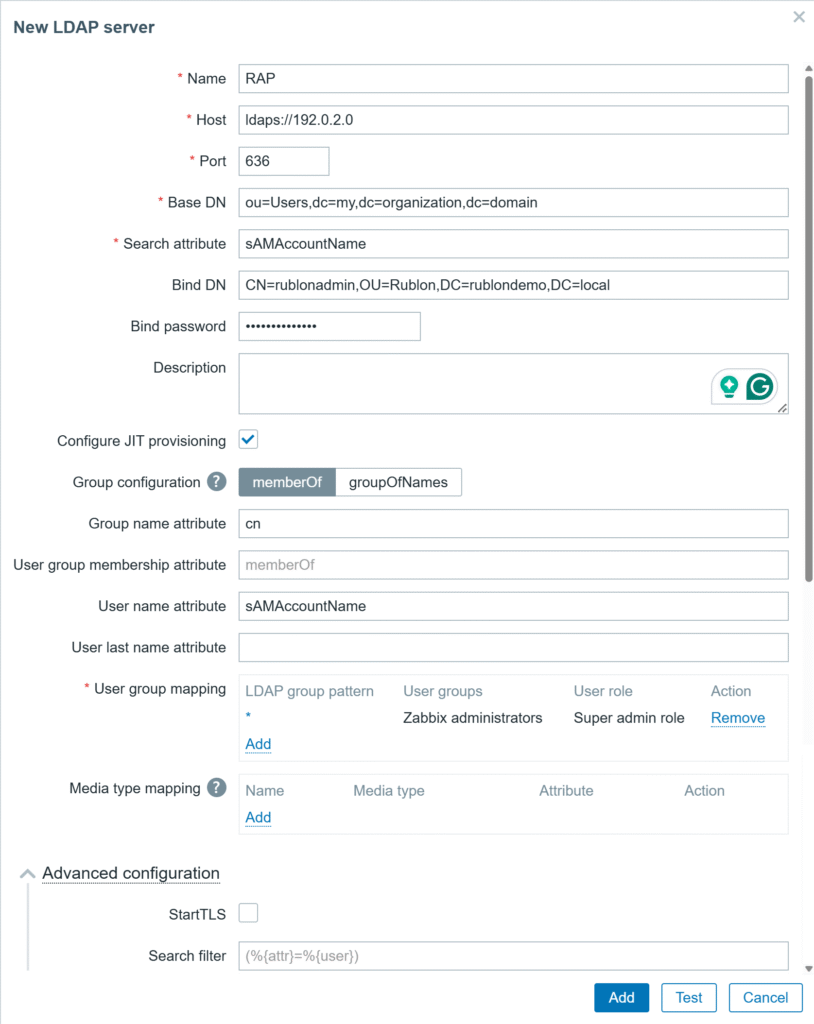

4. W Servers, wybierz Add. Wypełnij pola. Zapoznaj się z poniższym obrazkiem i tabelą.

| Name | Łatwo rozpoznawalna nazwa połączenia LDAP. |

| Host | Adres IP lub nazwa hosta serwera usługi Rublon Auth Proxy, , poprzedzona prefiksem ldap:// dla LDAP lub ldaps:// dla LDAPS. |

| Port | Port serwera usługi Rublon Auth Proxy (389 dla LDAP lub 636 dla LDAPS). |

| Base DN | Wprowadź wartość Base DN, od której usługa Zabbix ma rozpocząć wyszukiwanie użytkowników (np. ou=Users,dc=my,dc=organization,dc=domain). Musi to odpowiadać temu, co „widzi” konto bind. |

| Search attribute | Atrybut LDAP używany do logowania i wyszukiwania użytkowników (np. sAMAccountName). |

| Bind DN | Bind DN (pełna ścieżka LDAP konta serwisowego, np. CN=rublonadmin,OU=Rublon,DC=rublondemo,DC=local), które usługa Zabbix wykorzysta do uwierzytelnienia oraz uzyskania dostępu do katalogu LDAP w celu wyszukiwania informacji o użytkownikach. To konto musi mieć co najmniej uprawnienia do odczytu atrybutów innych użytkowników. Uwaga: Wartość Bind DN musi być taka sama jak wartość access_user_dn w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

| Bind password | Hasło użytkownika zdefiniowanego w Bind DN. Uwaga: Wartość Bind password musi być taka sama jak wartość access_user_password w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

| Description | Opcjonalne pole do dodania opisu połączenia LDAP. |

| Configure JIT provisioning | Włącz automatyczne tworzenie kont użytkowników przy pierwszym logowaniu. |

| Group configuration | Zdefiniuj sposób odczytu przynależności do grupy (np. za pomocą memberOf). |

| Group name attribute | Ustaw atrybut LDAP zawierający nazwę grupy (np. sAMAccountName). |

| User group membership attribute | Ustaw atrybut LDAP wskazujący, do których grup należy użytkownik. |

| User name attribute | Ustaw atrybut LDAP przypisany do imienia użytkownika. |

| User last name attribute | Ustaw atrybut LDAP przypisany do nazwiska użytkownika. |

| User group mapping | Zdefiniuj reguły mapowania grup LDAP do grup/ról aplikacji. Wybierz Add, a następnie wprowadź wzorzec grupy LDAP i wybierz odpowiednie grupy użytkowników oraz role użytkowników. Użycie symbolu wieloznacznego (*) we wzorcu grupy LDAP może uprościć konfigurację, ale nie jest to zalecane, ponieważ powoduje to utworzenie zbyt szerokiego mapowania. Aby uniknąć nadania zbyt szerokich uprawnień, należy używać dokładnych nazw grup lub precyzyjnych wzorców. |

| Media type mapping | Opcjonalnie zdefiniuj mapowanie atrybutów LDAP na dodatkowe dane użytkownika (np. numer telefonu). |

| StartTLS | Opcjonalne. LDAPS będzie działać nawet jeśli ta opcja nie zostanie zaznaczona ze względu na przedrostek ldaps://, który z założenia wymusza TLS. |

| Search filter | Opcjonalne. Filtr LDAP ograniczający liczbę użytkowników pobieranych podczas wyszukiwania. |

5. Wybierz Test w celu przetestowania konfiguracji, a następnie Add, aby zapisać nowoutworzony serwer.

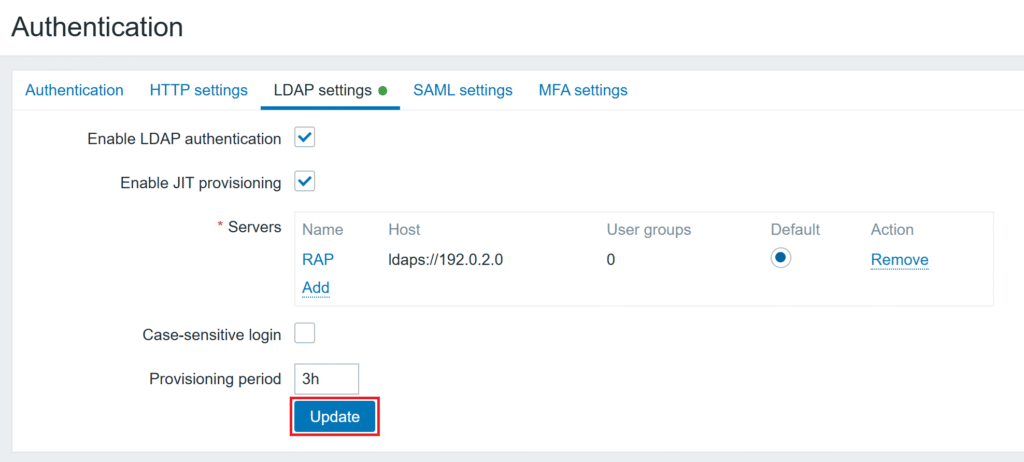

6. Wybierz ponownie Update, aby zapisać zmiany w ustawieniach LDAP.

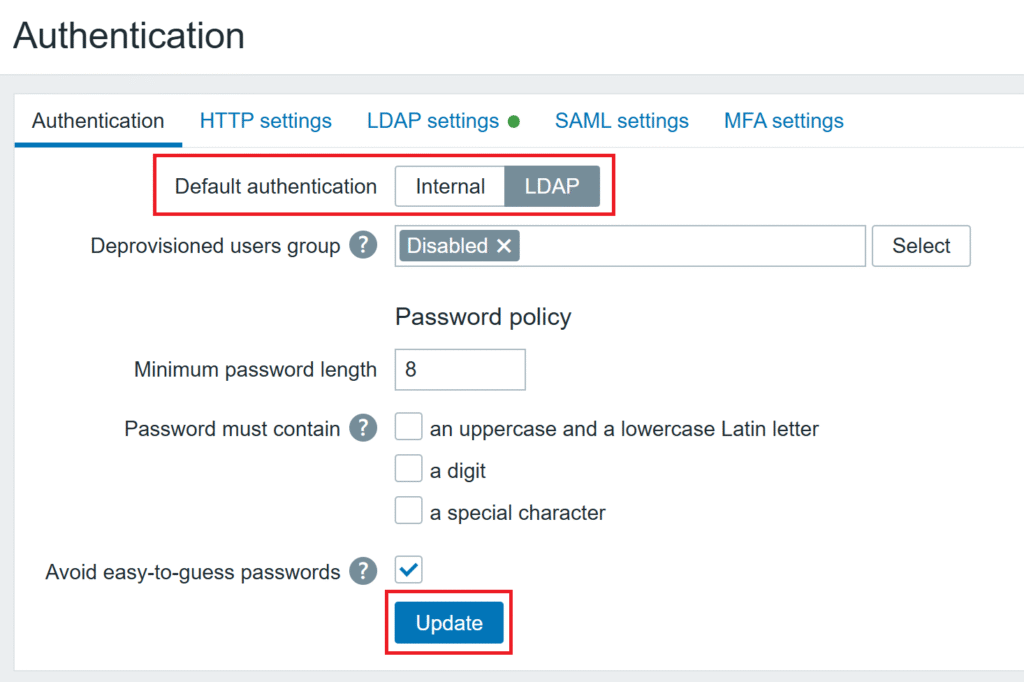

7. W Authentication, ustaw Default authentication na LDAP i wybierz Update.

Testowanie uwierzytelniania wieloskładnikowego (MFA) dla usługi Zabbix zintegrowanego za pośrednictwem protokołu LDAP(S)

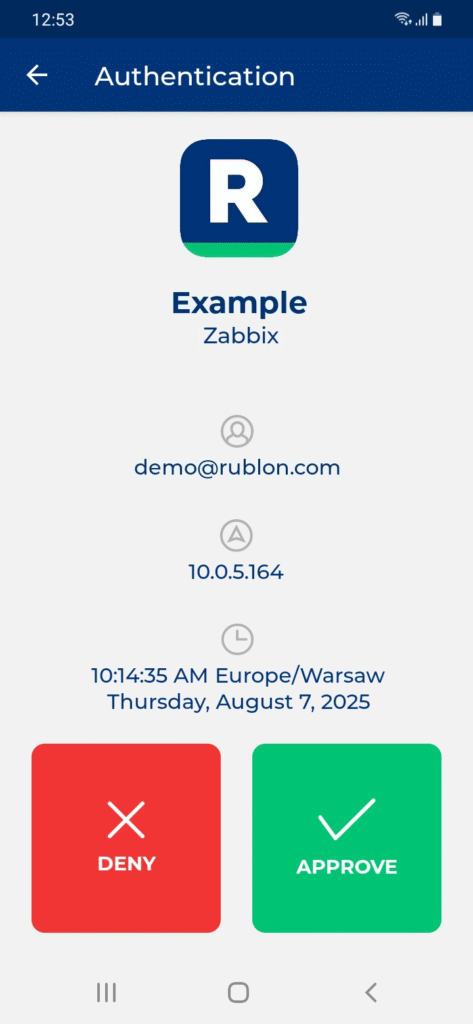

Ten przykład przedstawia logowanie wieloskładnikowe do usługi Zabbix. Metoda uwierzytelniania Powiadomienie mobilne została ustawiona jako drugi czynnik w konfiguracji usługi Rublon Authentication Proxy (Parametr AUTH_METHOD został ustawiony na push).

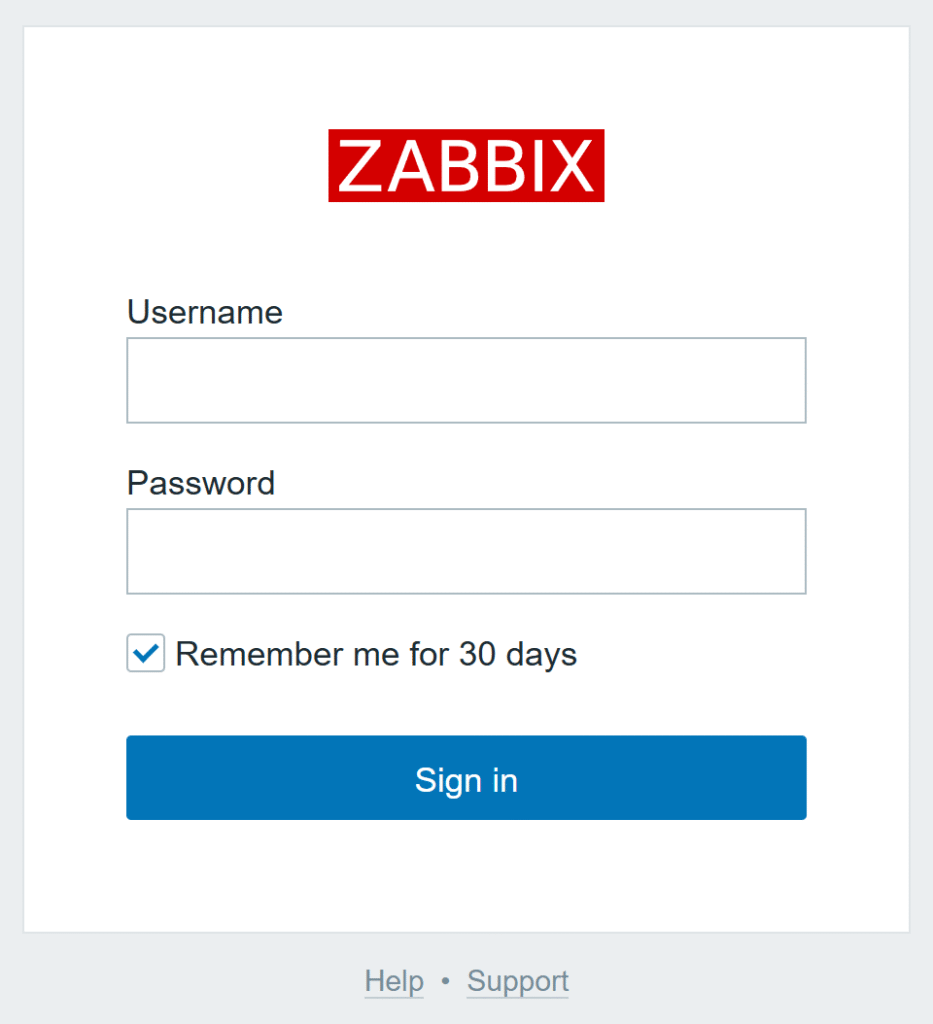

1. Zaloguj się do usługi Zabbix jako użytkownik, wpisując swoją nazwę użytkownika i hasło, a następnie kliknij Sign in.

2. Otrzymasz żądanie uwierzytelniania za pomocą metody Powiadomienie mobilne na swój telefon. Wybierz ZATWIERDŹ.

3. Otrzymasz dostęp do usługi Zabbix.

Rozwiązywanie problemów z uwierzytelnianiem MFA dla usługi Zabbix przy użyciu protokołu LDAP(S)

Jeśli napotkasz jakiekolwiek problemy z integracją Rublon, skontaktuj się z pomocą techniczną Rublon Support.