Ostatnia aktualizacja dnia September 18 2025

Zimbra Collaboration to pakiet oprogramowania typu open source do obsługi poczty elektronicznej i zwiększania wydajności, który łączy serwer pocztowy z nowoczesnym klientem internetowym, oferującym kalendarze, kontakty, zadania, czat i funkcje udostępniania plików.

Uwierzytelnianie wieloskładnikowe (MFA) dla usługi Zimbra Collaboration zapewnia dodatkową warstwę bezpieczeństwa podczas logowania do Zimbra. Użytkownicy muszą przejść zarówno uwierzytelnianie podstawowe (login/hasło), jak i dodatkowe (np. Powiadomienie mobilne). Nawet jeśli cyberprzestępca zna hasło użytkownika, nie uzyska dostępu bez ukończenia drugiego kroku.

Omówienie uwierzytelniania MFA dla usługi Zimbra Collaboration

W tej dokumentacji opisano, jak zintegrować Rublon MFA z usługą Zimbra Collaboration przy użyciu protokołu LDAP, aby włączyć uwierzytelnianie wieloskładnikowe dla logowań użytkowników.

Rublon MFA dla Zimbra Collaboration integruje się za pośrednictwem usługi Rublon Authentication Proxy, obsługującej protokół LDAP. Dzięki temu tylko autoryzowani użytkownicy mogą wykonać dodatkową metodę uwierzytelniania, uniemożliwiając dostęp potencjalnym intruzom.

Wspierane metody uwierzytelniania

Film demonstracyjny

Zanim zaczniesz konfigurować uwierzytelnianie MFA dla usługi Zimbra Collaboration

Przed skonfigurowaniem uwierzytelniania Rublon MFA dla Zimbra Collaboration:

- Upewnij się, że wszystkie wymagane komponenty są gotowe.

- Utwórz aplikację w konsoli Rublon Admin Console.

- Zainstaluj aplikację mobilną Rublon Authenticator.

Wymagane komponenty

1. Dostawca tożsamości (IdP) — potrzebujesz zewnętrznego dostawcy tożsamości, takiego jak Microsoft Active Directory, OpenLDAP czy FreeIPA.

2. Rublon Authentication Proxy – zainstaluj usługę Rublon Authentication Proxy, jeśli jeszcze nie jest zainstalowana oraz skonfiguruj usługę Rublon Authentication Proxy jako serwer proxy LDAP.

3. Zimbra Collaboration – Prawidłowo zainstalowana i skonfigurowana usługa Zimbra Collaboration Server. Przetestowano w wersji 10.1.0.

Utwórz aplikację w konsoli Rublon Admin Console

1. Zarejestruj się w konsoli Rublon Admin Console. Oto jak to zrobić.

2. W konsoli Rublon Admin Console przejdź do zakładki Applications (Aplikacje) i kliknij Add Application (Dodaj aplikację).

3. Wprowadź nazwę swojej aplikacji (np. Zimbra Collaboration), a następnie ustaw jej typ na Rublon Authentication Proxy.

4. Kliknij przycisk Save (Zapisz), aby dodać nową aplikację w konsoli Rublon Admin Console.

5. Skopiuj i zapisz wartości System Token i Secret Key. Te wartości będą Ci potrzebne później.

Zainstaluj aplikację Rublon Authenticator

Niektórzy użytkownicy końcowi prawdopodobnie skorzystają z aplikacji mobilnej Rublon Authenticator. Dlatego też, jako osoba konfigurująca uwierzytelnianie MFA dla usługi Zimbra Collaboration, zdecydowanie zalecamy Ci zainstalowanie aplikacji mobilnej Rublon Authenticator. Dzięki temu możliwe będzie przetestowanie uwierzytelniania MFA dla usługi Zimbra Collaboration za pomocą metody uwierzytelniania Powiadomienie mobilne.

Pobierz aplikację Rublon Authenticator dla systemu:

Konfiguracja uwierzytelniania wieloskładnikowego (MFA) dla usługi Zimbra Collaboration

Rublon Authentication Proxy

1. Edytuj plik konfiguracyjny usługi Rublon Auth Proxy i wklej wcześniej skopiowane wartości System Token i Secret Key odpowiednio w opcjach system_token i secret_key.

2. Przykładowa konfiguracja w pliku YAML:

log:

debug: true

rublon:

api_server: https://core.rublon.net

system_token: token_from_admin_console

secret_key: secret_from_admin_console

proxy_servers:

- name: LDAP-Proxy

type: LDAP

ip: 0.0.0.0

port: 389

transport_type: plain

auth_source: LDAP_SOURCE_1

auth_method: push,email

auth_sources:

- name: LDAP_SOURCE_1

type: LDAP

ip: x.x.x.x

port: 389

search_dn: DC=domain,DC=local

access_user_dn: CN=rap,OU=RUBLON,DC=domain,DC=local

access_user_password: P@ssw0rd123Tworzenie domeny

Note

Wykonaj te kroki tylko, jeśli nie masz domeny w Konfiguruj → Domeny.

Jeśli masz już domenę, możesz przejść od razu do sekcji Konfiguracja uwierzytelniania dla domeny.

1. Zaloguj się do konsoli administracyjnej Zimbra.

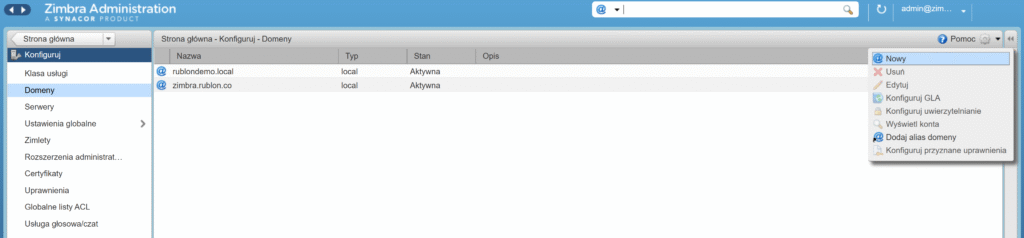

2. W panelu po lewej przejdź do Konfiguruj → Domeny. Następnie wybierz ikonę koła zębatego w prawym górnym rogu i wybierz Nowy.

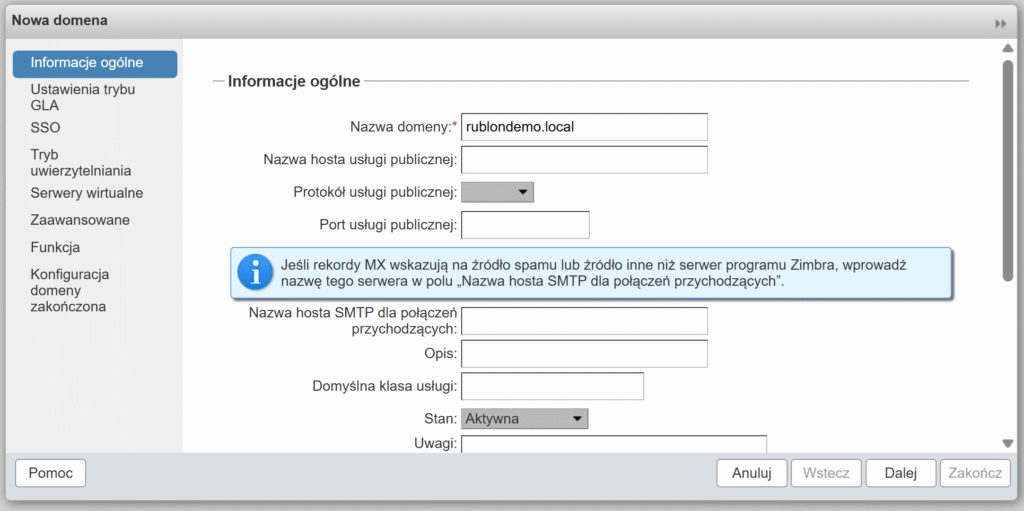

3. W zakładce Informacje ogólne wprowadź nazwę domeny i wybierz Dalej.

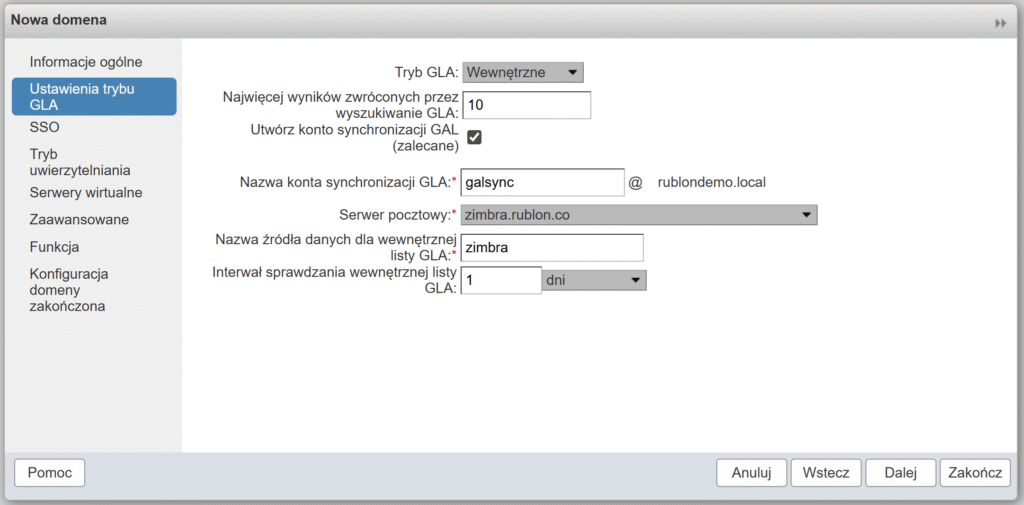

4. W zakładce Ustawienia trybu GLA wybierz swój serwer pocztowy z listy rozwijanej. Pozostałe opcje pozostaw bez zmian lub dostosuj je zgodnie z własnymi potrzebami. Następnie wybierz Dalej.

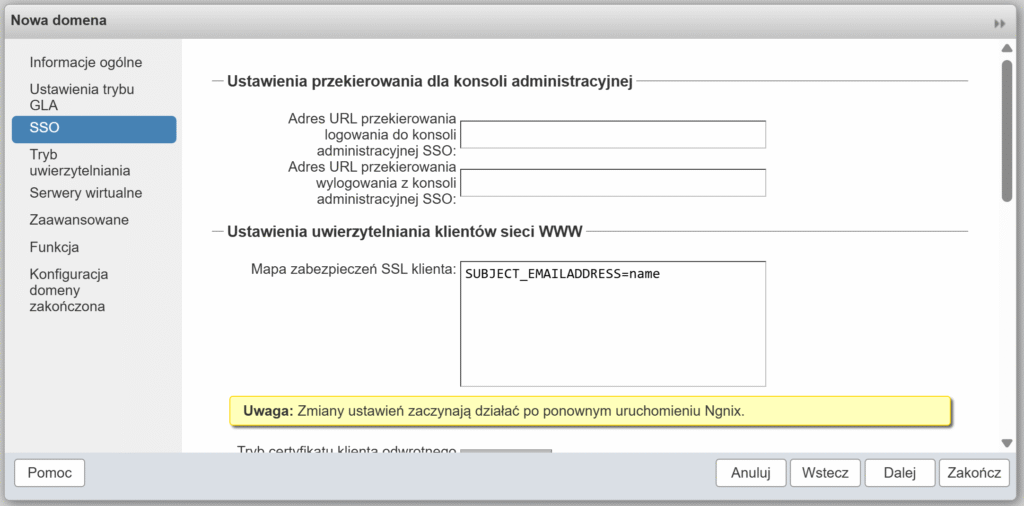

5. W zakładce SSO pozostaw wszystkie opcje bez zmian i wybierz Dalej.

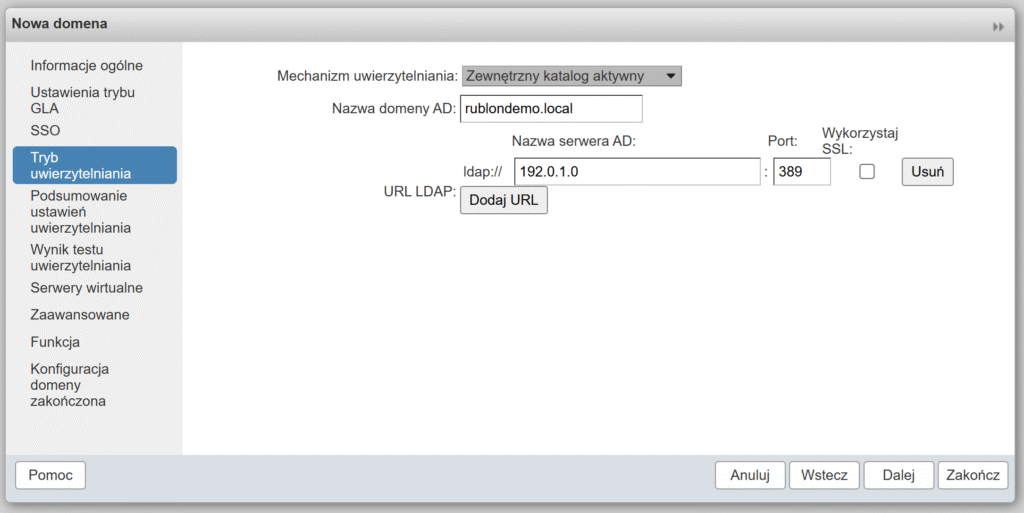

6. Wypełnij pola w zakładce Tryb uwierzytelniania i wybierz Dalej. Zapoznaj się z poniższym obrazkiem i tabelą.

| Mechanizm uwierzytelniania | Zewnętrzny katalog aktywny |

| Nazwa domeny AD | Podaj nazwę domeny AD. |

| URL LDAP | Adres IP lub nazwa hosta usługi Rublon Authentication Proxy. |

| Port | Port serwera usługi Rublon Auth Proxy (389 dla LDAP). |

7. W zakładce Podsumowanie ustawień uwierzytelniania, przejrzyj podsumowanie konfiguracji proxy LDAP i wybierz Dalej.

Uwaga

Na tym etapie nie korzystaj z opcji testowania, ponieważ test zakończy się niepowodzeniem. Nie ma to wpływu na rzeczywiste uwierzytelnianie użytkowników. Logowanie do Zimbra będzie działać poprawnie z Rublon MFA.

8. Pozostałe zakładki są opcjonalne i można je pominąć. Wybierz Zakończ, aby zakończyć konfigurację domeny.

Konfiguracja uwierzytelniania dla domeny

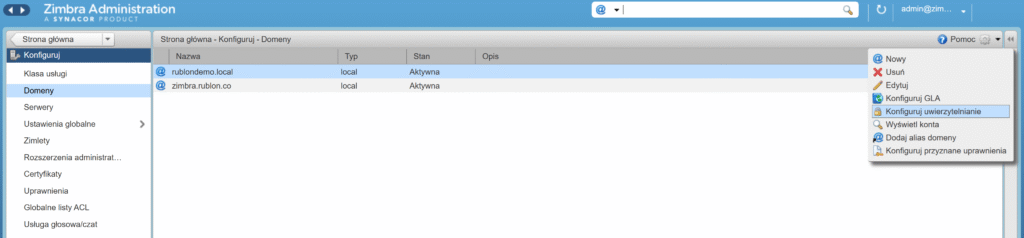

1. W panelu po lewej konsoli administracyjnej Zimbra przejdź do Konfiguruj → Domeny i wybierz swoją domenę. Następnie wybierz ikonę koła zębatego w prawym górnym rogu i wybierz Konfiguruj uwierzytelnianie.

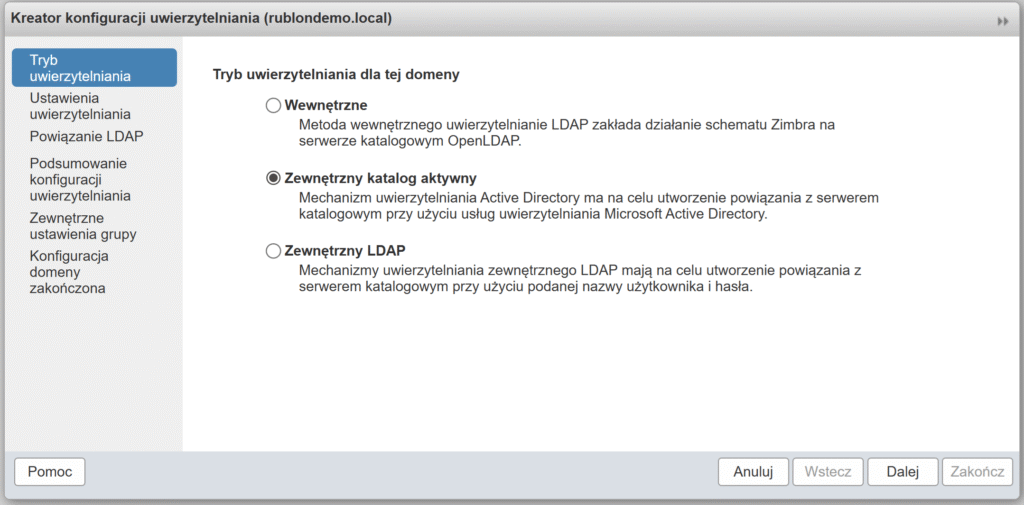

2. Pojawi się nowe okno z kreatorem konfiguracji uwierzytelniania. W zakładce Tryb uwierzytelniania wybierz Zewnętrzny katalog aktywny i wybierz Dalej.

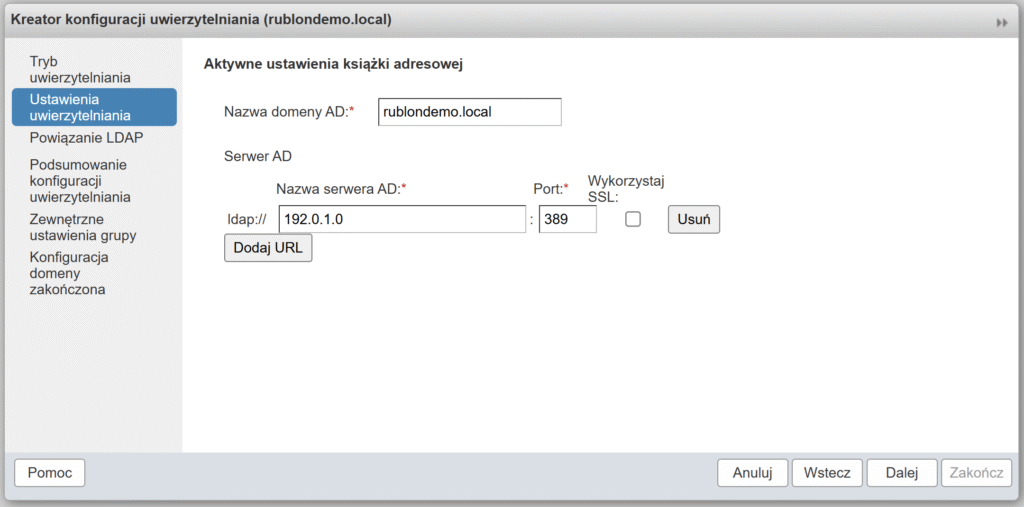

3. W zakładce Ustawienia uwierzytelniania wypełnij pola i wybierz Dalej. Zapoznaj się z poniższym obrazkiem i tabelą.

| Nazwa domeny AD | Podaj nazwę domeny AD. |

| Nazwa serwera AD | Adres IP lub nazwa hosta usługi Rublon Authentication Proxy. |

| Port | Port serwera usługi Rublon Auth Proxy (389 dla LDAP). |

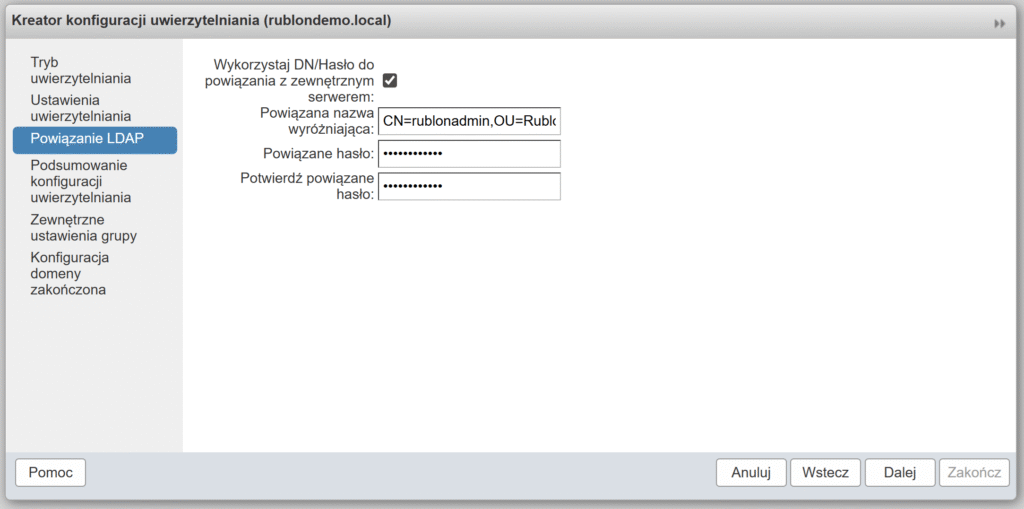

4. W zakładce Powiązanie LDAP wypełnij pola i wybierz Dalej. Zapoznaj się z poniższym obrazkiem i tabelą.

| Wykorzystaj DN/Hasło do powiązania z zewnętrznym serwerem | Zaznacz |

| Powiązana nazwa wyróżniająca | Bind DN (pełna ścieżka LDAP konta serwisowego, np. CN=rublonadmin,OU=Rublon,DC=rublondemo,DC=local), które usługa Zimbra wykorzysta do uwierzytelnienia oraz uzyskania dostępu do katalogu LDAP w celu wyszukiwania informacji o użytkownikach. Uwaga: Wartość Bind DN musi być taka sama jak wartość access_user_dn w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

| Powiązane hasło | Hasło użytkownika zdefiniowanego w Bind DN. Uwaga: Wartość Bind password musi być taka sama jak wartość access_user_password w pliku konfiguracyjnym usługi Rublon Auth Proxy. |

| Potwierdź powiązane hasło | Wpisz ponownie powyższe hasło. |

5. Pozostałe zakładki są opcjonalne i można je pominąć. Wybierz Zakończ, aby zakończyć konfigurację uwierzytelniania dla domeny.

Uwaga

Na tym etapie nie korzystaj z opcji testowania, ponieważ test zakończy się niepowodzeniem. Nie ma to wpływu na rzeczywiste uwierzytelnianie użytkowników. Logowanie do Zimbra będzie działać poprawnie z Rublon MFA.

Konfiguracja uwierzytelniania MFA dla użytkowników i administratorów

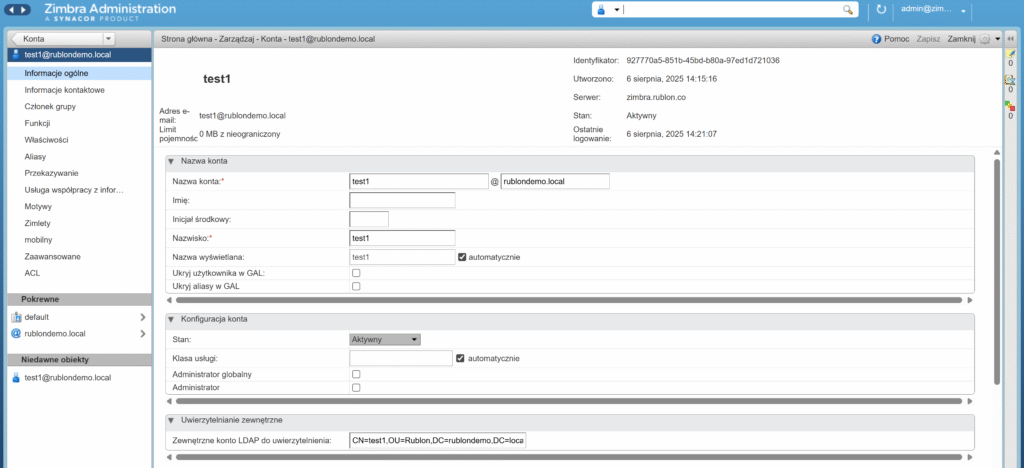

1. W panelu po lewej przejdź do Zarządzaj → Konta, wybierz użytkownika (lub administratora), wybierz ikonę koła zębatego w prawym górnym rogu i wybierz Edytuj.

2. Wypełnij pola w zakładce Informacje ogólne. Zapoznaj się z poniższym obrazkiem i tabelą.

| Nazwa konta | Wprowadź nazwę konta użytkownika w następującej formie: „nazwa_użytkownika@twoja_domena” – np. test@rublondemo.local. |

| Nazwisko | Wprowadź nazwisko użytkownika. (Zimbra wymaga wypełnienia tego pola). |

| Zewnętrzne konto LDAP do uwierzytelnienia | Wprowadź zewnętrzne konto LDAP do uwierzytelniania jako LDAP Bind dla tego użytkownika. Musi być zdefiniowane w notacji LDAP, np. CN=test,OU=Rublon,CN=rublondemo,CN=local. |

3. Pozostałe opcje pozostaw bez zmian lub dostosuj je zgodnie z własnymi potrzebami. Następnie wybierz Zapisz, aby zapisać zmiany.

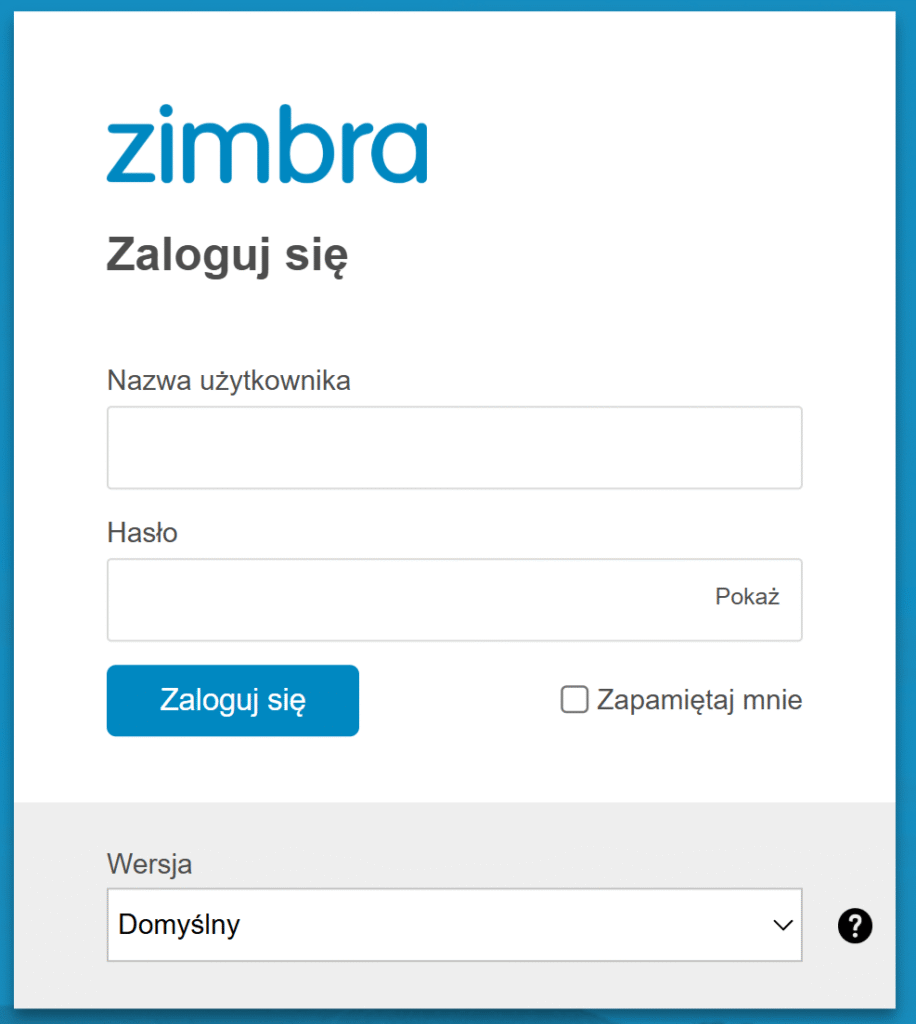

Testowanie uwierzytelniania wieloskładnikowego (MFA) dla usługi Zimbra Collaboration

Ten przykład przedstawia logowanie wieloskładnikowe do usługi Zimbra Collaboration. Metoda uwierzytelniania Powiadomienie mobilne została ustawiona jako drugi czynnik w konfiguracji usługi Rublon Authentication Proxy (Parametr AUTH_METHOD został ustawiony na Push).

1. Otwórz portal Zimbra, wprowadź swoją nazwę użytkownika i hasło, a następnie wybierz Zaloguj się.

2. Otrzymasz żądanie uwierzytelniania za pomocą metody Powiadomienie mobilne na swój telefon. Wybierz ZATWIERDŹ.

3. Otrzymasz dostęp do usługi Zimbra Collaboration.

Rozwiązywanie problemów z uwierzytelnianiem MFA dla usługi Zimbra Collaboration

Jeśli napotkasz jakiekolwiek problemy z integracją Rublon, skontaktuj się z pomocą techniczną Rublon Support.