Zuletzt aktualisiert am 15. December 2025

Überblick über die Multifaktor-Authentifizierung für Windows-Anmeldungen und RDP

- Um eines der folgenden Betriebssysteme abzusichern, installieren Sie nach dem Herunterladen die aktuelle Version des Rublon für Windows Konnektors:

- Windows 10 Home & Pro – Version 1809 (Oktober 2018 Update) oder höher

- Windows 11 Home & Pro

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

- Um eines der unten aufgeführten älteren Betriebssysteme abzusichern, installieren Sie nach dem Herunterladen die Legacy-Version des Rublon für Windows Konnektors (5.X.X):

- Windows 7 SP1

- Windows 8.1 Home & Pro

- Windows 10 Home & Pro – bis vor Version 1809 (Oktober 2018 Update)

- Windows Server 2008 R2

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

Hinweis

Hinweis

Hinweis

Demo Videos

MFA für Windows Hello mit FIDO2-Sicherheitsschlüssel

MFA for Microsoft Remote Desktop (RDP) With FIDO2 Security Key

Wie funktioniert Rublon MFA für Windows-Anmeldungen und RDP?

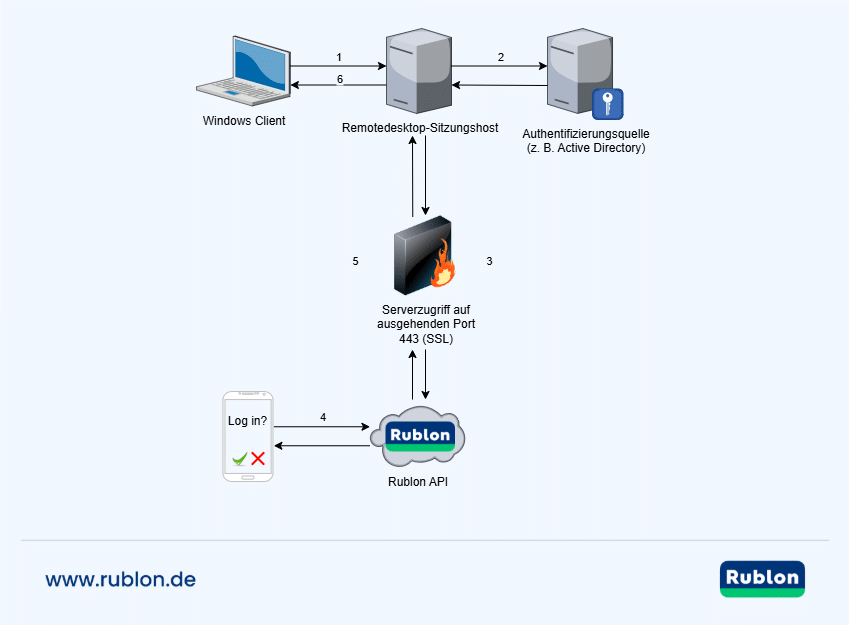

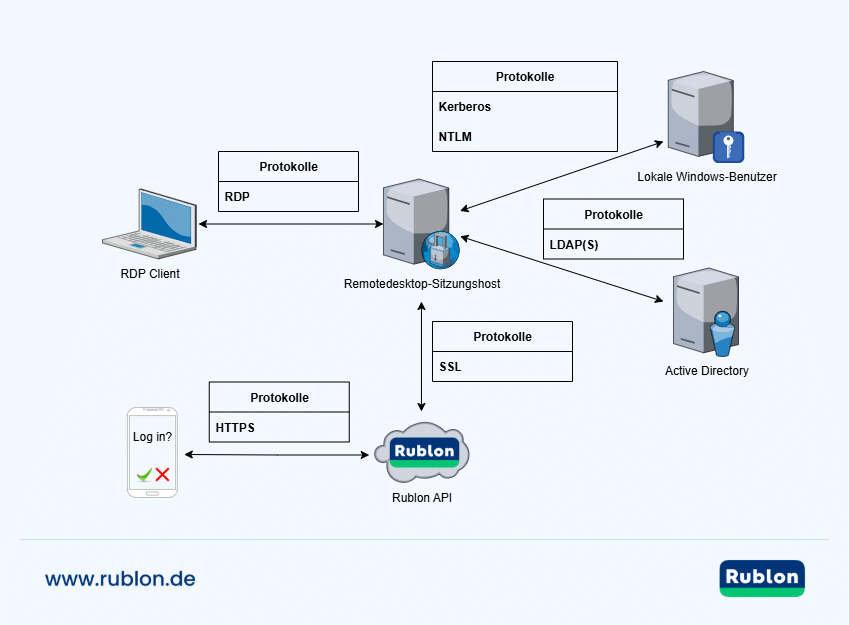

Netzwerkdiagramme

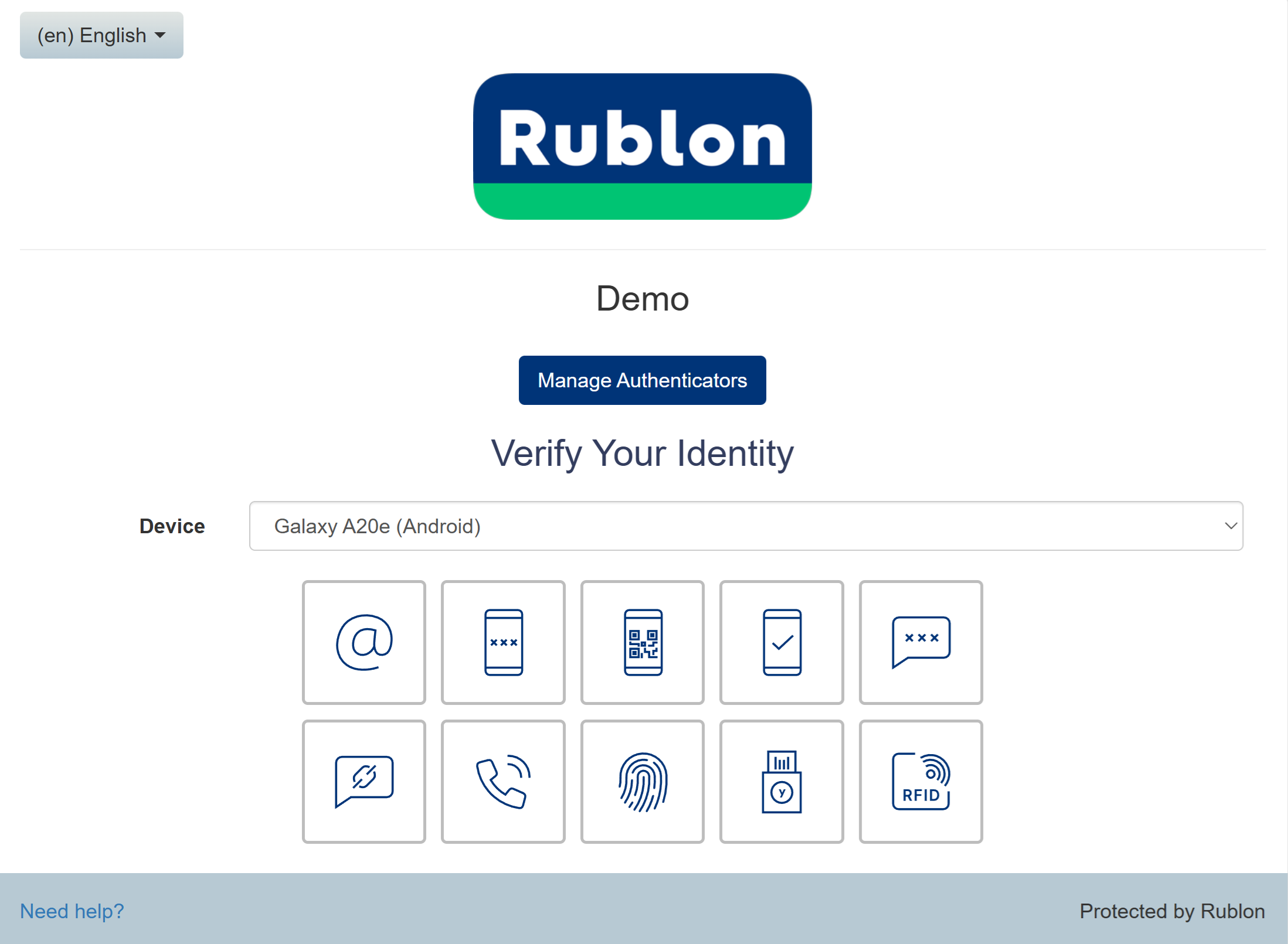

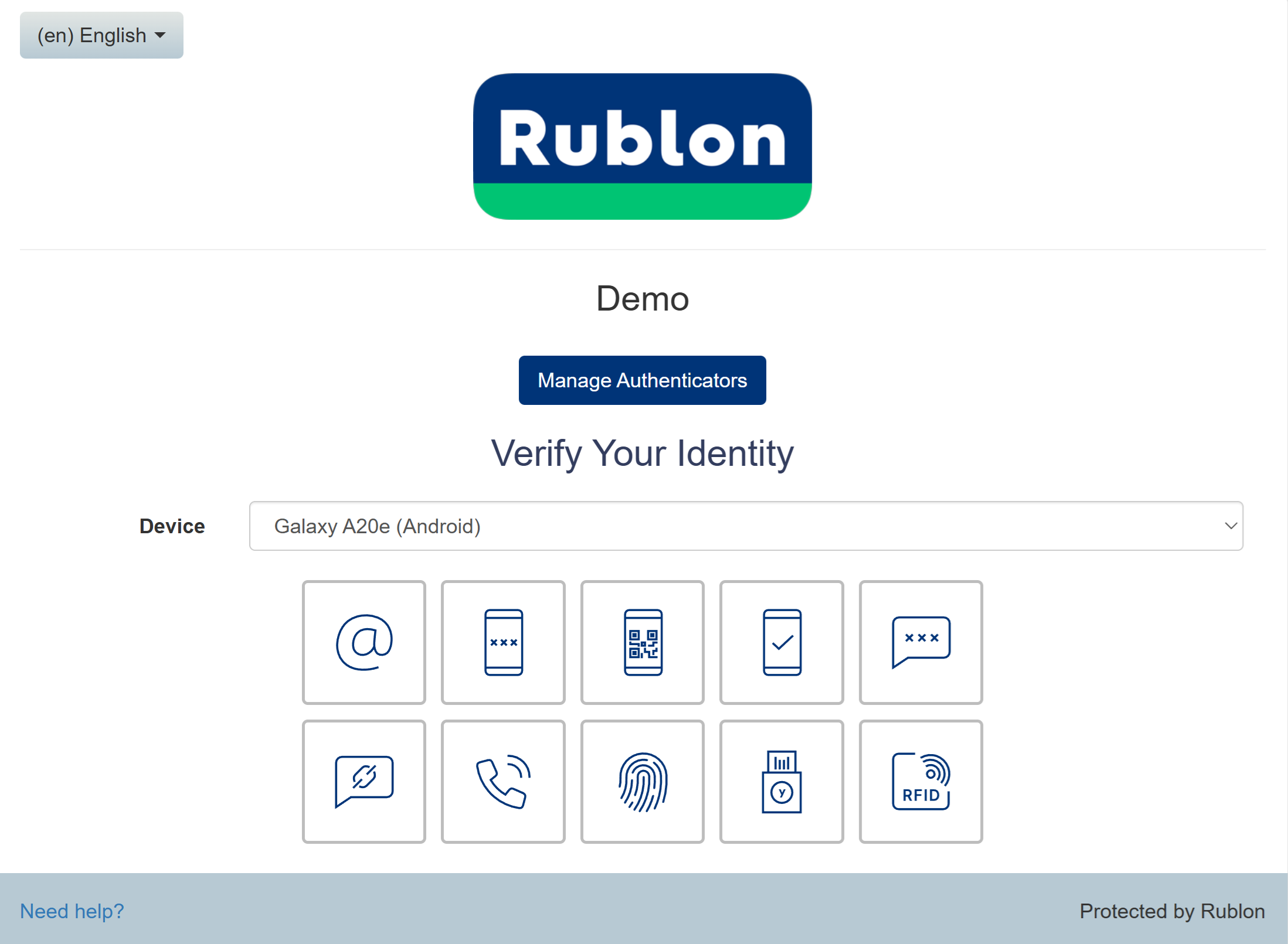

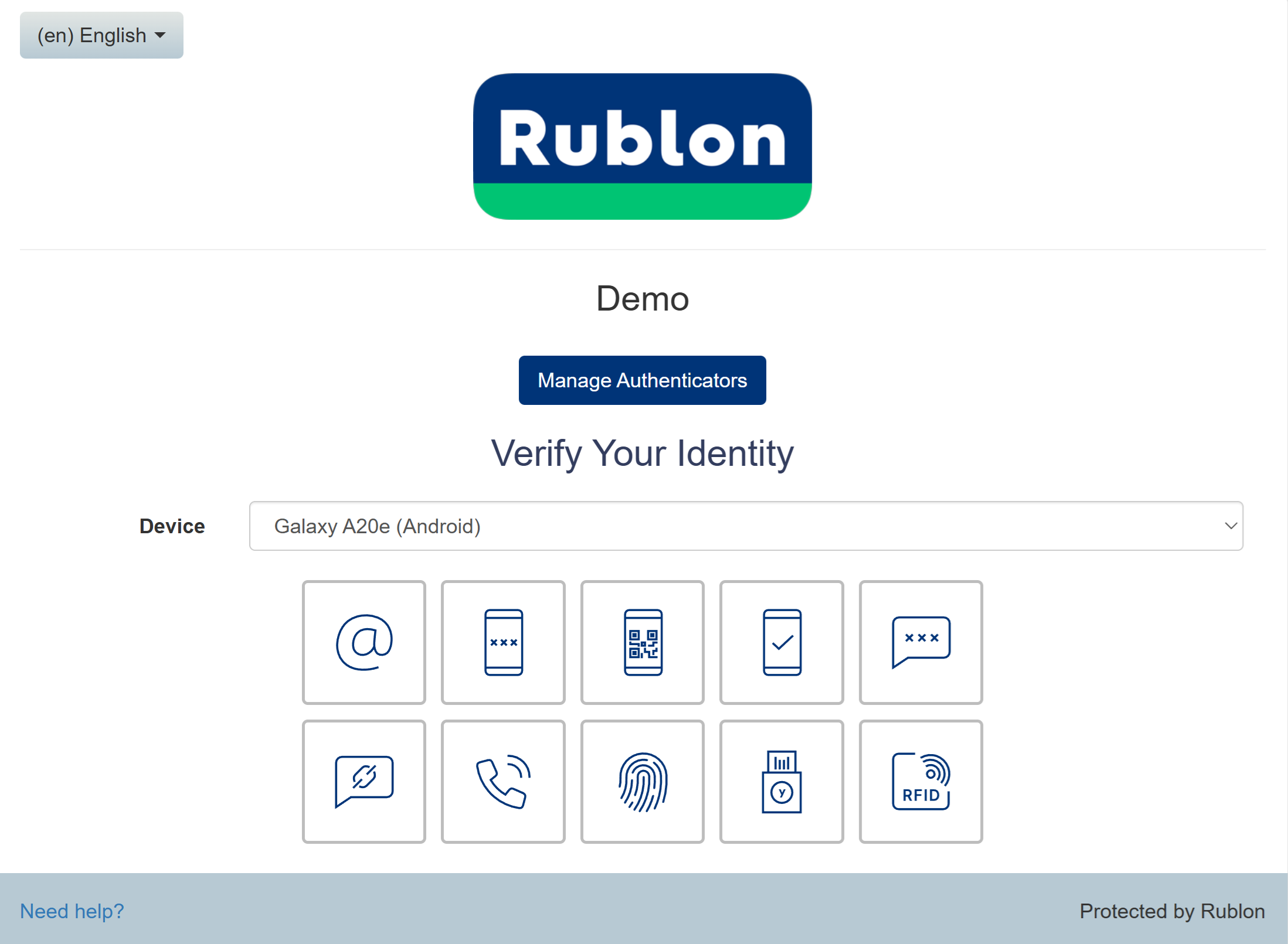

Unterstützte Authentifizierungsmethoden

| Authentication Method | Unterstützt | Hinweise |

| Mobile Push | ✔ | N/A |

| FIDO | ✔ | * |

| Passcode | ✔ | N/A |

| SMS Passcode | ✔ | N/A |

| SMS Link | ✔ | N/A |

| Telefonanruf | ✔ | N/A |

| QR-Code | ✔ | N/A |

| E-Mail-Link | ✔ | N/A |

| YubiKey OTP | ✔ | N/A |

| RFID | ✔ | N/A |

* FIDO — OS-Unterstützung

Lokale Windows-Anmeldungen

- Windows Server 2019 (für Microsoft Entra ID-beitretene Geräte ab Version 17763, für hybrid-beitretene Geräte ab Version 2004)

- Windows Server 2022

- Windows Server 2025

- Windows 10 für Microsoft Entra ID-beitretene Geräte ab Version 17763, für hybrid-beitretene Geräte ab Version 2004)

- Windows 11

RDP connections

- Windows Server 2019 (für Microsoft Entra ID-beitretene Geräte ab Version 1903, für hybrid-beitretene Geräte ab Version 2004)

- Windows Server 2022

- Windows Server 2025

- Windows 10 (für Microsoft Entra ID-beitretene Geräte ab Version 1903, für hybrid-beitretene Geräte ab Version 2004)

- Windows 11

Unterstützte Kontotypen

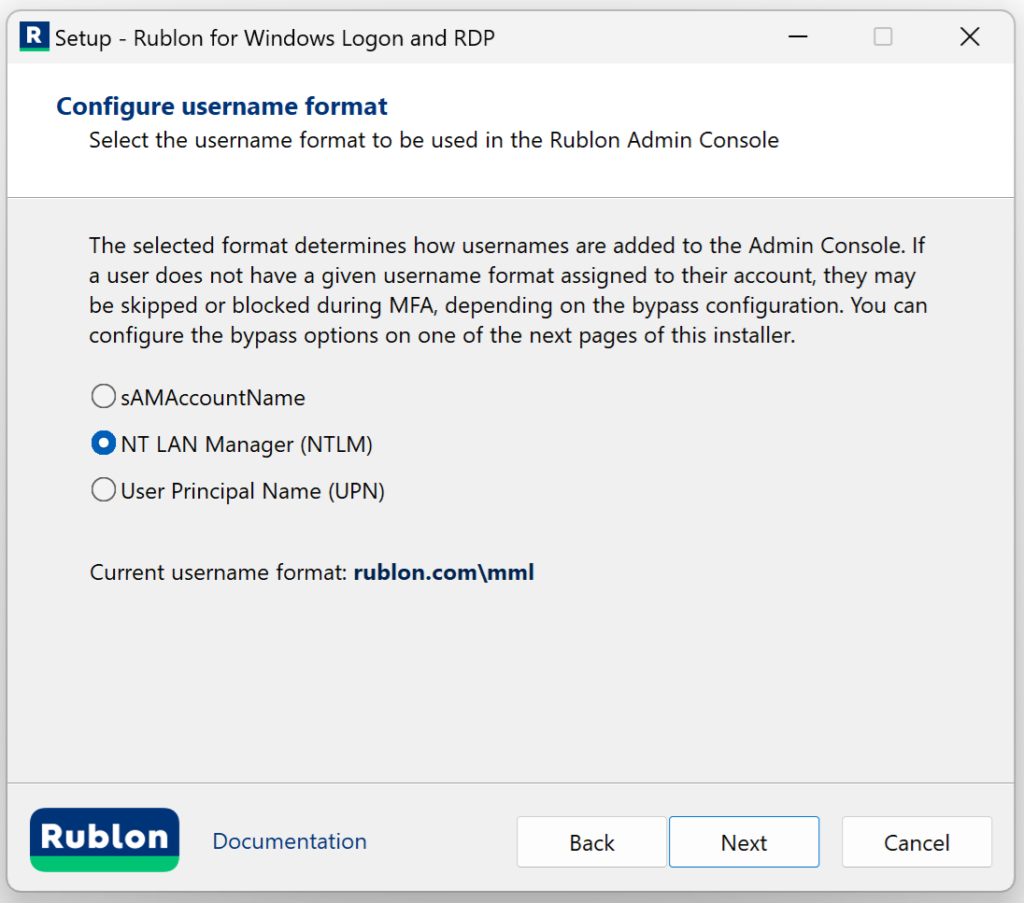

Grundlegende Benutzeridentifikation

Bekannte Einschränkungen

- Wenn eine RDP-Sitzung über Remote Desktop Gateway (RDG) gestartet wird, sieht die Windows Logon-Komponente nur die IP-Adresse des RD Gateway selbst und nicht die ursprüngliche IP-Adresse des Clients. Weitere Informationen: Warum funktioniert die Richtlinie Authorized Networks nicht mit RDP über RD Gateway?

Bevor Sie beginnen

Voraussetzungen für Windows Server 2008 R2

Voraussetzungen für Windows Server 2012 ohne R2

Voraussetzungen für Windows 7 ohne Service Pack 1

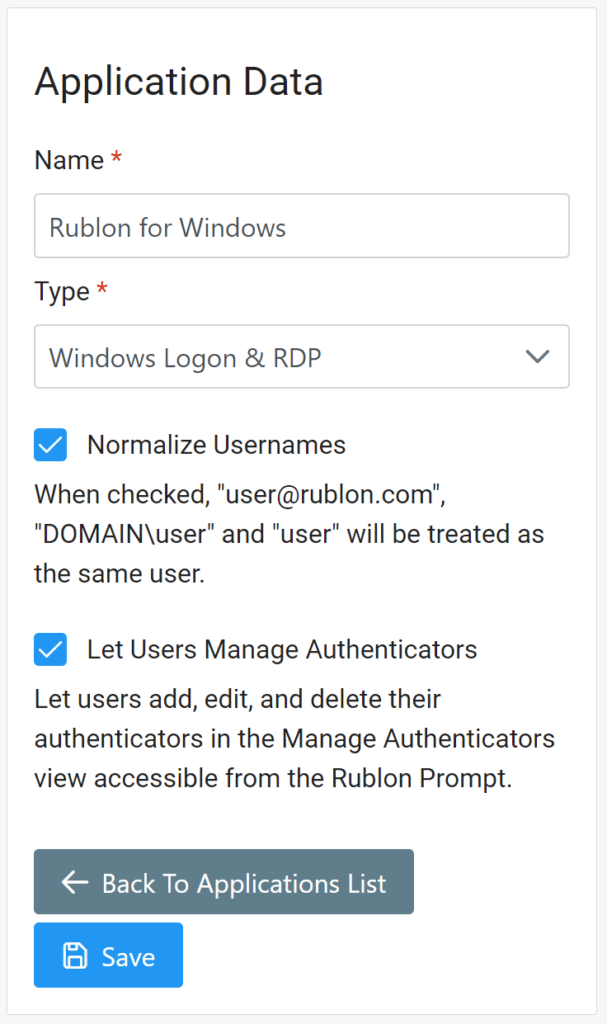

Vorbereitende Schritte

Hinweis

Hinweis

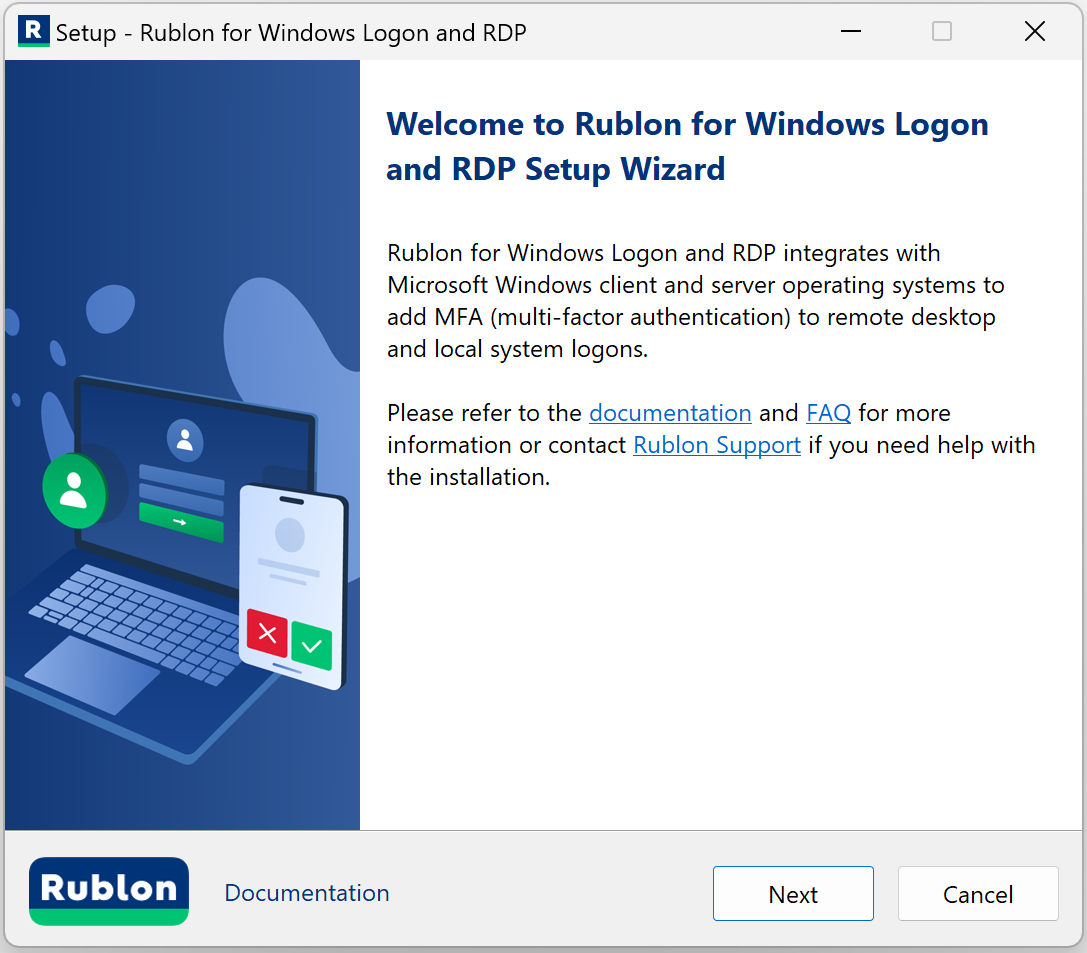

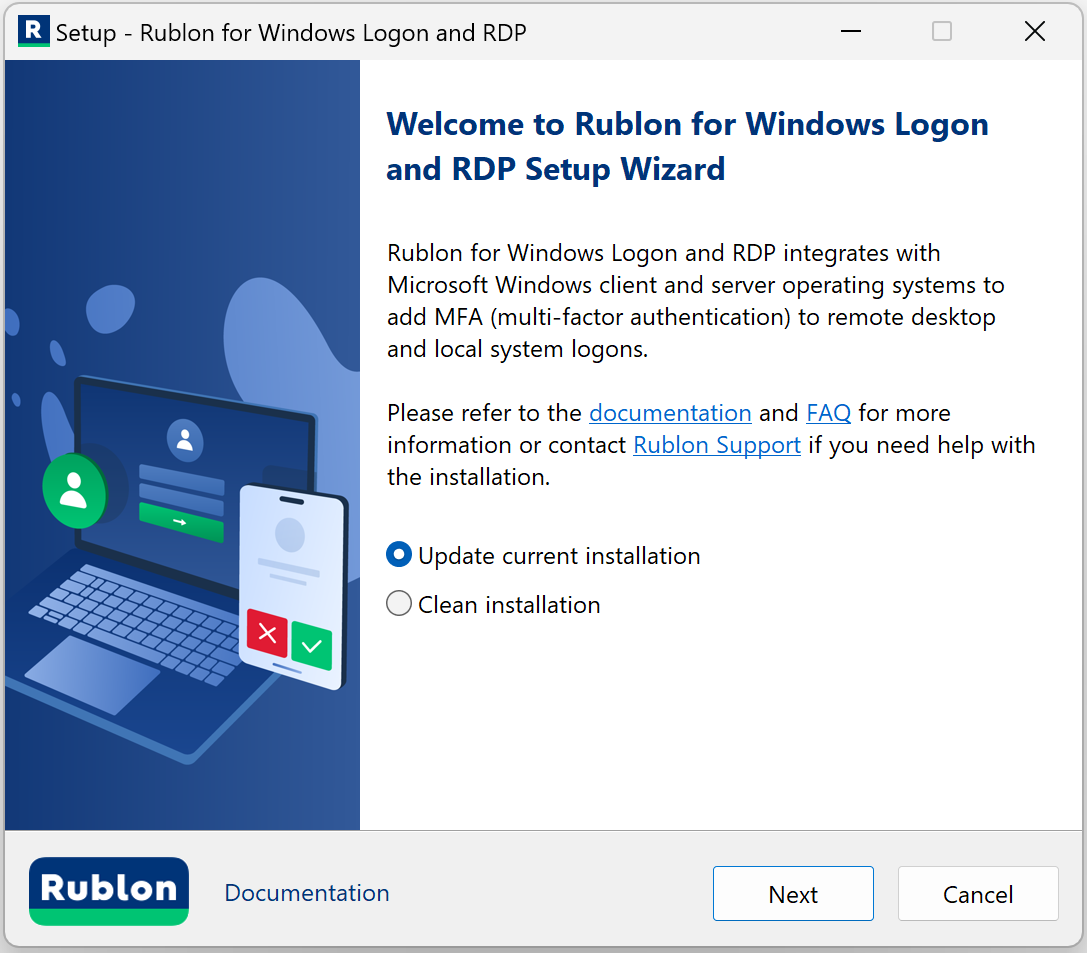

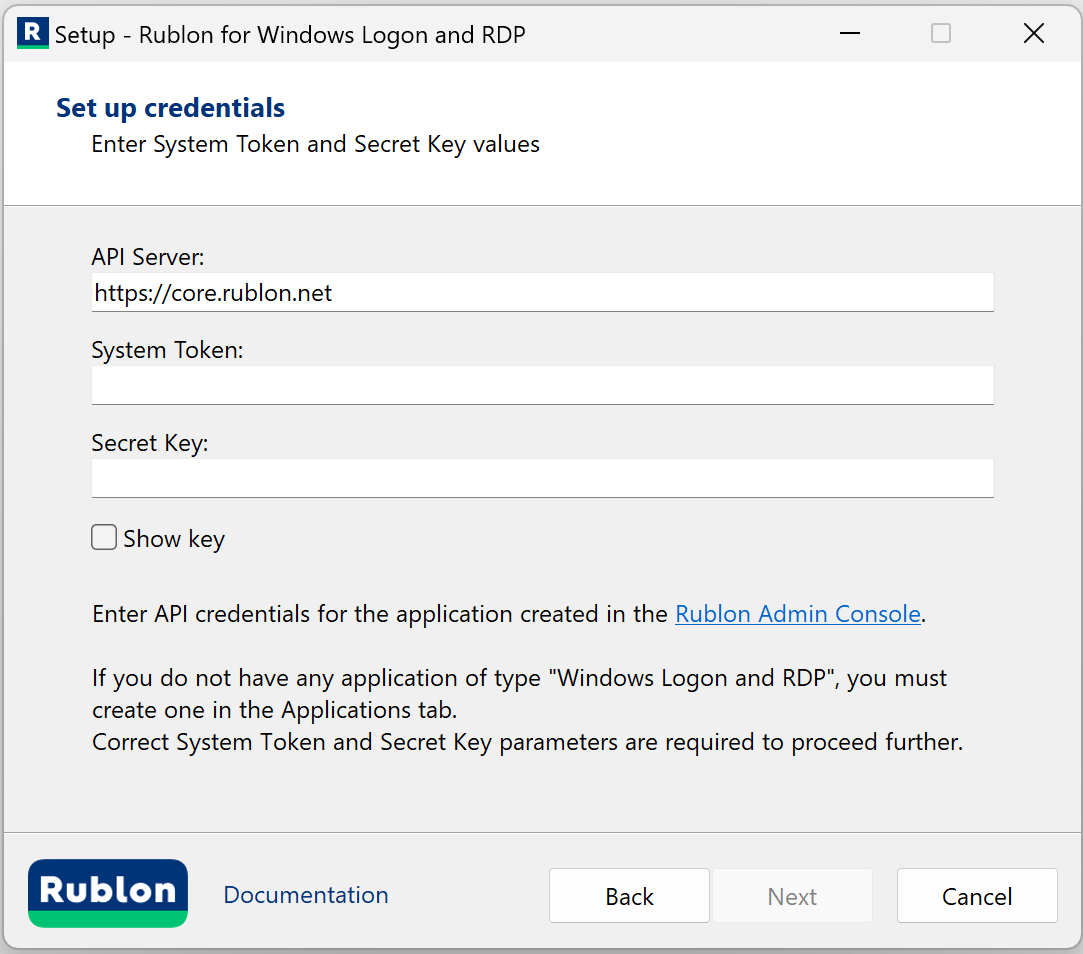

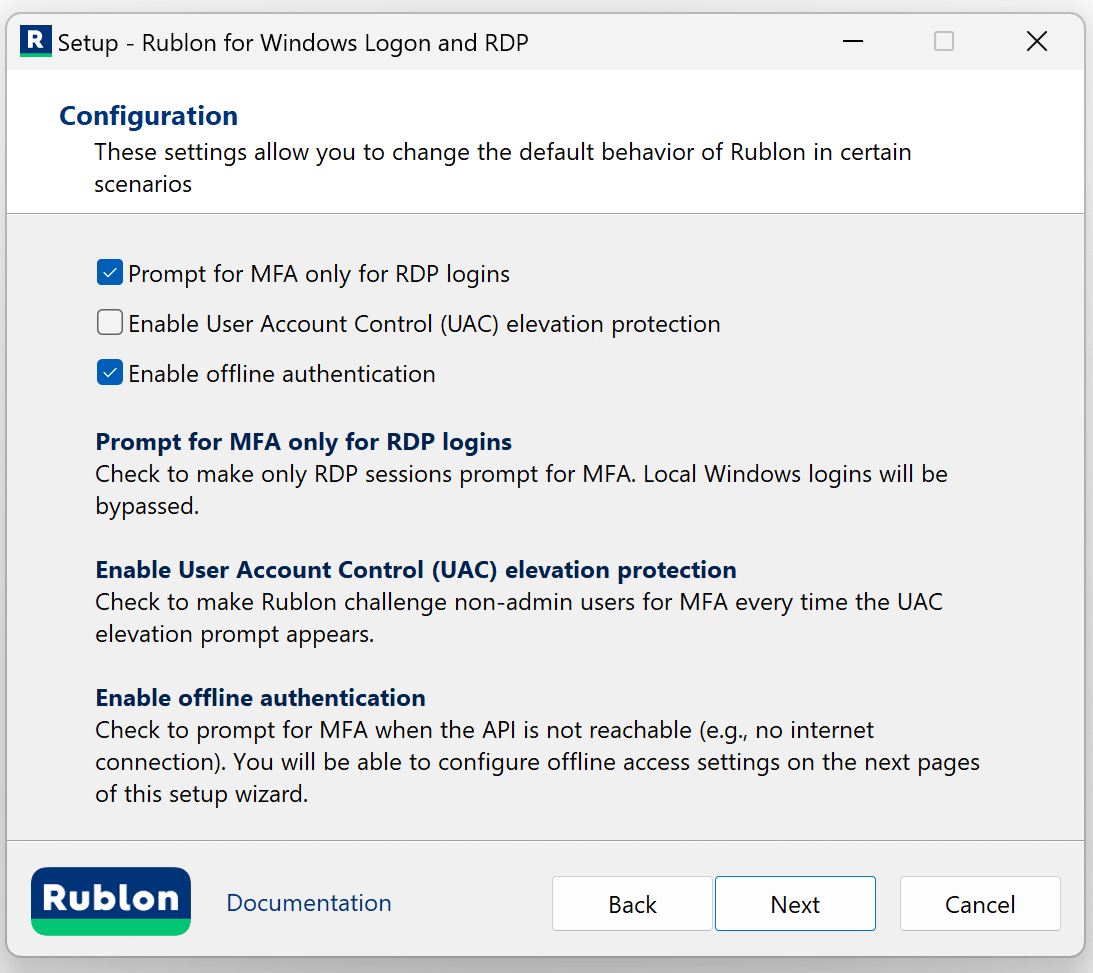

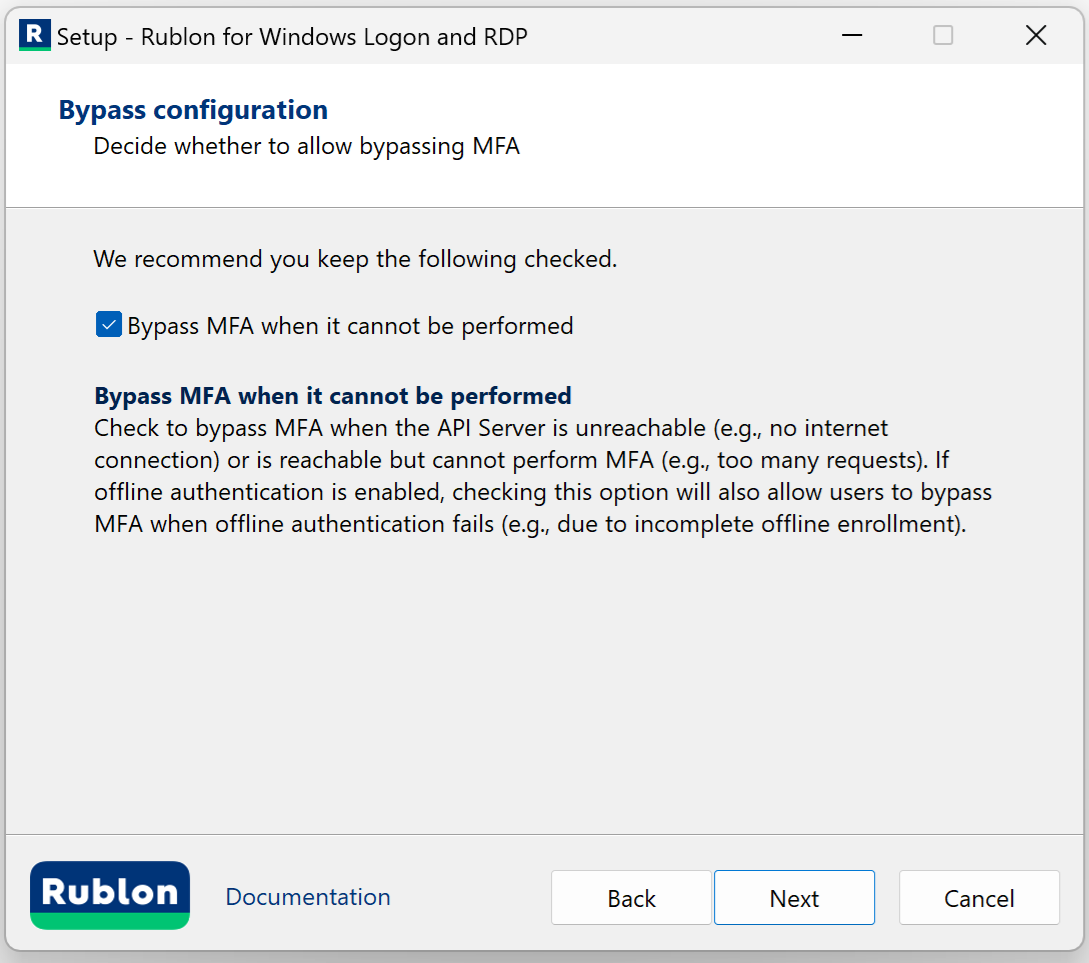

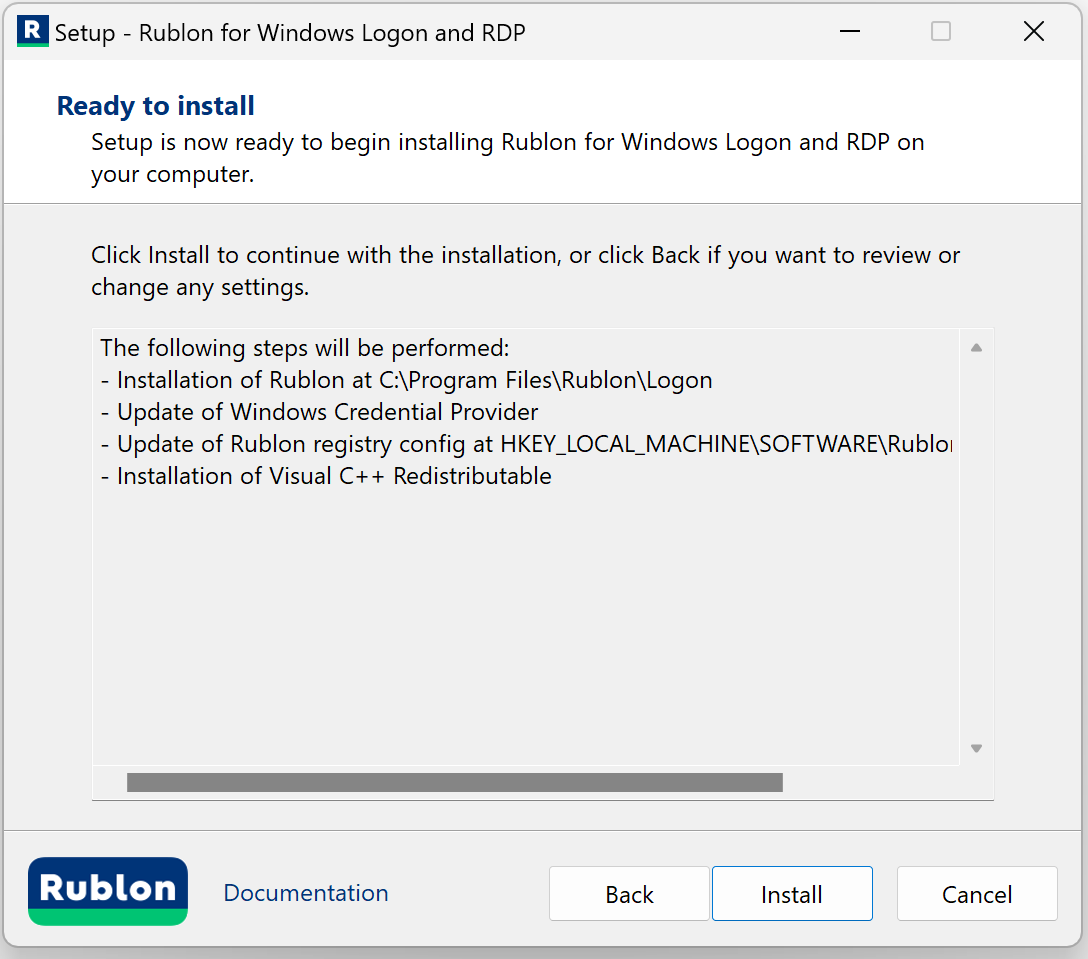

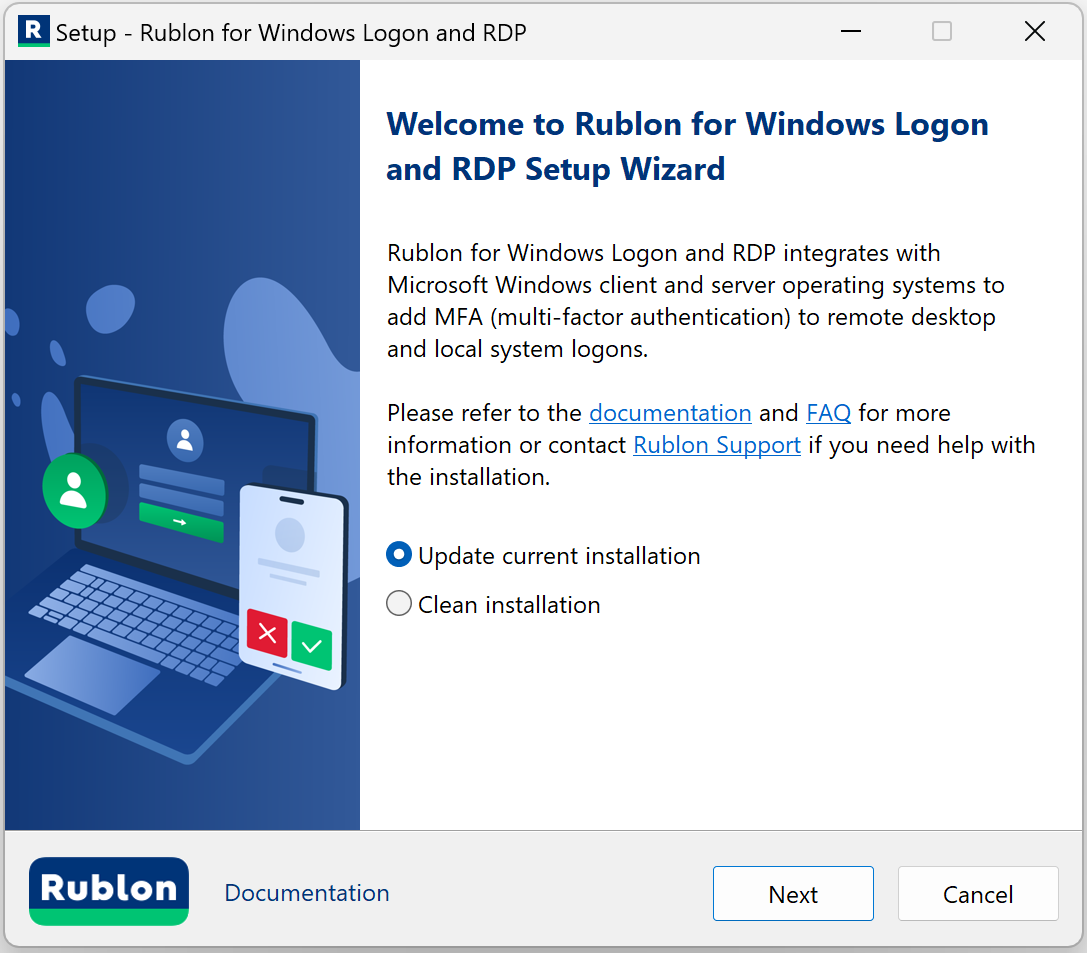

Installation von MFA für Windows-Anmeldungen und RDP (Installation über die grafische Oberfläche)

Hinweis

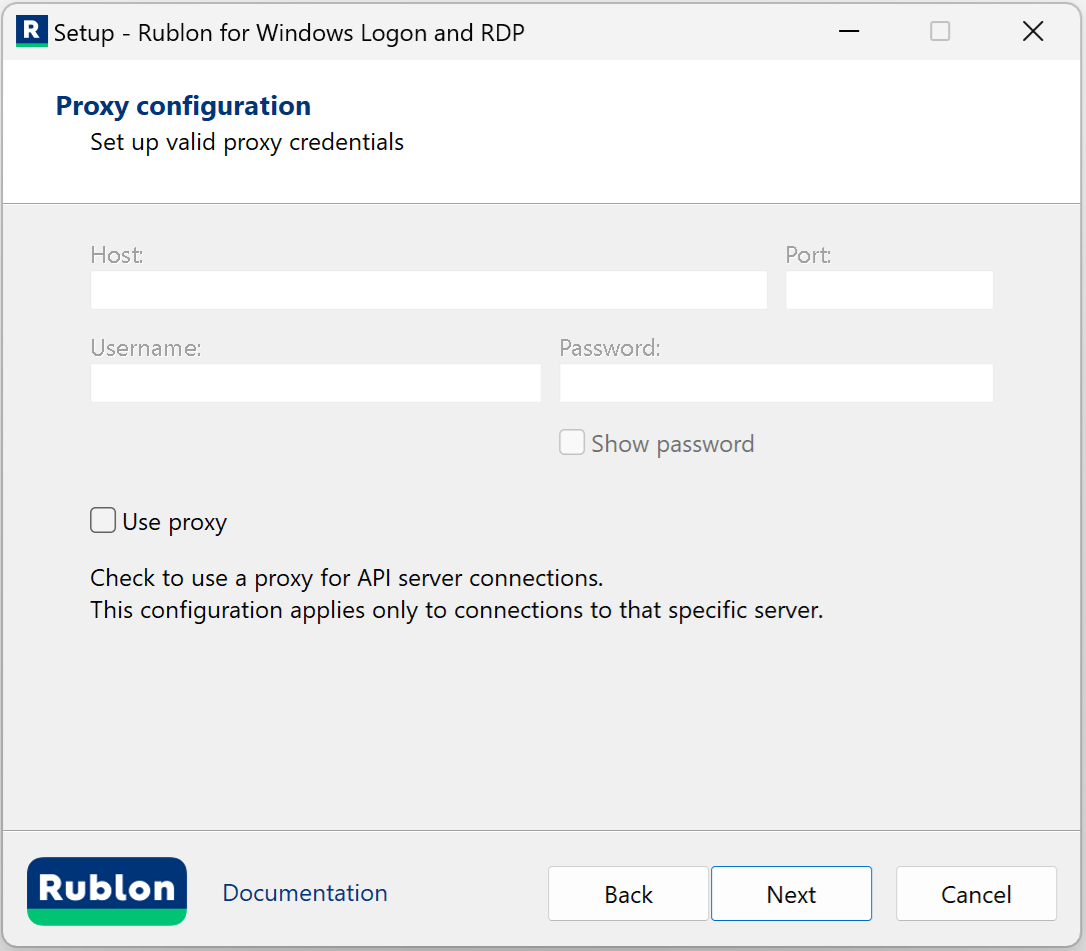

Diese Einstellungen gelten nur für den konnektorspezifischen Proxy. Wenn Sie einen Systemproxy verwenden, finden Sie weitere Informationen in den Beschreibungen der Proxy-bezogenen Werte im Abschnitt Konfiguration.

Hinweis

Installation von MFA für Windows-Anmeldungen und RDP (Installation im Silent Mode)

Hinweis

.\RublonForWindows-6.2.0.exe /verysilent /token=TOKEN /key=KEY /offline=1 /rdpOnly=1

.\RublonForWindows-6.2.0.exe /verysilent /token=9BBD412E91594D39BD6FCB841D396C4X /key=97df2dced39aa615a0235819116893 /offline=1 /rdpOnly=1

Hinweis

Hinweis: Diese Einstellungen gelten nur für den konnektorspezifischen Proxy. Wenn Sie einen System-Proxy verwenden, lesen Sie die Beschreibungen der Proxy-bezogenen Werte im Abschnitt Konfiguration für weitere Informationen.

Hinweis

Konfiguration von MFA für Windows-Anmeldungen und RDP

Rublon auf ausgewähltem Rechner aktivieren oder deaktivieren

Hinweis

Rublon MFA für Azure AD-Anmeldedaten aktivieren

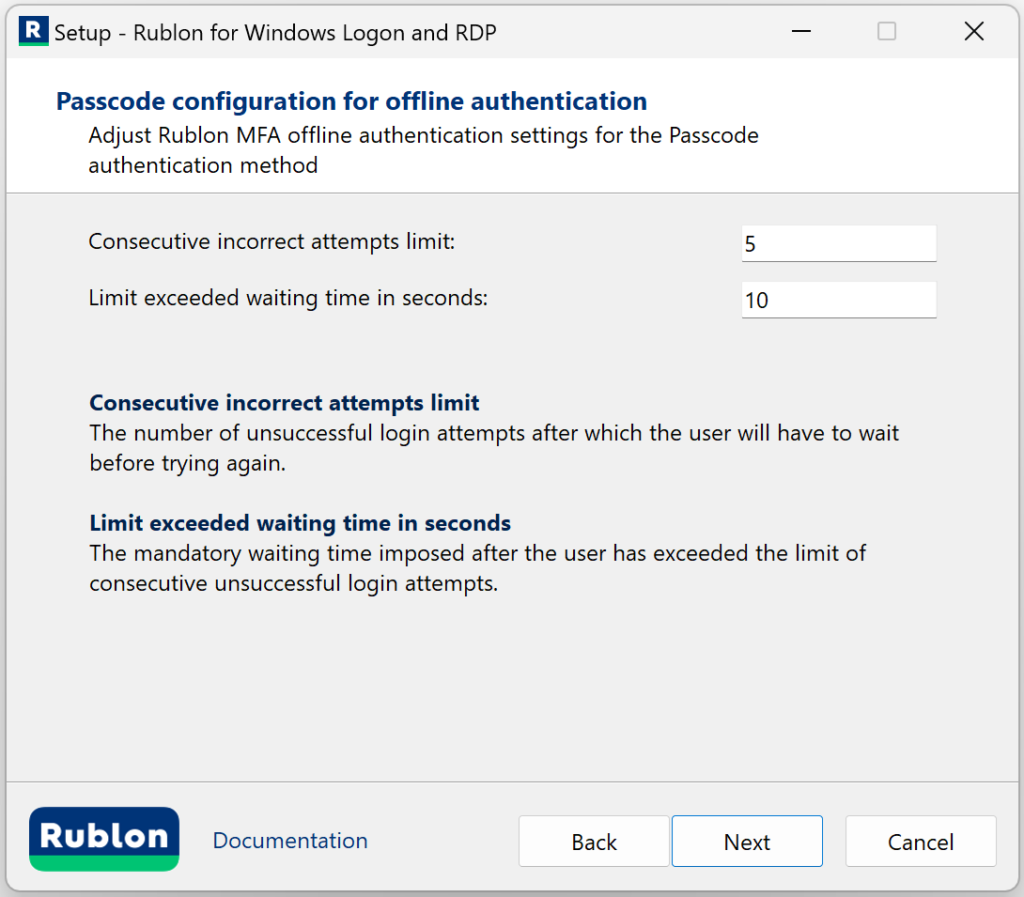

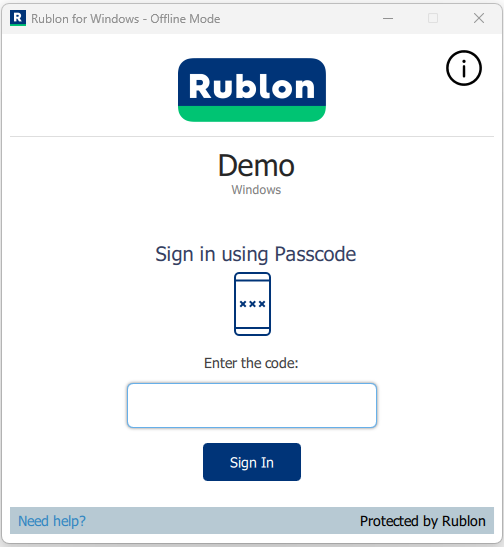

Offline Mode

Offline Mode MFA Workflow

Offline Mode und weitere Optionen in Rublon für Windows

Aktualisierung der Organisationsdaten

Recovery Codes (Wiederherstellungscodes)

Bekannte Einschränkungen

Bekannte Fehlerbehebungen

Anmeldung bei Windows mit MFA für Windows-Anmeldung und RDP

Anmeldung über RDP mit MFA für Windows-Anmeldungen und RDP

Aktualisierung von MFA für Windows-Anmeldungen und RDP

GUI Update

Silent Mode Update

.\RublonForWindows-6.2.0.exe /verysilent

Deinstallation von MFA für Windows-Anmeldungen und RDP

- Führen Sie C:\Program Files\Rublon\Logon\unins000.exe als Administrator aus.

- Deinstallieren Sie Rublon für Windows Logon und RDP über Windows Start → Einstellungen → Apps → Installierte Apps / Systemsteuerung → Programme → Programme und Features

ODER

- ManuaLöschen Sie den Konnektor manuell (fortgeschritten):

- Löschen Sie den Ordner C:\Program Files\Rublon\Logon

- Löschen Sie den Ordner C:\ProgramData\Rublon\Logon

- DeLöschen Sie die folgenden Einträge in der Windows Registry:

- HKEY_LOCAL_MACHINE\SOFTWARE\Rublon\WindowsLogon

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{FF8E23F0-68F5-4ED9-9B09-67DA991736CF}_is1

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Provider Filters\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_CLASSES_ROOT\CLSID\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_CLASSES_ROOT\CLSID\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}\InprocServer32

Hinweis