Ostatnia aktualizacja dnia December 15 2025

Uwaga: Jeśli szukasz sposobu na integrację platformy Rublon z usługami pulpitu zdalnego (Remote Desktop Services), zapoznaj się z dokumentacjami integracji Rublon MFA for Remote Desktop Gateway oraz Rublon MFA for Remote Access Web Access.

Omówienie uwierzytelniania MFA dla logowania do systemu Windows i poprzez protokół RDP

Uwierzytelnianie wieloskładnikowe (MFA) dla logowania w systemie Windows i poprzez protokół RDP to nieoceniony środek bezpieczeństwa, który wymaga od użytkowników podania dwóch odrębnych elementów uwierzytelniania w celu uzyskania dostępu do komputera z systemem Windows, lokalnie lub za pośrednictwem protokołu RDP. W pierwszym kroku użytkownik wprowadza swoją nazwę użytkownika i hasło z serwera Active Directory / RADIUS jako pierwszy czynnik. Następnie użytkownik przechodzi przez drugie uwierzytelnienie, wybierając jedną z kilku dostępnych metod weryfikacji, np. Powiadomienie mobilne lub Link e-mail. Po pomyślnym przejściu przez oba czynniki uwierzytelniania, użytkownik uzyskuje dostęp do systemu Windows. Włączenie uwierzytelniania dwuskładnikowego (2FA) lub uwierzytelniania wieloskładnikowego (MFA) dla logowania do systemu Windows i poprzez protokół RDP znacznie zmniejsza ryzyko uzyskania przez złośliwych hakerów dostępu do zasobów, nawet jeśli mają login i hasło użytkownika.

Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP to konektor integrujący się z klienckimi i serwerowymi systemami operacyjnymi Microsoft Windows w celu dodania uwierzytelniania dwuskładnikowego (2FA) i uwierzytelniania wieloskładnikowego (MFA) do pulpitu zdalnego i logowania lokalnego.

- Jeśli chcesz zabezpieczyć jeden z następujących systemów operacyjnych, pobierz i zainstaluj najnowszą wersję konektora Rublon dla systemu Windows:

- Windows 10 Home & Pro – Wersja 1809 (Aktualizacja z października 2018) lub wyższa

- Windows 11 Home & Pro

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

- Jeśli chcesz zabezpieczyć jeden ze starszych systemów operacyjnych Windows wymienionych poniżej, pobierz i zainstaluj starszą wersję konektora Rublon dla systemu Windows (5.X.X):

- Windows 7 SP1

- Windows 8.1 Home & Pro

- Windows 10 Home & Pro – Wersje sprzed wersji 1809 (Aktualizacja z października 2018)

- Windows Server 2008 R2

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

Uwaga

Konektor Rublon MFA dla Windows obsługuje wszystkie edycje systemu Windows Server, w tym Windows Server Essentials.

Konektor Rublon MFA dla Windows umożliwia zarówno instalację przy użyciu graficznego interfejsu użytkownika (GUI), jak i instalację przy użyciu opcji Windows Server Core.

Uwaga

Konektor Rublon MFA dla Windows wspiera usługę Windows 365 Cloud PC.

Uwaga

Konektor Rublon MFA dla Windows nie obsługuje natywnie procesorów ARM. Może jednak działać na systemach ARM dzięki emulacji architektury x64.

Filmy demonstracyjne

MFA na komputerze dla Windows Hello kluczem FIDO2

MFA dla Microsoft Remote Desktop (RDP) z kluczem bezpieczeństwa FIDO2

Jak działa konektor Rublon MFA dla logowania w systemie Windows i poprzez protokół RDP?

Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP to konektor, który dodaje dodatkowy etap uwierzytelniania do codziennego procesu logowania. Jak sama nazwa wskazuje, konektor ten działa zarówno w przypadku logowania do systemu Windows, jak i za pomocą protokołu RDP. Dzięki temu konektor można wykorzystać do:

- Tylko logowania poprzez protokół RDP

- Zarówno lokalnych logowań do systemu Windows, jak i logowania poprzez protokół RDP

Diagramy sieciowe

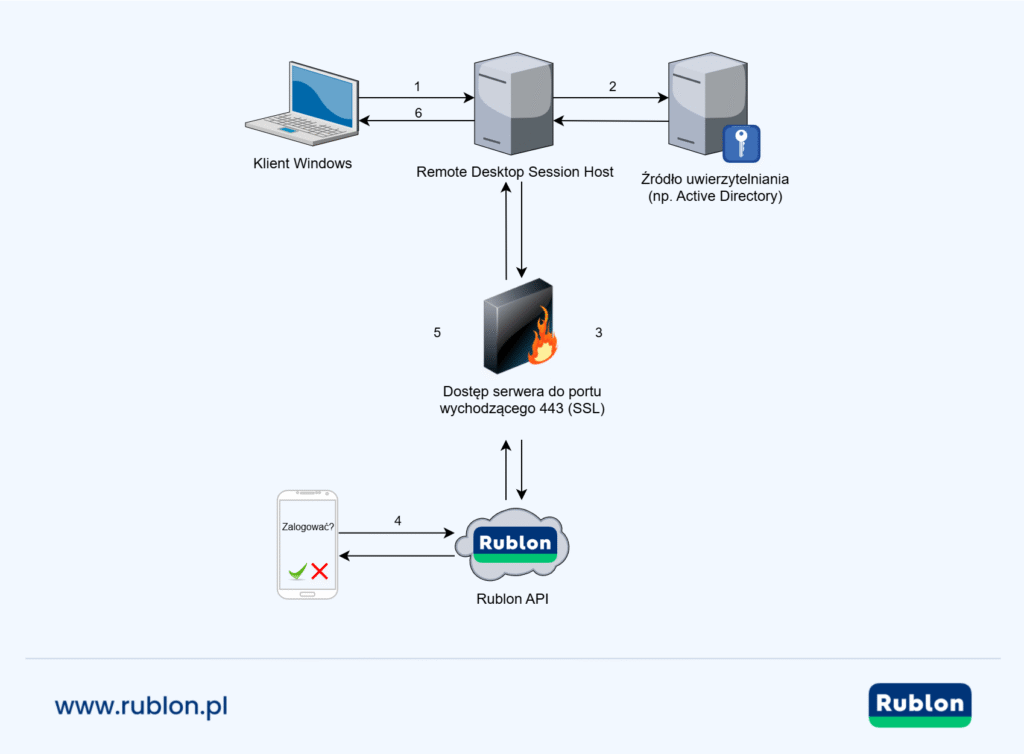

Poniższy diagram przedstawia pomyślny proces uwierzytelniania podczas logowania poprzez protokół RDP. Uwierzytelnianie wieloskładnikowe Rublon dla logowania do systemu Windows i poprzez protokół RDP działa dokładnie tak samo podczas logowania do lokalnego komputera z systemem Windows.

1. Zainicjuj połączenie RDP.

2. Wykonaj uwierzytelnianie podstawowe w oparciu o źródło uwierzytelniania.

3. Nawiąż połączenie z interfejsem Rublon API.

4. Wykonaj uwierzytelnianie drugim czynnikiem, korzystając z jednej z metod uwierzytelniania od Rublon.

5. Otrzymaj odpowiedź potwierdzającą sukces.

6. Zaloguj się.

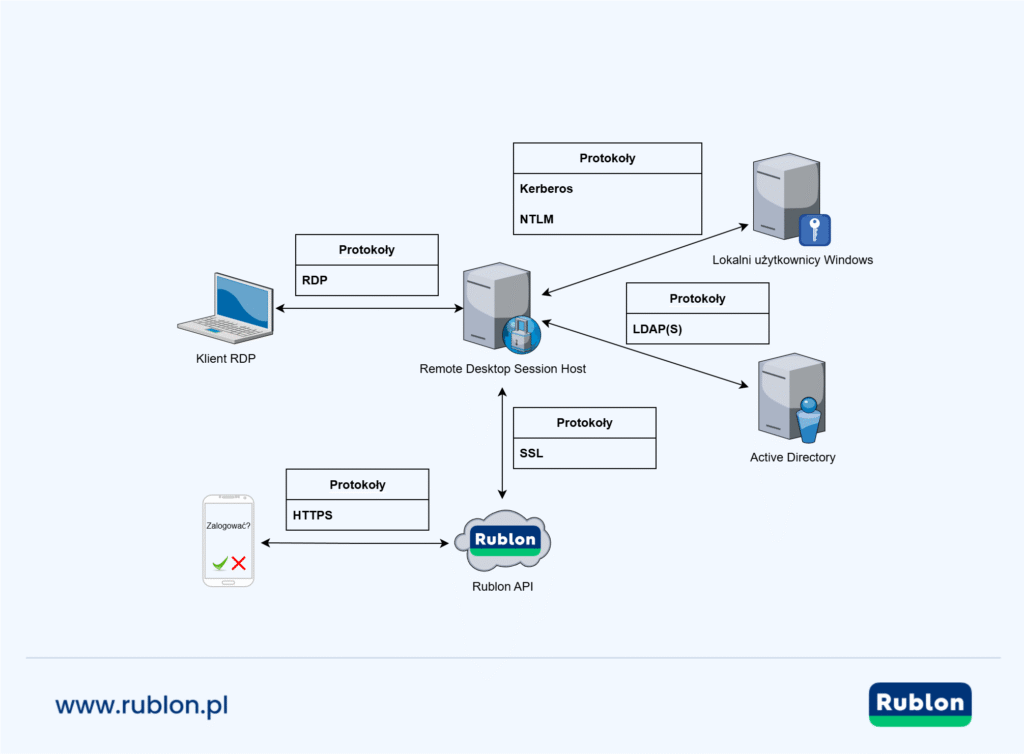

Poniższy diagram przedstawia przepływ logowania RDP wraz z nazwami protokołów używanych w każdej części transakcji.

Wspierane metody uwierzytelniania

| Metoda uwierzytelniania | Czy wspierana | Komentarz |

| Powiadomienie mobilne | ✔ | N/A |

| FIDO | ✔ | * |

| Kod dostępu | ✔ | N/A |

| Kod SMS | ✔ | N/A |

| Link SMS | ✔ | N/A |

| Połączenie telefoniczne | ✔ | N/A |

| Kod QR | ✔ | N/A |

| Link e-mail | ✔ | N/A |

| YubiKey OTP | ✔ | N/A |

| RFID | ✔ | N/A |

* FIDO — obsługiwane systemy

Lokalne logowania do Windows

- Windows Server 2019 (wersja 17763 lub nowsza dla urządzeń przyłączonych do usługi Microsoft Entra ID; wersja 2004 lub nowsza dla urządzeń przyłączonych hybrydowo)

- Windows Server 2022

- Windows Server 2025

- Windows 10 (wersja 17763 lub nowsza dla urządzeń przyłączonych do usługi Microsoft Entra ID; wersja 2004 lub nowsza dla urządzeń przyłączonych hybrydowo)

Połączenia RDP

- Windows Server 2019 (wersja 1903 lub nowsza dla urządzeń przyłączonych do usługi Microsoft Entra ID; wersja 2004 lub nowsza dla urządzeń przyłączonych hybrydowo)

- Windows Server 2022

- Windows Server 2025

- Windows 10 (wersja 1903 lub nowsza dla urządzeń przyłączonych do usługi Microsoft Entra ID; wersja 2004 lub nowsza dla urządzeń przyłączonych hybrydowo)

Obsługiwane typy kont

Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP nie jest dostawcą tożsamości (IdP). Rublon MFA dla systemu Windows to konektor, który sprawdza dane uwierzytelniania dostarczone przez użytkownika w oparciu o istniejące źródło uwierzytelniania, np. katalog Active Directory.

Konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP obsługuje następujące źródła uwierzytelniania:

- Konta grup roboczych (użytkownicy lokalni)

- Konta Microsoft Active Directory (konta domenowe, w tym Entra ID (Azure AD) i użytkownicy chronieni Active Directory)

- Konta Microsoft Live (uwierzytelnianie Rublon MFA podczas logowania do systemu Windows za pomocą konta Microsoft; obejmuje to wsparcie dla usługi Windows Hello. Na przykład po wprowadzeniu kodu PIN w usłudze Windows Hello, użytkownik musi uwierzytelnić się za pomocą Rublon MFA; od wersji 6.1.0, konektor wspiera w tym scenariuszu tylko lokalne logowania)

- Konta Google Workspace (zastosowanie uwierzytelniania Rublon MFA przy logowaniu do systemu Windows kontem Google; od wersji 6.1.0, konektor wspiera w tym scenariuszu tylko lokalne logowania)

Konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP wspiera usługę Microsoft Active Directory, ale usługa ta nie jest wymagana. Zamiast usługi Active Directory można użyć kont grup roboczych.

Punktami końcowymi systemu Windows mogą być maszyny fizyczne lub wirtualne (VM). Konektor Rublon MFA dla systemu Windows obsługuje również połączenia za pośrednictwem protokołu RDP realizowane przy użyciu rozwiązań RMM, takich jak Datto RMM, N-central RMM i innych.

Podstawowa identyfikacja użytkownika

Począwszy od wersji 3.0.0 konektora Rublon MFA dla Windows, użytkownicy są identyfikowani na podstawie ich nazw użytkowników.

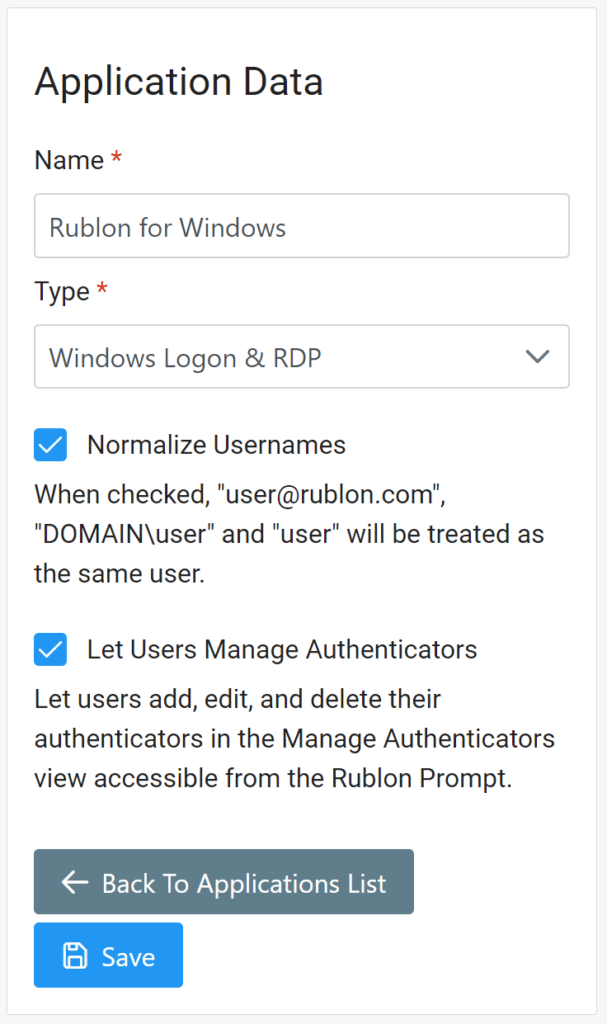

Pamiętaj, że możesz włączyć normalizację nazw użytkowników, aby platforma Rublon traktowała nazwy użytkowników w różnych formach (np. z dołączoną domeną) jako tego samego użytkownika.

Znane ograniczenia

- Po uruchomieniu połączenia RDP za pośrednictwem Remote Desktop Gateway (RDG), komponent logowania systemu Windows widzi tylko adres IP samej usługi RD Gateway, a nie adres IP pierwotnego klienta. Dowiedz się więcej: Dlaczego polityka Sieci autoryzowane Rublon nie działa dla połączeń RDP przez RDG?

Zanim zaczniesz

Jeśli Twój system znajduje się na liście poniżej, musisz wykonać następujące kroki przed zainstalowaniem konektora Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP. Jeśli Twojego systemu nie ma na liście, możesz przejść bezpośrednio do sekcji Kroki przed instalacją.

Wymagania wstępne dla systemu Windows Server 2008 R2

- Otwórz Menedżera serwera (SrvMgr.exe) i wybierz Funkcje → Dodaj funkcje. Następnie zaznacz opcję Desktop Experience, kliknij Zainstaluj i uruchom ponownie komputer po zakończeniu instalacji

- Włącz akcelerację 3D dla programu VirtualBox

- Włącz protokół TLS 1.2:

- Otwórz edytor rejestru, wpisując regedit w oknie dialogowym Uruchom (Win + R).

- Przejdź do następującej ścieżki: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

- Pod kluczem TLS 1.2 utwórz dwa nowe klucze, jeśli jeszcze nie istnieją: Client i Server. Te klucze kontrolują użycie protokołu TLS 1.2 odpowiednio na kliencie i serwerze.

- Wewnątrz kluczy Client i Server utwórz nową wartość DWORD o nazwie DisabledByDefault i ustaw ją na 0. Jest to flaga domyślnie wyłączająca protokół TLS 1.2. Ustawienie tej flagi na 0 domyślnie włączy TLS 1.2.

- Wewnątrz kluczy Client i Server utwórz kolejną wartość DWORD o nazwie Enabled i ustaw ją na 1. Jest to flaga kontrolująca, czy dozwolone jest używanie protokołu TLS 1.2. Ustawienie tej flagi na 1 umożliwi użycie protokołu TLS 1.2.

- Zainstaluj platformę Microsoft .NET Framework >=4,5 pobierając ją z Centrum pobierania Microsoft (Uwaga: WMF 4.0 wymaga Microsoft .NET Framework >=4,5)

- Potrzebujesz też programu PowerShell 4.0. Pobierz zatem i zainstaluj WMF 4.0 (Windows6.1-KB2819745-x64-MultiPkg.msu) (Uwaga: WMF 4.0 zawiera PowerShell 4.0)

Wymagania wstępne dla systemu Windows Server 2012 (bez wersji R2)

- Zainstaluj platformę Microsoft .NET Framework >=4,5 pobierając ją z Centrum pobierania Microsoft (Uwaga: WMF 4.0 wymaga Microsoft .NET Framework >=4,5)

- Potrzebujesz też programu PowerShell 4.0. Pobierz zatem i zainstaluj WMF 4.0 (Windows6.1-KB2819745-x64-MultiPkg.msu) (Uwaga: WMF 4.0 zawiera PowerShell 4.0)

Wymagania wstępne dla systemu Windows 7 (bez dodatku Service Pack 1)

- Zainstaluj dodatek Service Pack 1 dla systemu Windows 7. Następnie zbierz wszystkie aktualizacje, korzystając z usługi Windows Update. Uwaga: Instalacja konektora nie zadziała, jeśli Twój system Windows 7 nie ma dodatku Service Pack 1.

- Jeśli narzędzie Windows Updater wyświetla błąd lub informuje o braku aktualizacji:

- 1. Uruchom Narzędzie do rozwiązywania problemów z usługą Windows Update

- 2. Zatrzymaj usługę Windows Update

- 3. Zmień nazwę C:\Windows\SoftwareDistribution na C:\Windows\SoftwareDistribution.old

- 4. Uruchom usługę Windows Update

- 5. Ponownie wyszukaj aktualizacje. Asystent aktualizacji powinien już działać.

Kroki przed instalacją

1. Zaloguj się do konsoli Rublon Admin Console.

2. W panelu po lewej stronie wybierz zakładkę Applications (Aplikacje).

3. Kliknij Add Application (Dodaj aplikację).

4. Wprowadź nazwę nowej aplikacji, na przykład Rublon for Windows.

5. Z listy rozwijanej Type (Typ) wybierz Windows Logon & RDP.

6. Zdecyduj, czy chcesz włączyć normalizację nazw użytkowników i widok Zarządzaj uwierzytelniaczami. Aby uzyskać więcej informacji, sprawdź How to add an application.

7. Kliknij Save (Zapisz), aby dodać nową aplikację.

8. Zanotuj wartości System Token i Secret Key. Wartości te będą potrzebne później podczas instalacji.

9. Pobierz instalator Rublon MFA dla systemu Windows:

Uwaga

Przed zainstalowaniem konektora Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP upewnij się, że data i godzina systemowa są prawidłowe.

Uwaga

Jeśli masz kilka maszyn fizycznych lub kilka maszyn wirtualnych i chcesz używać konektora Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP, musisz zainstalować konektor na każdym komputerze osobno.

Jeśli masz dużą liczbę punktów końcowych, możesz użyć narzędzia PDQ Deploy, Microsoft System Center Configuration Manager (SCCM) lub usługi Intune, aby zautomatyzować wdrażanie.

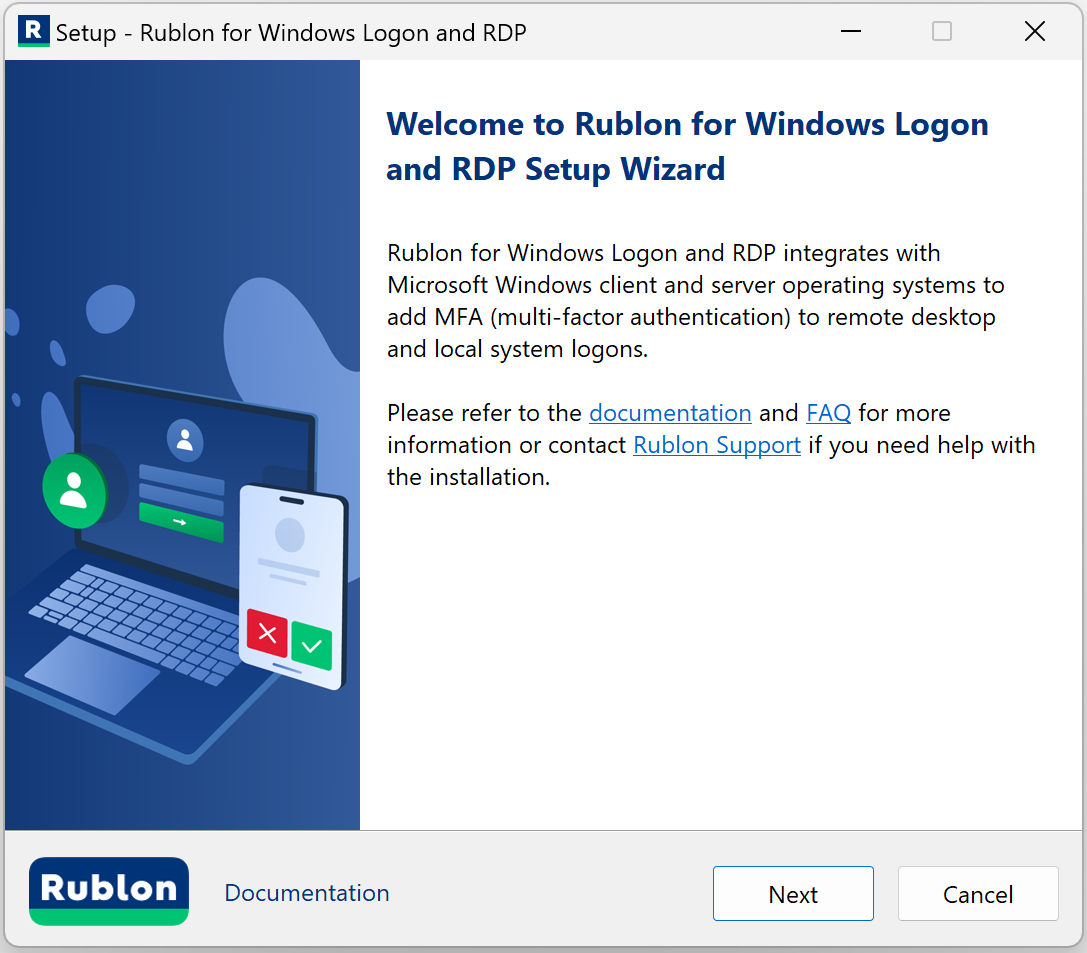

Instalacja konektora Rublon MFA dla systemu Windows (instalacja GUI)

Zalecamy pozostawienie przynajmniej jednej aktywnej sesji zalogowanego użytkownika (najlepiej lokalnej), aby zapobiec sytuacji, w której błędna konfiguracja, brak wymaganych bibliotek w systemie lub dodatkowe oprogramowanie ingerujące w konektor Rublon dla systemu Windows doprowadzi do utraty dostępu do maszyny.

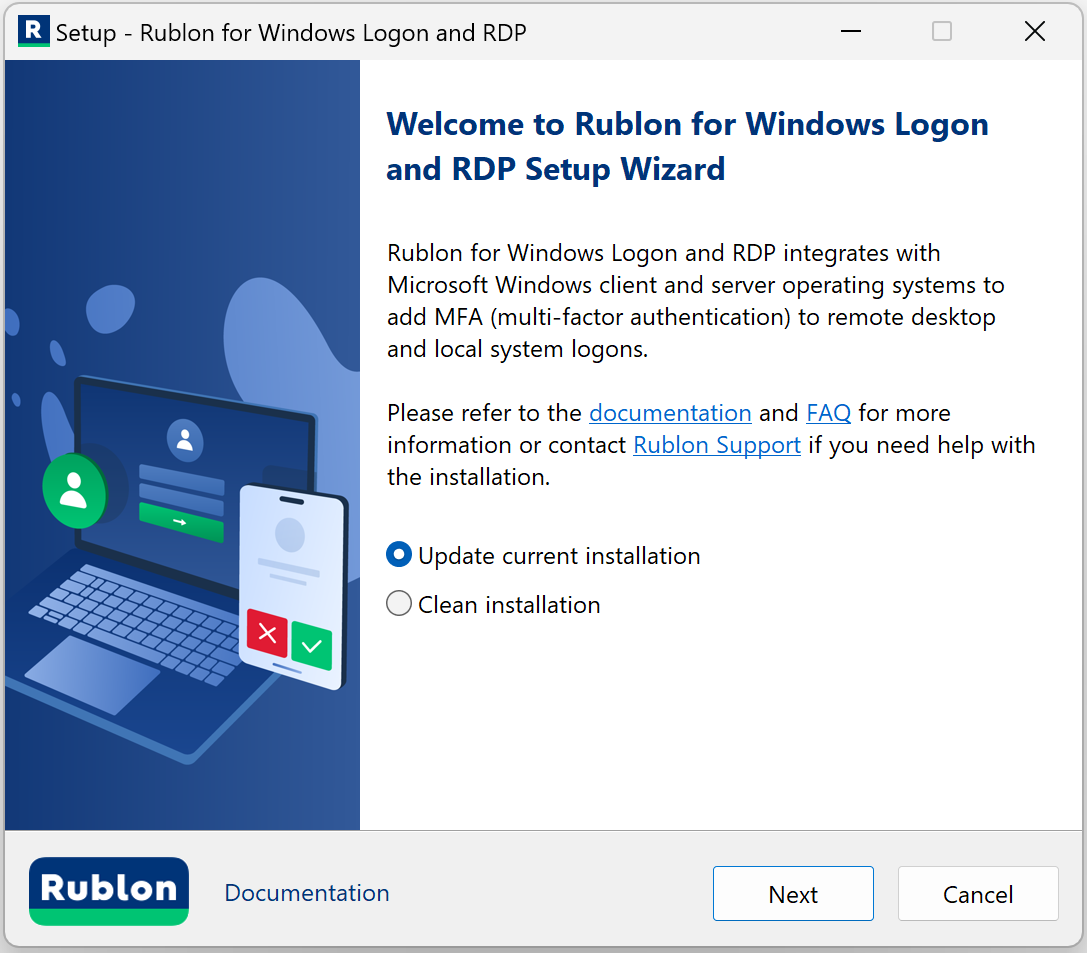

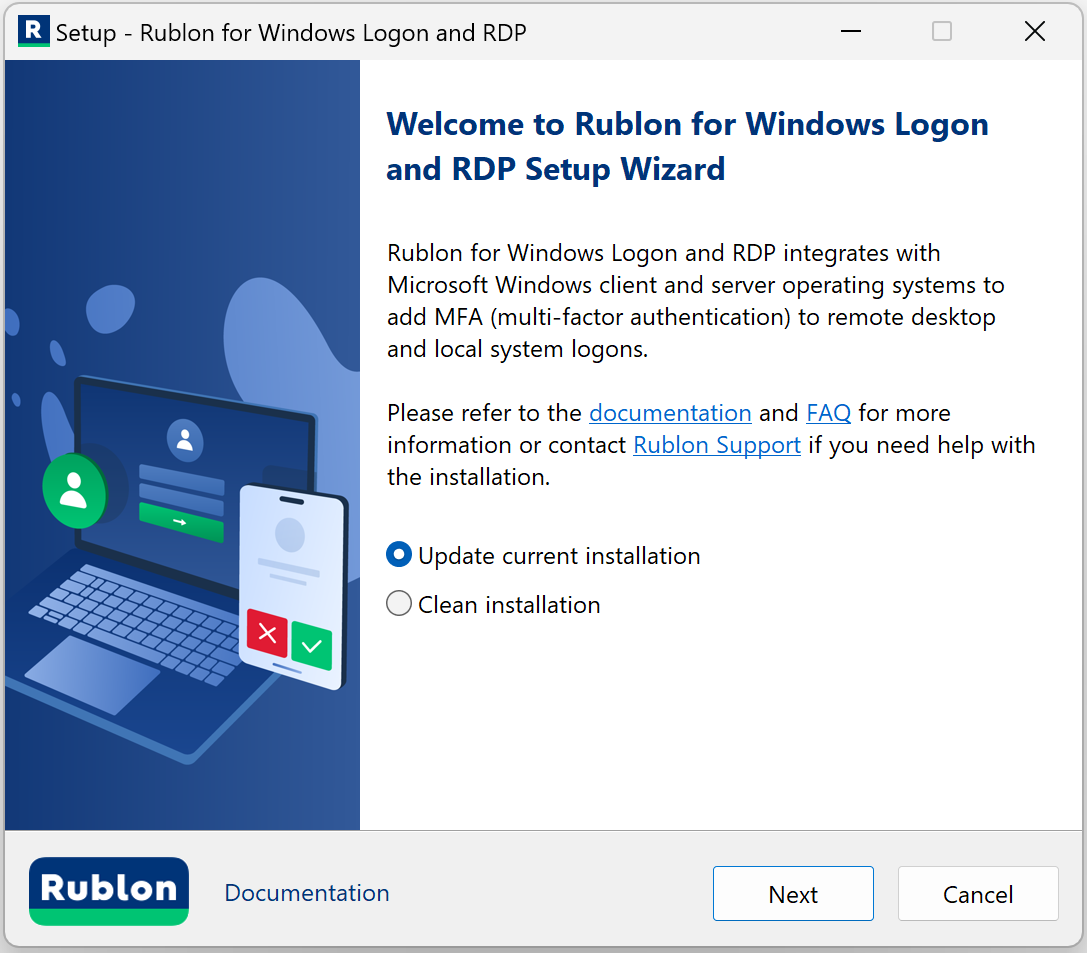

1. Uruchom instalator z uprawnieniami administratora.

2. Na pierwszej stronie instalatora przeczytaj o produkcie, który chcesz zainstalować.

- Jeśli instalujesz konektor po raz pierwszy, kliknij Next (Dalej).

- Jeśli nie jest to pierwsza instalacja konektora na tym punkcie końcowym, można zaktualizować bieżącą instalację lub przeprowadzić czystą instalację.

- Zaktualizuj bieżącą instalację: Jeśli zdecydujesz się zaktualizować bieżącą instalację, nie będzie możliwa zmiana starych opcji instalatora. Jeśli jednak w tej wersji instalatora wprowadzono nową opcję, będzie można zmienić jej wartość przed rozpoczęciem instalacji. Opcja Update current installation (Aktualizuj bieżącą instalację) jest zalecana dla tych, którzy chcą zaktualizować konektor do nowszej wersji, zachowując wszystkie bieżące ustawienia.

- Czysta instalacja: Jeśli zdecydujesz się na czystą instalację, wykonaj czynności opisane w tej sekcji.

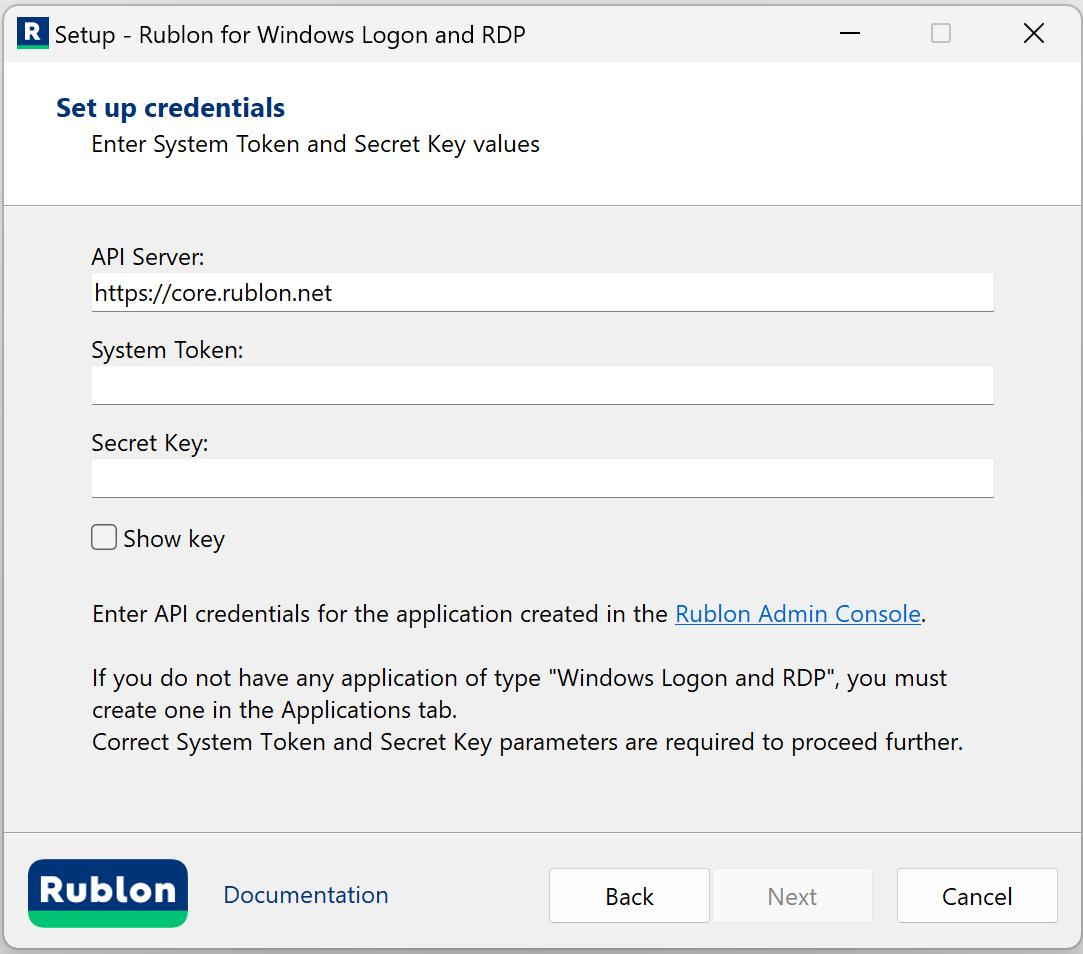

3. Wprowadź adres URL serwera API, a następnie wprowadź poświadczenia API (System Token i Secret Key) z aplikacji typu Windows Logon & RDP w zakładce Applications (Aplikacje) konsoli Rublon Admin Console i kliknij Next (Dalej).

| Opcja | Opis |

| API Server | Nie zmieniaj tej wartości, chyba że Twoim celem jest bezpośrednia zmiana adresu URL serwera Rublon API. |

| System Token | Wartość System Token Twojej aplikacji w konsoli Rublon Admin Console. Wklej wcześniej zanotowaną wartość. |

| Secret Key | Wartość Secret Key Twojej aplikacji w konsoli Rublon Admin Console. Wklej wcześniej zanotowaną wartość. |

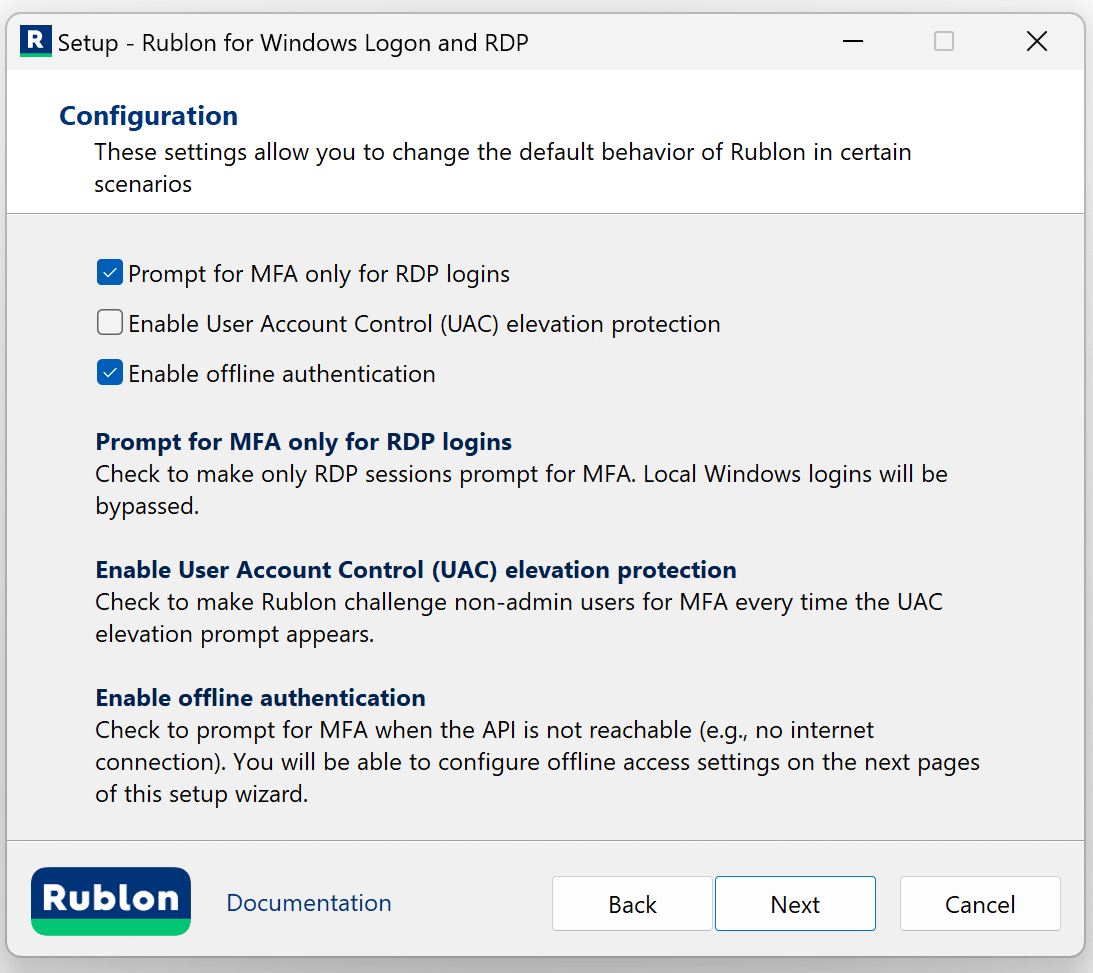

4. Zaznacz opcje konfiguracji według swoich preferencji i kliknij Next (Dalej). Zapoznaj się z poniższym obrazkiem i tabelą.

| Opcja | Opis |

| Prompt for MFA only for RDP logins | Gdy ta opcja jest zaznaczona, tylko sesje RDP wymagają uwierzytelniania MFA, podczas gdy uwierzytelnianie wieloskładnikowe jest pomijane podczas lokalnych logowań do systemu. Usuń zaznaczenie, aby włączyć uwierzytelnianie MFA zarówno dla lokalnych logowań, jak i sesji RDP. |

| Enable User Account Control (UAC) elevation protection | Zaznacz, aby sprawić, że konektor Rublon będzie wymagał od użytkownika uwierzytelniania MFA za każdym razem, gdy pojawi się monit Kontroli konta użytkownika (UAC) |

| Enable offline authentication | Zaznacz, aby włączyć tryb Offline Mode. Po zaznaczeniu i kliknięciu Next (Dalej), na następnej stronie pojawi się możliwość ustawienia opcji związanych z trybem Offline Mode. Jeśli odznaczysz tę opcję, strona z możliwością ustawienia opcji związanych z trybem Offline Mode nie pojawi się. |

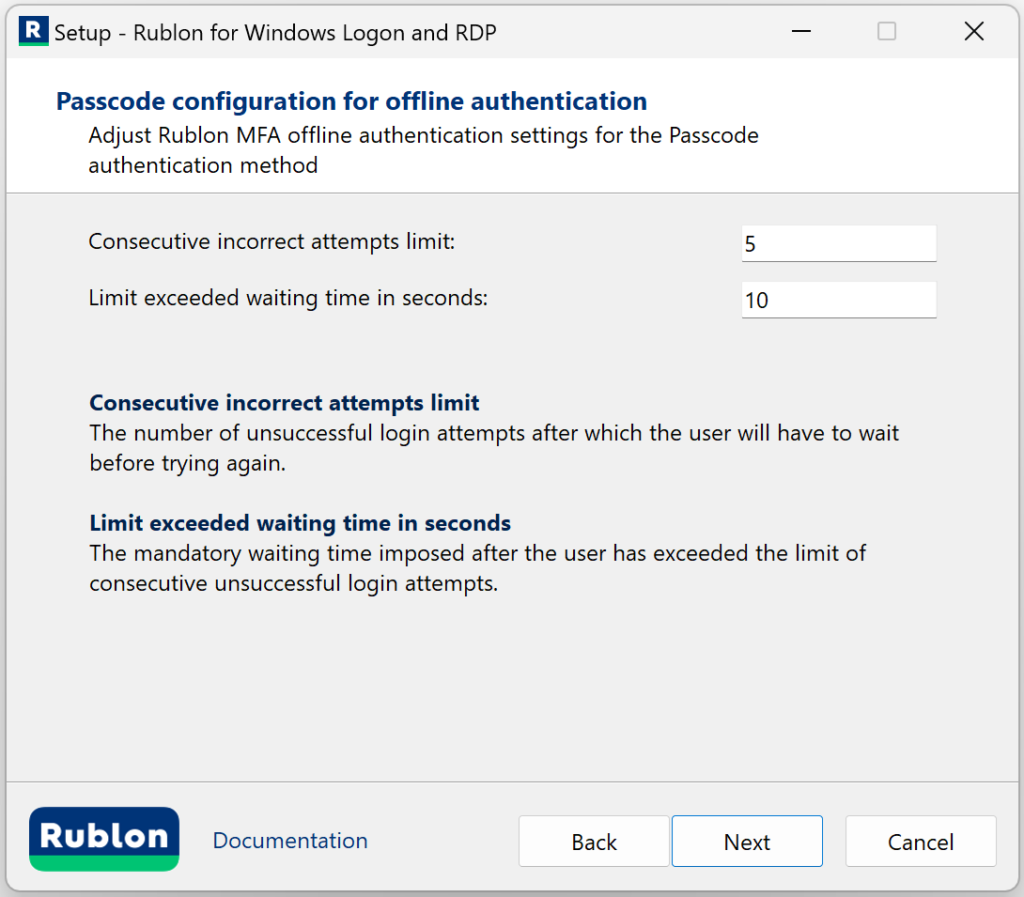

5. Jeśli na poprzedniej stronie zaznaczono opcję Enable offline authentication, pojawi się dodatkowa strona z prośbą o dostosowanie ustawień metody uwierzytelniania Kod dostępu używanej podczas uwierzytelniania wieloskładnikowego (MFA) w trybie offline. Po dostosowaniu ustawień kliknij Next (Dalej). Zapoznaj się z poniższym obrazkiem i tabelą.

| Opcja | Opis |

| Consecutive incorrect attempts limit | Liczba nieudanych prób logowania, po których użytkownik będzie musiał poczekać przed ponowną próbą. Wartość domyślna: 5 Maks.: 99 |

| Limit exceeded waiting time in seconds | Obowiązkowy czas oczekiwania naliczany po przekroczeniu przez użytkownika limitu kolejnych nieudanych prób logowania. Wartość domyślna: 10 Maks.: 60 |

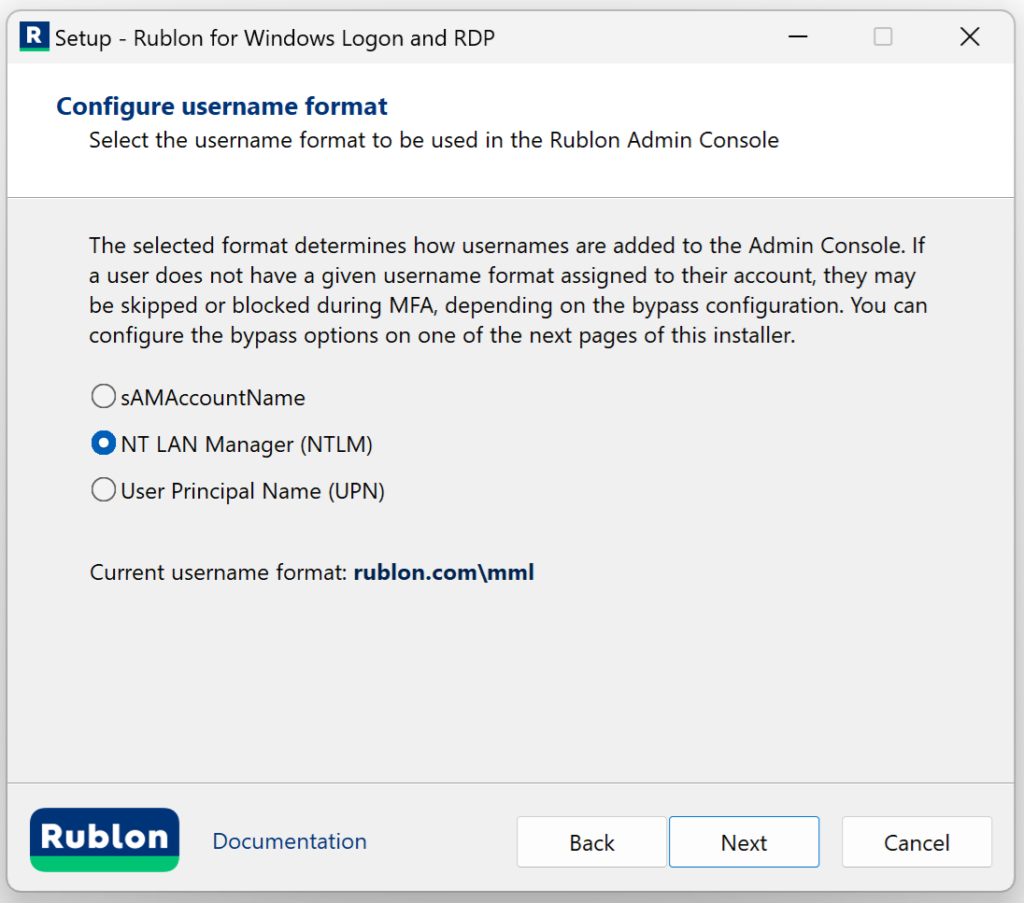

6. Następna strona prosi o wybranie formatu nazwy użytkownika. Wybrany format określa sposób dodawania nazw użytkowników do konsoli Rublon Admin Console. Jeśli użytkownik nie ma określonego formatu nazwy użytkownika przypisanego do swojego konta, może zostać pominięty lub zablokowany podczas uwierzytelniania wieloskładnikowego, w zależności od konfiguracji opcji pomijania. Możesz skonfigurować opcje pomijania na jednej z kolejnych stron tego instalatora. Zapoznaj się z poniższym obrazkiem i tabelą.

| Opcja | Opis |

| sAMAccountName | Format nazwy użytkownika używany w środowiskach Windows. Zwykle jest to prosta, pojedyncza nazwa. Przykład formatu nazwy użytkownika: bob |

| NT LAN Manager (NTLM) | Format nazwy użytkownika, który łączy nazwę domeny z nazwą użytkownika, rozdzielając je ukośnikiem odwrotnym. Przykład formatu nazwy użytkownika: rublon.com\bob |

| User Principal Name (UPN) | Format nazwy użytkownika podobny do adresu e-mail, który łączy nazwę użytkownika z domeną, rozdzielając je symbolem „@”. Przykład formatu nazwy użytkownika: bob@rublon.com Zalecamy zaznaczenie tej opcji w następujących scenariuszach: 1. Konta są zarządzane przez usługę Entra ID (Azure AD) 2. Wykorzystywane są konta z Microsoft (Live) Account 3. Wykorzystywane są konta z Google Workspace (zostały utworzone przez GCPW) 4. Konta są zarządzane przez Active Directory i każde konto ma ustawiony UPN (konta, które nie mają UPN będą blokowane lub pomijane w zależności od ustawień opcji FailMode). W innym wypadku wybierz NT LAN Manager (NTLM). |

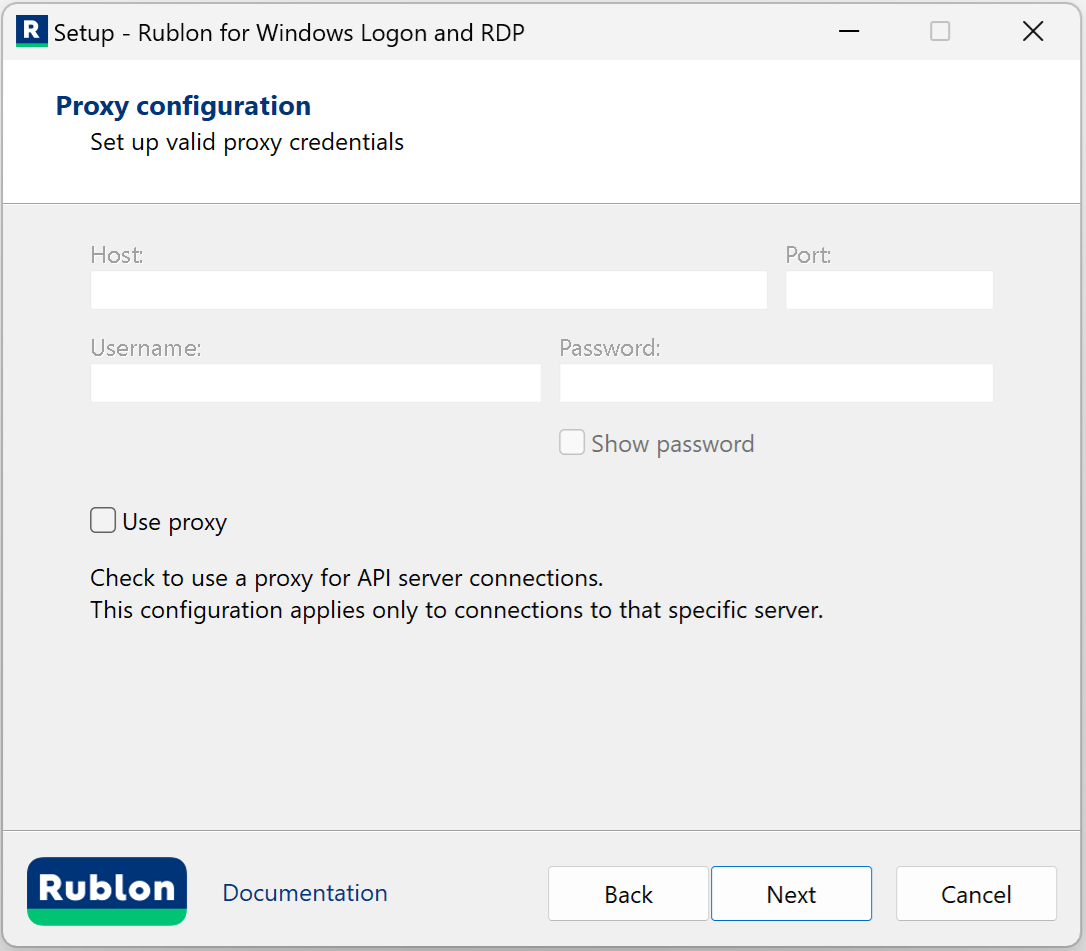

7. Na następnej stronie:

- Jeśli nie potrzebujesz serwera proxy, kliknij Next (Dalej).

- Jeśli chcesz skonfigurować serwer proxy, zaznacz opcję Use proxy, podaj szczegóły i kliknij Next (Dalej). Zapoznaj się z poniższym obrazkiem i tabelą.

| Opcja | Opis |

| Proxy Host | Adres serwera proxy. |

| Proxy Port | Port, na którym działa serwer proxy. |

| Proxy Username | Nazwa użytkownika serwera proxy HTTP. Opcjonalne. Wypełnij, jeśli wymagana jest weryfikacja przy użyciu nazwy użytkownika. |

| Proxy Password | Hasło użytkownika serwera proxy HTTP. Opcjonalne. Wypełnij, jeśli jest to wymagane do weryfikacji. |

Uwaga

Te ustawienia dotyczą proxy dla tego konektora. Jeśli używasz również proxy systemowego, zapoznaj się z opisami wartości związanych z proxy w sekcji Konfiguracja, aby uzyskać więcej informacji.

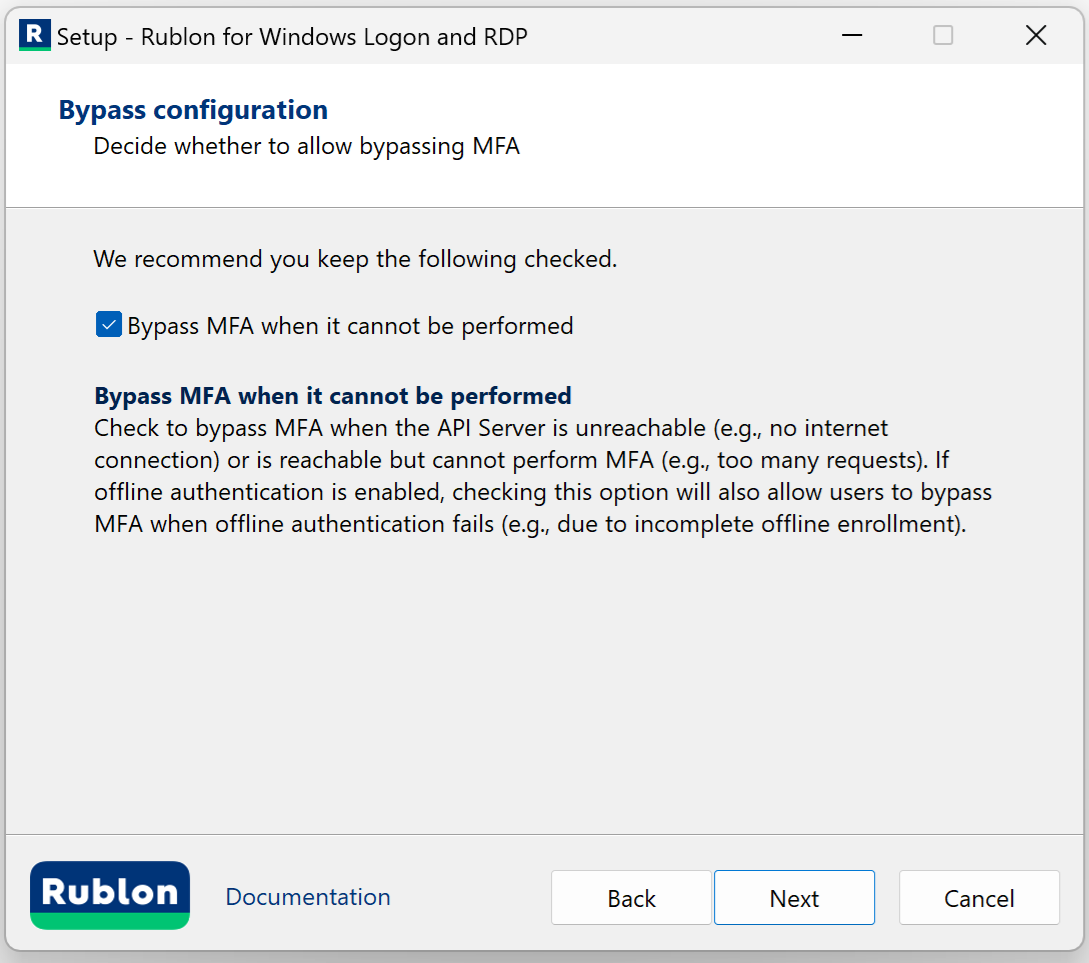

8. Zdecyduj czy zezwalać na pominięcie uwierzytelniania MFA i kliknij Next (Dalej). Zapoznaj się z poniższym obrazkiem i tabelą.

| Opcja | Opis |

| Bypass MFA when it cannot be performed | Zaznacz, aby pomijać uwierzytelnianie MFA, gdy serwer API jest niedostępny (brak połączenia internetowego) lub jest dostępny, ale nie może wykonać MFA (np. zbyt wiele żądań). Jeśli uwierzytelnianie offline jest włączone, zaznaczenie tej opcji umożliwi użytkownikom również pominięcie MFA, gdy uwierzytelnianie offline się nie powiedzie (np. z powodu niekompletnej rejestracji offline). Zalecamy pozostawienie tej opcji zaznaczonej, jeśli instalujesz konektor Rublon po raz pierwszy, aby móc uzyskać dostęp do swojego komputera w przypadku jakichkolwiek problemów (np. podano nieprawidłową wartość System Token/Secret Key lub zapora sieciowa blokuje interfejs Rublon). |

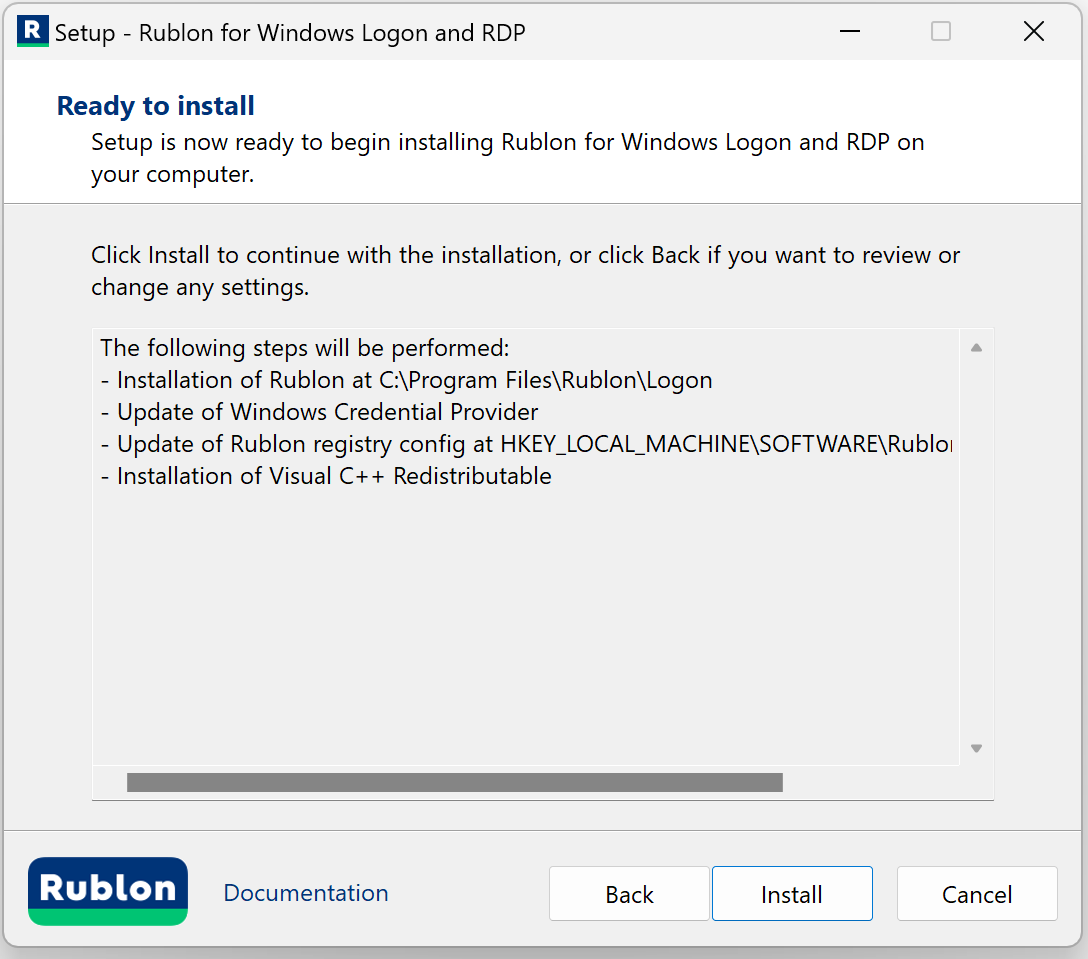

9. Konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP jest gotowy do instalacji.

Instalator wykonuje podczas instalacji następujące kroki:

- Dodaje ustawienia konfiguracyjne do rejestru systemu Windows.

- Instaluje aplikację w systemie w określonej lokalizacji. Nie ma możliwości zmiany tej ścieżki.

- Wprowadza zmiany w rejestrze związane z poprawnym działaniem dostawcy poświadczeń systemu Windows (Windows Credential Provider).

- Zmienia domyślnego dostawcę poświadczeń na rozwiązanie niestandardowe obsługujące usługę Rublon MFA dla systemu Windows.

- Uruchamia instalator wymaganych dodatkowych pakietów: Microsoft Visual C++ 2015-2019 Redistributable (x64).

10. Kliknij przycisk Install (Instaluj), aby zainstalować konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP.

11. Po pomyślnej instalacji instalator poinformuje Cię o zakończeniu instalacji. Zaznacz Test MFA (Testuj MFA) i opcjonalnie View logs (Wyświetl dzienniki) a następnie kliknij Finish (Zakończ).

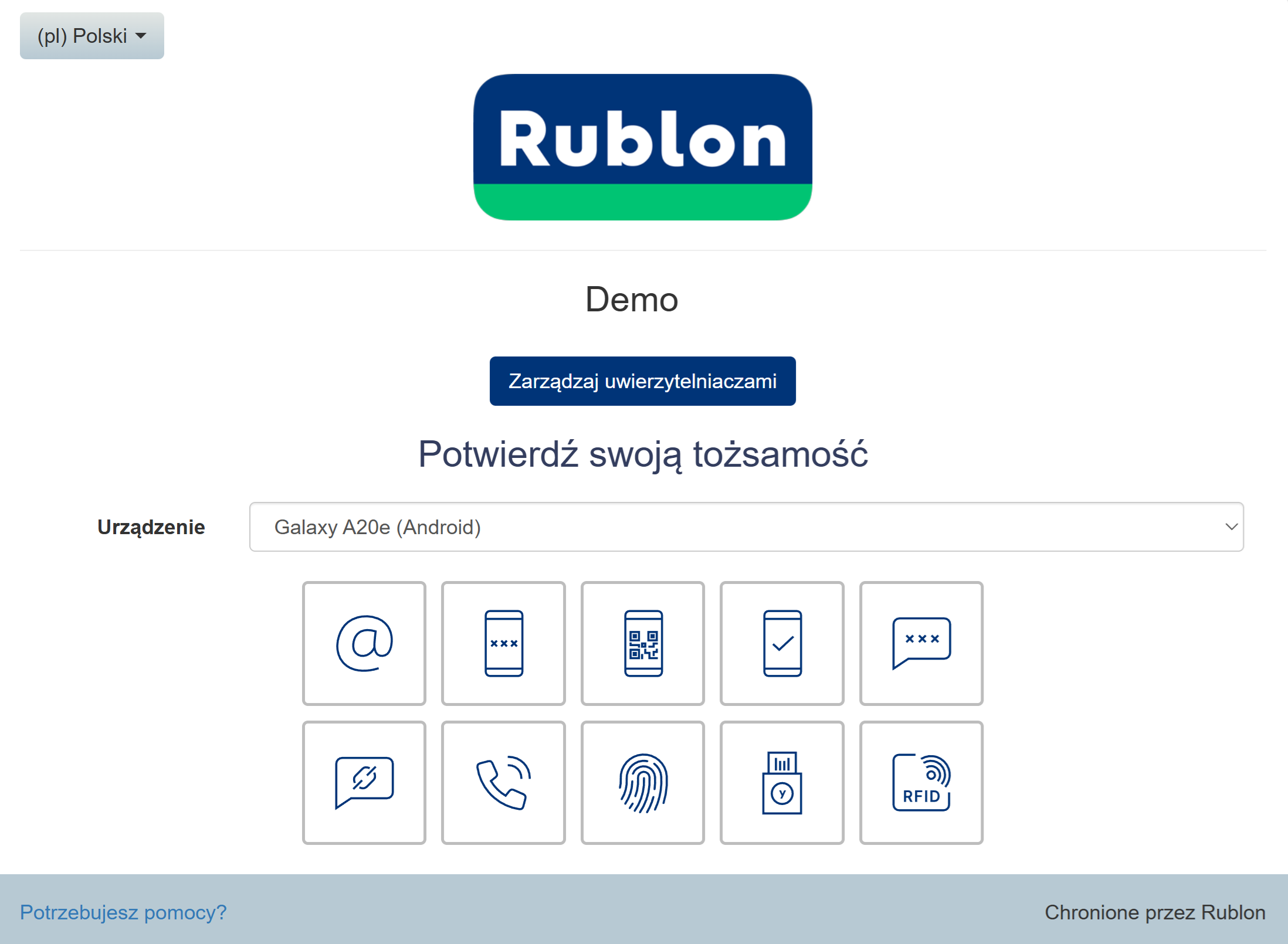

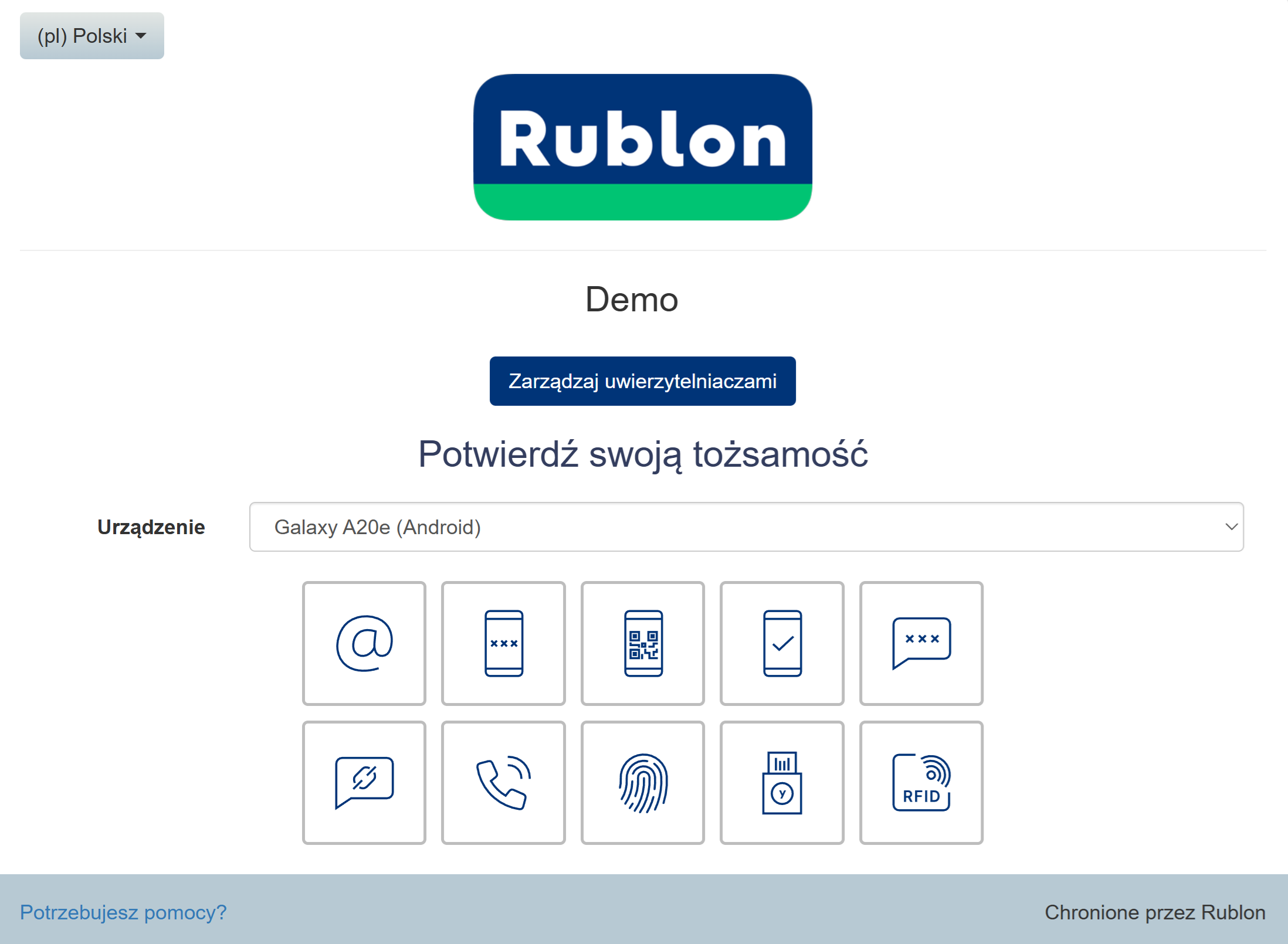

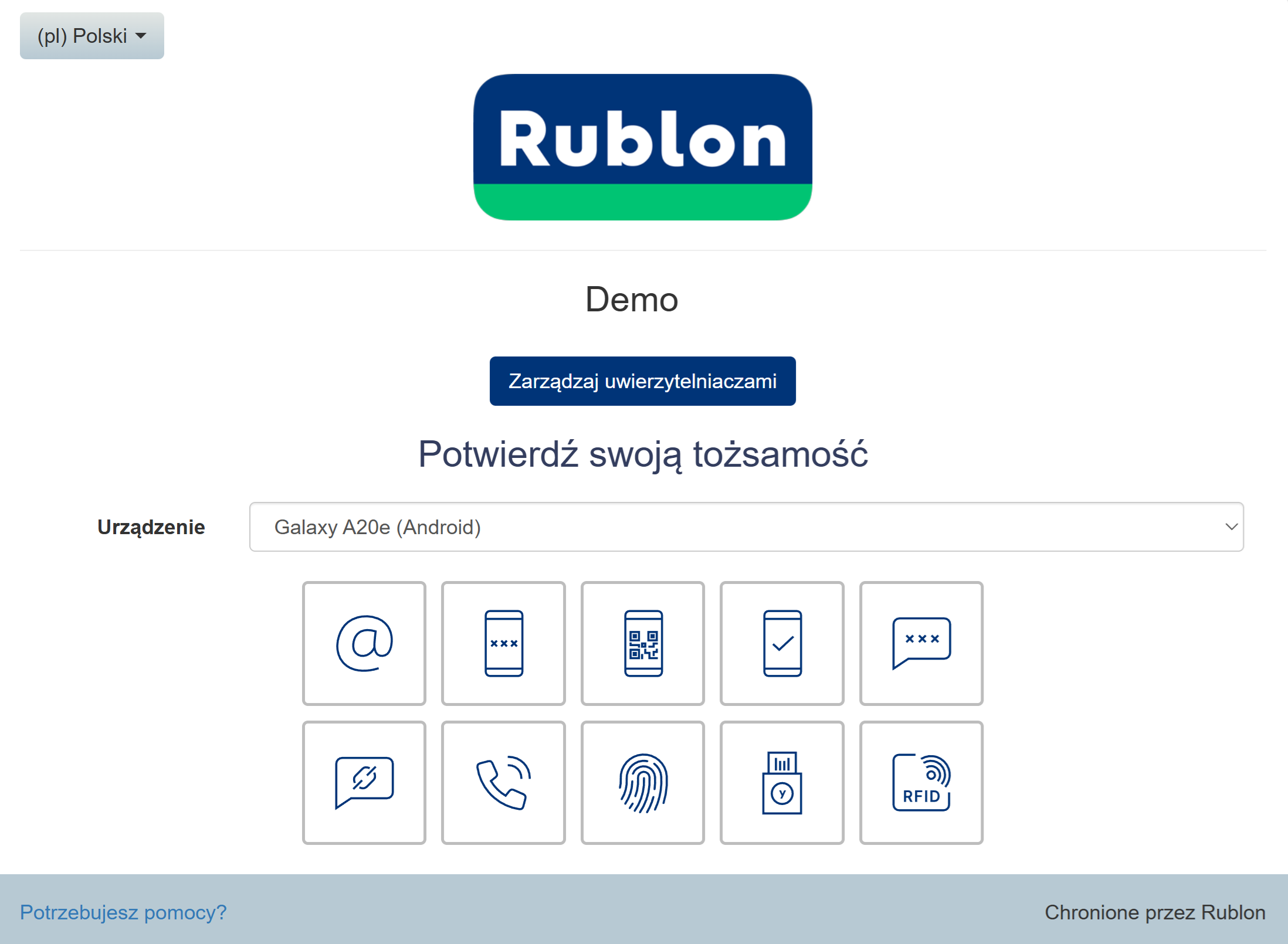

12. Jeśli zaznaczono opcję Test MFA (Testuj MFA), pojawi się widok Rublon Prompt, w którym będzie można przetestować uwierzytelnianie Rublon MFA.

- Login i hasło użytkownika aktualnie zalogowanego do systemu Windows są automatycznie używane w pierwszym czynniku tego testu MFA.

- Jeśli w widoku Rublon Prompt nie jest dostępna żadna z metod uwierzytelniania, należy dodać uwierzytelniacz, korzystając z widoku Zarządzaj uwierzytelnieniami.

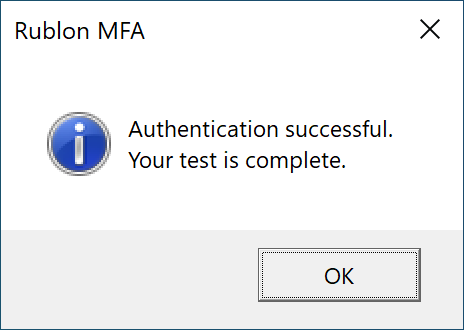

- Po potwierdzeniu swojej tożsamości wybraną metodą uwierzytelnienia pojawi się informacja, czy uwierzytelnienie przebiegło pomyślnie.

- Jeśli uwierzytelnienie przebiegło pomyślnie, oznacza to, że instalacja została zakończona.

- Jeśli uwierzytelnienie nie powiodło się, przyczyną mogą być ustawienia w konsoli Rublon Admin Console. Może być to również spowodowane nieprawidłową konfiguracją konektora. Aby uzyskać więcej informacji, przeszukaj plik dziennika C:\ProgramData\Rublon\Logon\Logs\rublon-credential-provider.log.

13. Gratulacje! Instalacja została zakończona.

Następnym razem, gdy się wylogujesz i zalogujesz ponownie, konieczne będzie uwierzytelnienie przy użyciu Rublon 2FA.

Przed wylogowaniem możesz zrobić kilka rzeczy:

Uwaga

Upewnij się, że zapora sieciowa na serwerze, na którym zainstalowano konektor Rublon Multi-Factor Authentication dla logowania Windows i RDP, nie ogranicza komunikacji z interfejsem Rublon API na porcie TCP 443.

- Aby dowiedzieć się, jak zmienić opcje ustawione podczas instalacji, zapoznaj się z sekcją Konfiguracja w tej dokumentacji.

- Zapoznaj się z sekcjami Logowanie do systemu Windows za pomocą uwierzytelniania Rublon MFA i Logowanie za pomocą protokołu RDP z uwierzytelnianiem Rublon MFA, aby dowiedzieć się, jak działa logowanie do lokalnego systemu Windows i protokołu RDP po włączeniu Rublon.

Instalacja konektora Rublon MFA dla systemu Windows (instalacja w trybie Silent Mode)

Zalecamy pozostawienie przynajmniej jednej aktywnej sesji zalogowanego użytkownika (najlepiej lokalnej), aby zapobiec sytuacji, w której błędna konfiguracja, brak wymaganych bibliotek w systemie lub dodatkowe oprogramowanie ingerujące w konektor Rublon dla systemu Windows doprowadzi do utraty dostępu do maszyny.

1. Uruchom instalator z wiersza poleceń, na przykład cmd lub PowerShell.

Uwaga

Aby pomyślnie zainstalować konektor Rublon MFA dla systemu Windows w trybie Silent Mode, potrzebne są uprawnienia administratora oraz dołączenie opcji /verysilent do komendy instalacyjnej.

2. Przygotuj polecenie instalacyjne w oparciu o poniższe:

.\RublonForWindows-6.2.0.exe /verysilent /token=TOKEN /key=KEY /offline=1 /rdpOnly=1

Gdzie każda opcja jest ustawiona w następujący sposób: /<NazwaOpcji>=<WartośćOpcji>

Na przykład:

.\RublonForWindows-6.2.0.exe /verysilent /token=9BBD412E91594D39BD6FCB841D396C4X /key=97df2dced39aa615a0235819116893 /offline=1 /rdpOnly=1

Uwaga

Jeśli chcesz skorzystać z serwera proxy, wpisz polecenie w następującej formie:

.\RublonForWindows-6.2.0.exe /token=9BBD412E91594D39BD6FCB841D396C4X /key=97df2dced39aa615a0235819116893 /rdpOnly=1 /offline=1 /proxyHost=123.123.123.123 /proxyPort=80

Podaj wartości proxyUsername i proxyPassword tylko wtedy, gdy te wartości są wymagane do weryfikacji:

.\RublonForWindows-6.2.0.exe /token=9BBD412E91594D39BD6FCB841D396C4X /key=97df2dced39aa615a0235819116893 /rdpOnly=1 /offline=1 /proxyHost=123.123.123.123 /proxyPort=80 /proxyUsername=user /proxyPassword=pass

Te ustawienia dotyczą proxy dla tego konektora. Jeśli używasz również proxy systemowego, zapoznaj się z opisami wartości związanych z proxy w sekcji Konfiguracja, aby uzyskać więcej informacji.

Opisy parametrów można znaleźć w poniższej tabeli.

| Parametr | Opis | Wymagany |

| token | Wartość System Token Twojej aplikacji w konsoli Rublon Admin Console. Wklej wcześniej zanotowaną wartość. | Tak |

| key | Wartość Secret Key Twojej aplikacji w konsoli Rublon Admin Console. Wklej wcześniej zanotowaną wartość. | Tak |

| verysilent | Uruchamia instalator bez graficznego interfejsu użytkownika (GUI). Przydatne podczas zautomatyzowanych instalacji za pomocą skryptu na wielu punktach końcowych jednocześnie oraz za pomocą narzędzia PDQ Deploy, narzędzia Microsoft System Center Configuration Manager (SCCM) lub usługi Intune. | Tak, żeby uruchomić instalator w trybie Silent Mode. Jeśli parametr nie zostanie uwzględniony w komendzie instalacyjnej, instalator uruchomi się w trybie z GUI. |

| silent | Uruchamia instalator bez większości elementów graficznego interfejsu użytkownika (GUI), ale nadal wyświetla pasek postępu instalacji. W przypadku błędu podczas instalacji, wyświetli się graficzna informacja wymagająca interakcji użytkownika. | Nie |

| offline | Pomiń uwierzytelnianie MFA dla logowań, jeśli serwery Rublon są nieosiągalne. Ekwiwalent opcji Fail Mode dla instalacji w trybie Silent Mode. Ustaw na 1, aby ominąć użytkownika. Ustaw na 0, aby odmówić dostępu użytkownikowi. Zalecane: 1 | Nie |

| rdpOnly | Ustaw na 1, aby włączyć uwierzytelnianie MFA tylko dla sesji RDP i pomijać uwierzytelnianie MFA podczas lokalnych logowań do systemu. Ustaw na 0, aby włączyć uwierzytelnianie MFA zarówno dla logowań lokalnych, jak i sesji RDP. | Nie |

| userAccountControlProtect | Ustaw na 1, aby sprawić, że konektor Rublon będzie wymagał od użytkownika uwierzytelniania MFA za każdym razem, gdy pojawi się monit Kontroli konta użytkownika (UAC) | Nie |

| proxyHost | Adres serwera proxy. | Nie |

| proxyPort | Port, na którym działa serwer proxy. | Nie |

| proxyUsername | Nazwa użytkownika serwera proxy HTTP. | Nie |

| proxyPassword | Hasło użytkownika serwera proxy HTTP. | Nie |

| rublonApiServer | Adres serwera interfejsu Rublon API. | Nie |

| LOG=”filename” | Powoduje, że Instalator tworzy dodatkowo plik dziennika w określonym katalogu. Jeśli nie zdefiniowano żadnego katalogu, plik dziennika zostanie utworzony w folderze C:\ProgramData\Rublon\Logon\Logs. | Nie |

| NORESTART | Uniemożliwia Instalatorowi ponowne uruchomienie systemu po pomyślnej instalacji lub po niepowodzeniu etapu Preparing to Install wymagającym ponownego uruchomienia. | Nie |

| offlineAuth | Wartość domyślna: 1 Jeśli ta opcja jest ustawiona na 1, włącza ochronę MFA w trybie offline podczas logowania bez Internetu (tryb Offline Mode). Ustaw na 0, aby wyłączyć tryb offline. | Nie |

| offlineTOTPMaxAttempts | Liczba nieudanych prób logowania offline za pomocą metody Kod dostępu, po których użytkownik będzie musiał poczekać przed ponowną próbą. Wartość domyślna: 5 Maks.: 99 | Nie |

| offlineTOTPTimeBetweenAttempts | Obowiązkowy czas oczekiwania pomiędzy kolejnymi logowaniami offline za pomocą metody Kod dostępu naliczany po przekroczeniu przez użytkownika limitu kolejnych nieudanych prób logowania ustawionego w OfflineTOTPMaxAttempts. Wartość domyślna: 10 Maks.: 600 | Nie |

| sendUPN | Wartosć domyślna: 0 Jeśli ta wartość jest ustawiona na 1, konektor Rublon wyszukuje uniwersalną nazwę główną (UPN) w katalogu Active Directory i wysyła nazwę UPN do interfejsu Rublon API jako nazwę użytkownika Rublon (np. użytkownik@domena.com). Załóżmy, że ustawiono wartość SendUPN na 1, ale konektor Rublon nie może znaleźć głównej nazwy użytkownika (UPN) dla danego użytkownika w usłudze Active Directory. W takim przypadku konektor Rublon albo pomija użytkownika, albo odmawia mu dostępu w oparciu o wartość parametru FailMode. Jeśli parametr FailMode jest ustawiony na bypass, konektor Rublon pomija użytkownika. W przeciwnym razie konektor Rublon odmawia użytkownikowi dostępu i dodaje odpowiednią informację do plików dziennika. Uwaga: Jeśli user1 ma przypisaną nazwę UPN użytkownika użytkownik2@rublon.com, otrzyma metody MFA użytkownik2. Należy zachować ostrożność stosując taką konfigurację. | Nie |

| sendNTLM | Wartosć domyślna: 1 Jeśli ta wartość jest ustawiona na 1, konektor Rublon wysyła jako nazwę użytkownika Rublon ciąg znaków DOMAIN\username do interfejsu Rublon API. Jeśli Rublon nie może znaleźć domeny, wysyła tylko część username. Jeśli zarówno SendUPN, jak i SendNTLM są ustawione na 0, konektor Rublon wyśle tylko nazwę użytkownika (sAMAccountName) do interfejsu Rublon API. Jeśli zarówno SendUPN, jak i SendNTLM są ustawione na 1, konektor Rublon będzie działać tak, jakby wartość SendUPN była ustawiona na 1, a wartość SendNTLM była ustawiona na 0. | Nie |

| RequestTimeout | Liczba milisekund, po których zostanie uruchomiony tryb Fail Mode lub tryb Offline Mode, jeśli nie można nawiązać połączenia z interfejsem Rublon API. Wartość domyślna: 20000 | Nie |

3. Wykonaj przygotowane polecenie.

Uwaga

Upewnij się, że zapora sieciowa na serwerze, na którym zainstalowano konektor Rublon Multi-Factor Authentication dla logowania Windows i RDP, nie ogranicza komunikacji z interfejsem Rublon API na porcie TCP 443.

4. Gratulacje! Instalacja została zakończona.

Następnym razem, gdy się wylogujesz i zalogujesz ponownie, konieczne będzie uwierzytelnienie przy użyciu Rublon 2FA.

Przed wylogowaniem możesz zrobić kilka rzeczy:

- Aby dowiedzieć się, jak zmienić opcje ustawione podczas instalacji, zapoznaj się z sekcją Konfiguracja w tej dokumentacji.

- Zapoznaj się z sekcjami Logowanie do systemu Windows za pomocą uwierzytelniania Rublon MFA i Logowanie za pomocą protokołu RDP z uwierzytelnianiem Rublon MFA, aby dowiedzieć się, jak działa logowanie do lokalnego systemu Windows i protokołu RDP po włączeniu Rublon.

Konfiguracja konektora Rublon MFA dla systemu Windows

Zalecamy pozostawienie przynajmniej jednej aktywnej sesji zalogowanego użytkownika (najlepiej lokalnej), aby zapobiec sytuacji, w której błędna konfiguracja, brak wymaganych bibliotek w systemie lub dodatkowe oprogramowanie ingerujące w konektor Rublon dla systemu Windows doprowadzi do utraty dostępu do maszyny.

Wszystkie domyślne wartości ustawień zależą od wyborów dokonanych podczas instalacji.

Aby zmienić ustawienia konektor Rublon MFA dla systemu Windows, przejdź do rejestru systemu Windows: HKEY_LOCAL_MACHINE\SOFTWARE\Rublon\WindowsLogon

W przypadku wartości binarnych 1 oznacza „Tak”, a 0 oznacza „Nie”.

Poniższa tabela opisuje wszystkie wartości:

| Wartość | Opis |

| ProxyHost | Adres serwera proxy. Opcjonalne. |

| ProxyMode | Wartość domyślna: 0 Aby serwer proxy działał, musisz ustawić co najmniej dwie wartości: ProxyHost i ProxyPort. Jeśli dodasz obie te wartości, proxy zostanie automatycznie aktywowane (a wartość ProxyMode zostanie ustawiona na 1). Jeśli określisz tylko wartość ProxyHost lub tylko wartość ProxyPort, zmiany w rejestrze zostaną wprowadzone, ale wartość ProxyMode zostanie ustawiona na 0, co oznacza, że proxy nie będzie aktywne. Ustaw wartość ProxyMode na 0, aby wyłączyć serwer proxy. Uwaga: Wszystkie wartości związane z proxy odnoszą się tylko do proxy ustawionego dla konektora Rublon dla Windows. Jeśli istnieje proxy systemowe: • Jeśli w systemie nie ustawiono żadnego proxy oraz nie ustawiono żadnego proxy w konektorze, konektor nie używa żadnego proxy. • Jeśli w systemie ustawiono proxy, ale w konektorze nie ustawiono proxy, konektor używa proxy systemowego niezależnie od wartości ProxyMode. • Jeśli proxy ustawiono zarówno w systemie, jak i w konektorze, konektor używa własnego proxy (zastępuje proxy systemowe). |

| ProxyHost | Adres serwera proxy. Opcjonalne. |

| ProxyPort | Port, na którym działa serwer proxy. Opcjonalne. |

| ProxyUsername | Nazwa użytkownika serwera proxy HTTP. Opcjonalne. |

| ProxyPassword | Hasło użytkownika serwera proxy HTTP. Opcjonalne. |

| RublonApiServer | Wartość domyślna: https://core.rublon.net Adres serwera interfejsu Rublon API. |

| RublonRDPOnly | Wartość domyślna: 1 Ustaw na 0, aby włączyć uwierzytelnianie MFA zarówno dla logowań lokalnych, jak i sesji RDP. Ustaw na 1, aby włączyć uwierzytelnianie MFA tylko dla sesji RDP i pomijać uwierzytelnianie MFA podczas lokalnych logowań do systemu. |

| FailMode | Określa, czy w sytuacji, gdy interfejs Rublon API jest niedostępny lub nie dostarczył prawidłowej odpowiedzi, użytkownikowi należy przyznać dostęp bez uwierzytelniania wieloskładnikowego, czy też odmówić mu dostępu. Możliwe wartości: bypass – Jeżeli żądanie uwierzytelnienia do interfejsu Rublon API nie powiedzie się, użytkownik zostanie pominięty. deny – Jeśli żądanie uwierzytelnienia do interfejsu Rublon API nie powiedzie się, użytkownik zostanie odrzucony. Jeśli opcja OfflineAuth jest ustawiona na 1 i spełnione są wszystkie wymagania trybu Offline Mode, opcja FailMode jest nadpisywana i użytkownik musi przejść przez uwierzytelnianie MFA w trybie offline. Natomiast, gdy wymagania trybu Offline Mode nie są spełnione, wtedy użytkownik zostanie pominięty lub odrzucony, w zależności od ustawień opcji FailMode. |

| SecretKey | Wartość System Token Twojej aplikacji w konsoli Rublon Admin Console. |

| SystemToken | Wartość Secret Key Twojej aplikacji w konsoli Rublon Admin Console. |

| DebugMode | Wartość domyślna: 0 Ustaw na 1, 2 lub 3, aby włączyć dodatkowe wpisy w pliku dziennika. Im wyższa wartość, tym bardziej szczegółowe są dzienniki debugowania. |

| DebugRublonRequests | Wartosć domyślna: 0 Ustaw na 1, aby włączyć okno debugowania (narzędzia deweloperskie) obok widoku Rublon Prompt podczas każdego logowania. |

| SendUPN | Wartosć domyślna: 0 Jeśli ta wartość jest ustawiona na 1, konektor Rublon wyszukuje uniwersalną nazwę główną (UPN) w katalogu Active Directory i wysyła nazwę UPN do interfejsu Rublon API jako nazwę użytkownika Rublon (np. użytkownik@domena.com). Załóżmy, że ustawiono wartość SendUPN na 1, ale konektor Rublon nie może znaleźć głównej nazwy użytkownika (UPN) dla danego użytkownika w usłudze Active Directory. W takim przypadku konektor Rublon albo pomija użytkownika, albo odmawia mu dostępu w oparciu o wartość parametru FailMode. Jeśli parametr FailMode jest ustawiony na bypass, konektor Rublon pomija użytkownika. W przeciwnym razie konektor Rublon odmawia użytkownikowi dostępu i dodaje odpowiednią informację do plików dziennika. Uwaga: Jeśli user1 ma przypisaną nazwę UPN użytkownika użytkownik2@rublon.com, otrzyma metody MFA użytkownik2. Należy zachować ostrożność stosując taką konfigurację. |

| SendNTLM | Wartosć domyślna: 1 Jeśli ta wartość jest ustawiona na 1, konektor Rublon wysyła jako nazwę użytkownika Rublon ciąg znaków DOMAIN\username do interfejsu Rublon API. Jeśli Rublon nie może znaleźć domeny, wysyła tylko część username. Jeśli zarówno SendUPN, jak i SendNTLM są ustawione na 0, konektor Rublon wyśle tylko nazwę użytkownika (sAMAccountName) do interfejsu Rublon API. Jeśli zarówno SendUPN, jak i SendNTLM są ustawione na 1, konektor Rublon będzie działać tak, jakby wartość SendUPN była ustawiona na 1, a wartość SendNTLM była ustawiona na 0. |

| UserAccountControlProtect | Wartosć domyślna: 0 Ustaw na 1, aby sprawić, że konektor Rublon będzie wymagał od użytkownika uwierzytelniania MFA za każdym razem, gdy pojawi się monit Kontroli konta użytkownika (UAC). |

| OfflineAuth | Wartość domyślna: 1 Jeśli ta opcja jest ustawiona na 1, włącza uwierzytelnianie MFA w trybie offline podczas logowania bez Internetu (tryb Offline Mode). Ustaw na 0, aby wyłączyć tryb offline. |

| OfflineTOTPMaxAttempts | Liczba nieudanych prób logowania offline za pomocą metody Kod dostępu, po których użytkownik będzie musiał poczekać przed ponowną próbą. Wartość domyślna: 5 Maks.: 99 |

| OfflineTOTPTimeBetweenAttempts | Obowiązkowy czas oczekiwania pomiędzy kolejnymi logowaniami offline za pomocą metody Kod dostępu naliczany po przekroczeniu przez użytkownika limitu kolejnych nieudanych prób logowania ustawionego w OfflineTOTPMaxAttempts. Wartość domyślna: 10 Maks.: 600 |

| RequestTimeout | Liczba milisekund, po których zostanie uruchomiony tryb Fail Mode lub tryb Offline Mode, jeśli nie można nawiązać połączenia z interfejsem Rublon API. Wartość domyślna: 20000 |

Włącz/wyłącz konektor Rublon na wybranej maszynie

Jeżeli chcesz wyłączyć uwierzytelnianie Rublon 2FA na wybranym komputerze, uruchom na nim plik disableRublon.reg.

Jeśli chcesz ponownie włączyć uwierzytelnianie Rublon 2FA, uruchom plik enableRublon.reg.

Obydwa pliki znajdziesz w: C:\Program Files\Rublon\Logon\

Uwaga

Zmiany w rejestrze zostaną wprowadzone tylko wtedy, gdy uruchomisz omawiane pliki REG z uprawnieniami administratora.

Włącz uwierzytelnianie Rublon MFA dla poświadczeń usługi Azure AD

- Włącz uwierzytelnianie Rublon MFA dla poświadczeń usługi Azure AD dla lokalnych logowań do systemu Windows: Zainstaluj konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP w wersji 4.0.0 lub nowszej, aby natychmiast włączyć uwierzytelnianie wieloskładnikowe (MFA) przy użyciu poświadczeń usługi Azure AD, gdy użytkownicy logują się do lokalnych kont systemu Windows.

- Włącz uwierzytelnianie Rublon MFA dla poświadczeń usługi Azure AD dla połączeń RDP: Chociaż obsługa poświadczeń usługi AD dla logowania do systemu Windows działa od razu, należy wyłączyć funkcję uwierzytelniania w kliencie RDP, aby logowanie za pomocą poświadczeń usługi Azure AD działało podczas logowania poprzez protokół RDP do maszyn z włączoną usługą Azure AD. Dzieje się tak, ponieważ protokoły RDP i usługa Azure AD nie są od razu kompatybilne. Ten problem występuje, nawet jeśli nie korzystasz z uwierzytelniania Rublon MFA, ale dla Twojej wygody przygotowaliśmy przewodnik krok po kroku: How to RDP Into Azure AD-Joined Machine.

Tryb Offline Mode

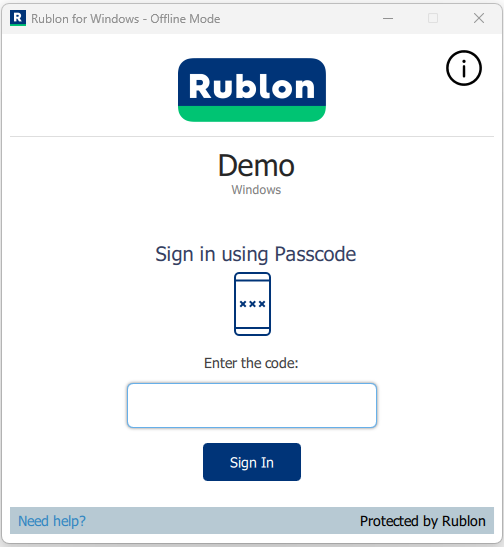

Tryb Offline Mode to funkcja konektora Rublon MFA dla systemu Windows, która umożliwia włączenie uwierzytelniania wieloskładnikowego dla użytkowników logujących się na swoich komputerach z systemem Windows w trybie offline. Po włączeniu tego trybu, użytkownicy będą proszeni o ukończenie uwierzytelnienia wieloskładnikowego (MFA), nawet jeśli komputer, na który próbują się zalogować, nie ma połączenia z Internetem. Jest to szczególnie przydatne w scenariuszach, w których użytkownik znajduje się poza biurem/domem lub gdy chwilowo nie jest dostępne połączenie z internetem.

Przykład logowania MFA w trybie Offline Mode

Logowanie MFA w trybie Offline Mode może wyglądać następująco:

- Inicjowanie: Gdy użytkownik spróbuje zalogować się do komputera z systemem Windows w trybie offline, wprowadzając poprawny login i hasło, konektor Rublon rozpoznaje, że komputer nie jest podłączony do Internetu i inicjuje tryb Offline Mode. (W niektórych przypadkach tryb Offline Mode nie zostanie zainicjowany. Zapoznaj się z sekcją Tryb Offline Mode a inne opcje w konektorze Rublon dla Windows, aby poznać wszystkie możliwe scenariusze. Dla uproszczenia w tym przykładzie założono, że wszystkie wymagania trybu Offline Mode są spełnione.)

- Uwierzytelnianie: Użytkownik zostanie poproszony o uwierzytelnienie przy użyciu metody, która nie wymaga połączenia z Internetem, na przykład za pomocą metody Kod dostępu, który został wygenerowany przez aplikację mobilną Rublon Authenticator.

- Weryfikacja: Po wprowadzeniu przez użytkownika kodu dostępu konektor Rublon weryfikuje je na podstawie danych przechowywanych lokalnie. Jeśli kod jest poprawny, użytkownik uzyskuje dostęp.

- Synchronizacja: Następnym razem, gdy urządzenie będzie online, konektor Rublon zsynchronizuje dane uwierzytelniające i organizacyjne, aby mieć pewność, że są aktualne.

Tryb Offline Mode a inne opcje w konektorze Rublon dla Windows

- OfflineAuth: 1 i FailMode: deny – użytkownik musi ukończyć uwierzytelnianie wieloskładnikowe offline, chyba że wymagania trybu Offline Mode nie są spełnione, w takim przypadku użytkownikowi odmawia się dostępu

- OfflineAuth: 1 i FailMode: bypass – użytkownik musi ukończyć uwierzytelnianie wieloskładnikowe offline, chyba że wymagania trybu Offline Mode nie są spełnione, w takim przypadku użytkownik zostaje pominięty

- Wymagania trybu offline są następujące:

- Użytkownik ma pole Status ustawione na Active (Aktywny) w konsoli Rublon Admin Console

- Użytkownik zarejestrował aplikację Rublon Authenticator

- Po zainstalowaniu wersji 4.2.0 lub wyższej, użytkownik przynajmniej raz logował się online za pomocą uwierzytelniania Rublon MFA. Nie ma znaczenia, jaką metodą się logował, o ile logowanie odbyło się przy aktywnym połączeniu internetowym.

Aktualizacja danych organizacji

Dane organizacji z konsoli administracyjnej Rublon Admin Console, takie jak logo organizacji, nazwa organizacji, nazwa aplikacji i komunikaty dotyczące dostosowywania organizacji, są ustawiane podczas instalacji konektora Rublon dla Windows. Dzieje się tak, ponieważ instalator konektora Rublon dla Windows wymaga aktywnego połączenia z Internetem.

Dane organizacji są aktualizowane przy pierwszym logowaniu online dowolnego użytkownika po ponownym uruchomieniu maszyny. Jeśli połączenie internetowe zostanie przywrócone podczas procesu uwierzytelniania, dane organizacji nie zostaną zaktualizowane do czasu ponownego uruchomienia komputera z systemem Windows.

Kody odzyskiwania

Tryb Offline Mode nie obsługuje obecnie kodów pominięcia Bypass Codes wygenerowanych w konsoli Rublon Admin Console. Alternatywą są kody odzyskiwania. Należy jednak pamiętać, że Kody odzyskiwania nie zastępują kodów Bypass Codes i nie należy ich w ten sposób rozumieć.

Kod odzyskiwania to rozwiązanie awaryjne w przypadku, gdy użytkownik nie może uzyskać dostępu do urządzenia za pomocą aplikacji mobilnej Rublon Authenticator (np. zgubił telefon), komputer z systemem Windows nie ma połączenia z Internetem i nie ma możliwości uzyskania dostępu do urządzenia w inny sposób (np. uruchomienie go w trybie awaryjnym jest niewykonalne).

Oto jak działa Kod odzyskiwania:

1. Kliknij Potrzebujesz pomocy? na dole widoku Rublon Prompt, aby rozwinąć stopkę i wyświetlić Kod odzyskiwania.

2. Wyślij Kod odzyskiwania do wsparcia technicznego Rublon Support.

3. Otrzymasz Kod dostępu. Wprowadź go podczas uwierzytelniania MFA bez internetu, aby uzyskać dostęp do systemu Windows.

Znane ograniczenia

- Kody dostępu z aplikacji uwierzytelniających innych firm, takich jak Google Authenticator i Microsoft Authenticator, nie są jeszcze obsługiwane

- Kody Bypass Codes nie są jeszcze obsługiwane – zamiast tego możesz użyć Kodów odzyskiwania

- Kody odzyskiwania wymagają kontaktu z pomocą techniczną Rublon Support. Planujemy udoskonalić tę funkcję, aby umożliwić administratorom organizacji obsługę Kodów odzyskiwania bez pomocy wsparcia technicznego Rublon Support.

- Kodów odzyskiwania nie można kopiować. Chociaż może to być niewygodne, należy pamiętać, że Kod odzyskiwania to opcja, która będzie używana rzadko i tylko w bardzo specyficznych sytuacjach awaryjnych.

Znane rozwiązania problemów

- Jeśli wprowadzony kod dostępu nie zostanie rozpoznany jako prawidłowy, upewnij się, że data i godzina ustawiona na komputerze z systemem Windows są zgodne z datą i godziną ustawioną na urządzeniu z aplikacją mobilną Rublon Authenticator.

Zaloguj się do systemu Windows przy użyciu uwierzytelniania MFA dla logowania do systemu Windows i protokołu RDP

Ten przykład ilustruje proces logowania do systemu Windows po zainstalowaniu konektora Rublon 2FA dla Windows Logon i RDP. Ten przykład pokazuje logowanie do komputera lokalnego.

1. Przed kontynuowaniem, należy wylogować się z systemu Windows.

2. Podaj swoje dane uwierzytelniające. System Windows wyświetla obraz konta użytkownika. W tym przykładzie użytkownik ustawił logo Rublon jako obraz swojego konta w systemie Windows, ale możesz użyć dowolnego innego wybranego obrazu.

3. Pojawi się widok Rublon Prompt z wyborem metod uwierzytelniania.

4. Wybierz jedną z metod uwierzytelniania. Wybierzmy Powiadomienie mobilne.

5. Otrzymasz powiadomienie push. Wybierz ZATWIERDŹ.

6. Nastąpi pomyślne zalogowanie do systemu Windows.

Zaloguj się za pośrednictwem protokołu RDP przy użyciu uwierzytelniania MFA dla logowania do systemu Windows i protokołu RDP

Ten przykład ilustruje proces logowania za pośrednictwem połączenia RDP po zainstalowaniu konektora Rublon MFA dla Windows i RDP.

1. Uruchom opcję Podłączanie pulpitu zdalnego.

2. Wprowadź nazwę lub adres IP urządzenia, z którym chcesz się połączyć.

3. Kliknij Połącz.

4. Pojawi się widok Rublon Prompt z wyborem metod uwierzytelniania.

5. Wybierz jedną z metod uwierzytelniania. Wybierzmy Powiadomienie mobilne.

6. Otrzymasz powiadomienie push. Wybierz ZATWIERDŹ.

7. Nastąpi pomyślne zalogowanie do systemu Windows.

Aktualizowanie konektora Rublon MFA dla logowania do systemu Windows i protokołu RDP

Aby zaktualizować konektor Rublon MFA dla logowania do systemu Windows i poprzez protokół RDP, pobierz i zainstaluj nową wersję na komputerze, na którym wcześniej została zainstalowana stara wersja.

Aktualizacja w trybie GUI

Możesz po prostu uruchomić instalator i wybrać opcję Update current installation (Aktualizuj bieżącą instalację).

Jeżeli nowy instalator wprowadzi nową opcję, która nie była dostępna w poprzednich wersjach konektora, będzie można zmienić tę opcję po kliknięciu Next (Dalej). W przeciwnym razie aktualizacja rozpocznie się od razu.

Aktualizacja w trybie Silent Mode

Aby zaktualizować konektor do nowszej wersji, należy wywołać skryptem instalator w trybie Silent Mode z parametrem /verysilent (wymagane są uprawnienia administratora na danej maszynie).

Przykład:

.\RublonForWindows-6.2.0.exe /verysilent /keepConfig

Więcej informacji na temat instalacji w trybie Silent Mode można znaleźć w sekcji Instalacja konektora Rublon MFA dla systemu Windows (instalacja w trybie Silent Mode).

Możliwa jest również automatyczna aktualizacja konektora na wielu punktach końcowych jednocześnie przy użyciu narzędzi do zdalnej instalacji oprogramowania, takich jak:

Dezinstalacja konektora Rublon MFA dla logowania do systemu Windows i protokołu RDP

Aby odinstalować konektor Rublon MFA dla systemu Windows:

- Uruchom plik C:\Program Files\Rublon\Logon\unins000.exe jako administrator

LUB

- Odinstaluj aplikację Rublon for Windows Logon and RDP z poziomu Dodaj lub usuń programy / Panel sterowania → Programy i funkcje

LUB

- Odinstaluj konektor ręcznie (zaawansowane):

- Usuń katalog C:\Program Files\Rublon\Logon

- Usuń katalog C:\ProgramData\Rublon\Logon

- Usuń następujące klucze rejestru systemu Windows:

- HKEY_LOCAL_MACHINE\SOFTWARE\Rublon\WindowsLogon

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{FF8E23F0-68F5-4ED9-9B09-67DA991736CF}_is1

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Provider Filters\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_CLASSES_ROOT\CLSID\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}

- HKEY_CLASSES_ROOT\CLSID\{BD0A5367-C3AF-46B1-9F44-D10406EB7CC1}\InprocServer32

Uwaga

Jeżeli zalogowanie się do systemu nie jest możliwe, rejestr można usunąć logując się do systemu w trybie awaryjnym.

Aby przywrócić uwierzytelnianie Rublon MFA dla Windows, należy ponownie dodać wcześniej usunięty wpis rejestru.

Rozwiązywanie problemów z konektorem Rublon MFA dla systemu Windows

Jeśli masz problem lub pytanie, zapoznaj się najpierw ze stroną Rublon MFA for Windows Logon and RDP – FAQ.

Jeśli nie znaleziono rozwiązania problemu w naszym FAQ, sprawdź plik dziennika i wyślij ten plik dziennika do działu wsparcia Rublon Support wraz z opisem problemu.

Lokalizacja pliku dziennika: C:\ProgramData\Rublon\Logon\Logs\rublon-credential-provider.log

Jeśli napotkasz jakiekolwiek problemy z integracją Rublon, skontaktuj się z pomocą techniczną Rublon Support.

Powiązane posty

Rublon MFA for Windows Logon and RDP – Noty wydania

Rublon MFA for Windows Logon and RDP – FAQ

Rublon MFA for Windows Logon and RDP – Pobieranie

How to Enable Username Normalization?

How to deploy Rublon MFA for Windows Logon & RDP on multiple endpoints using PDQ Deploy

How to deploy Rublon for Windows Logon & RDP on many endpoints at once using Intune